SolarWinds: vulnerabilità zero-day sotto attacco

SolarWinds è alle prese con una nuova vulnerabilità zero-day sfruttata attivamente in quelli che vengono descritti come "attacchi limitati e mirati".

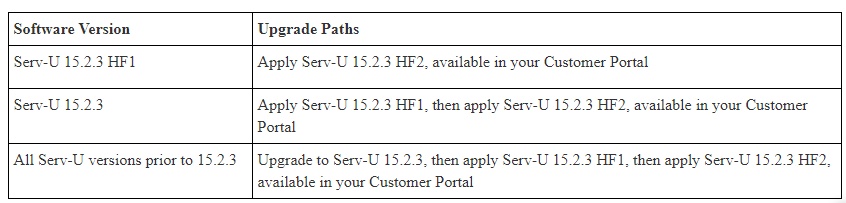

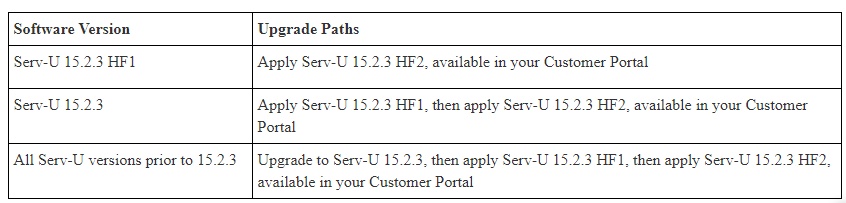

SolarWinds sta esortando i clienti a installare un hotfix urgente, disponibile dal fine settimana sul portale clienti, per risolvere la vulnerabilità zero-day che colpisce Serv-U 15.2.3 HF1 rilasciata il 5 maggio 2021 e in tutte le versioni precedenti. Secondo l’alert ci sarebbe un singolo attaccante che la sta sfruttando attivamente per lanciare attacchi malware contro "un numero limitato e mirato di clienti".

Il problema non ha nulla a che vedere con l’ormai celebre attacco alla supply chain noto come Sunburst e sfrutta difetti di sicurezza nei suoi prodotti Serv-U Managed File Transfer e Serv-U Secure FTP. Gli attacchi sono stati scoperti dai ricercatori per la sicurezza di Microsoft, che hanno anche fornito all’azienda un proof of concept di exploit insieme alla prova degli attacchi zero-day.

In una dichiarazione ufficiali SolarWinds spiega che “al momento non ha una stima del numero di clienti che potrebbero essere direttamente interessati dalla vulnerabilità e di conseguenza non se ne conosce l'identità. Quello che è certo è che non ci voleva un altro fulmine in un cielo che era tutt’altro che sereno.

L’azienda sta lavorando a stretto contatto con Microsoft per trovare una soluzione il più velocemente possibile. Ha pubblicato anche alcuni indicatori di compromesso (IoC) per aiutare i clienti potenzialmente interessati a rilevare i segni di compromissione. Per evitare di peggiorare la situazione non sono stati pubblicati i dettagli tecnici completi della vulnerabilità, così da dare modo ai clienti di testare e distribuire le patch più recenti.

L’azienda sta lavorando a stretto contatto con Microsoft per trovare una soluzione il più velocemente possibile. Ha pubblicato anche alcuni indicatori di compromesso (IoC) per aiutare i clienti potenzialmente interessati a rilevare i segni di compromissione. Per evitare di peggiorare la situazione non sono stati pubblicati i dettagli tecnici completi della vulnerabilità, così da dare modo ai clienti di testare e distribuire le patch più recenti.

Un attaccante che dovesse sfruttare questa vulnerabilità potrebbe eseguire codice arbitrario con privilegi. Di conseguenza potrebbe installare programmi; visualizzare, modificare o eliminare dati; oppure eseguire programmi sul sistema interessato.

Solar Winds consiglia di installare immediatamente l'hotfix Serv-U versione 15.2.3 (HF) 2. In caso non fosse possibile, è consigliata la consultazione delle FAQ in questo advisory sulla sicurezza per le mitigazioni da adottare per proteggere i sistemi.

Il problema non ha nulla a che vedere con l’ormai celebre attacco alla supply chain noto come Sunburst e sfrutta difetti di sicurezza nei suoi prodotti Serv-U Managed File Transfer e Serv-U Secure FTP. Gli attacchi sono stati scoperti dai ricercatori per la sicurezza di Microsoft, che hanno anche fornito all’azienda un proof of concept di exploit insieme alla prova degli attacchi zero-day.

In una dichiarazione ufficiali SolarWinds spiega che “al momento non ha una stima del numero di clienti che potrebbero essere direttamente interessati dalla vulnerabilità e di conseguenza non se ne conosce l'identità. Quello che è certo è che non ci voleva un altro fulmine in un cielo che era tutt’altro che sereno.

L’azienda sta lavorando a stretto contatto con Microsoft per trovare una soluzione il più velocemente possibile. Ha pubblicato anche alcuni indicatori di compromesso (IoC) per aiutare i clienti potenzialmente interessati a rilevare i segni di compromissione. Per evitare di peggiorare la situazione non sono stati pubblicati i dettagli tecnici completi della vulnerabilità, così da dare modo ai clienti di testare e distribuire le patch più recenti.

L’azienda sta lavorando a stretto contatto con Microsoft per trovare una soluzione il più velocemente possibile. Ha pubblicato anche alcuni indicatori di compromesso (IoC) per aiutare i clienti potenzialmente interessati a rilevare i segni di compromissione. Per evitare di peggiorare la situazione non sono stati pubblicati i dettagli tecnici completi della vulnerabilità, così da dare modo ai clienti di testare e distribuire le patch più recenti.Un attaccante che dovesse sfruttare questa vulnerabilità potrebbe eseguire codice arbitrario con privilegi. Di conseguenza potrebbe installare programmi; visualizzare, modificare o eliminare dati; oppure eseguire programmi sul sistema interessato.

Solar Winds consiglia di installare immediatamente l'hotfix Serv-U versione 15.2.3 (HF) 2. In caso non fosse possibile, è consigliata la consultazione delle FAQ in questo advisory sulla sicurezza per le mitigazioni da adottare per proteggere i sistemi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot