Attacchi malware IoT aumentati del 700% durante la pandemia

Gli attacchi contro i dispositivi IoT sono aumentati in maniera esponenziale durante la pandemia. Fra i dispositivi bersagliati le smart TV e le stampanti.

Le criticità di sicurezza legate ai dispositivi IoT sono spesso argomento di attualità. Si parla di vulnerabilità, di rischi e consigli per ridurre la superficie di rischio. Tuttavia, resta difficile avere una chiara dimensione del problema. A questo ha pensato Zscaler, con lo studio IoT in the enterprise 2020, che esamina lo stato dei dispositivi IoT lasciati esposti sulle reti aziendali nel periodo dello smart working forzato a causa della pandemia.

Il report ha analizzato 300.000 attacchi malware specifici dell'IoT bloccati nel corso di due settimane a dicembre 2020, con un aumento del 700% rispetto ai risultati pre-pandemia. Questi attacchi hanno preso di mira 553 diversi tipi di dispositivi, tra cui stampanti, digital signage e smart TV, tutti connessi e comunicanti con le reti IT aziendali mentre molti dipendenti lavoravano da remoto.

Il team di ricerca ha identificato i dispositivi IoT più vulnerabili, le origini e le destinazioni di attacco più comuni e le famiglie di malware responsabili della maggior parte del traffico dannoso per aiutare le aziende a proteggere i loro dati preziosi. Il primo punto di interesse è che, nonostante i dipendenti lavorassero da casa, l'attività IoT in azienda era elevata.

Deepen Desai, CISO di Zscaler, sottolinea che "il volume e la varietà dei dispositivi IoT collegati alle reti aziendali sono vasti. Includono di tutto, dalle lampade musicali alle telecamere IP. Il nostro team ha rilevato che il 76% di questi dispositivi comunica ancora su canali non crittografati, il che significa che la maggior parte del traffico IoT rappresenta un grande rischio per le aziende".

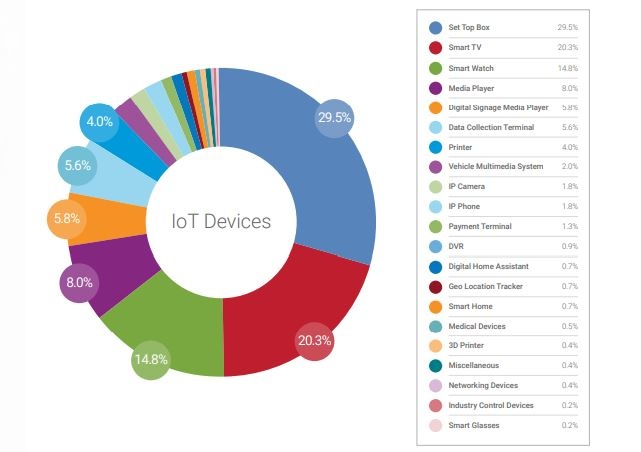

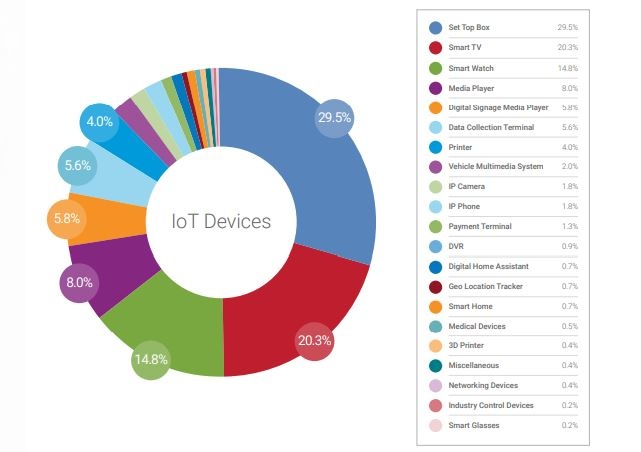

Su oltre mezzo miliardo di operazioni di dispositivi IoT, sono stati identificati 553 dispositivi diversi di 212 produttori, il 65% dei quali rientra nelle categorie set-top box (29 percento), smart TV (20 percento) e smartwatch (15 percento).

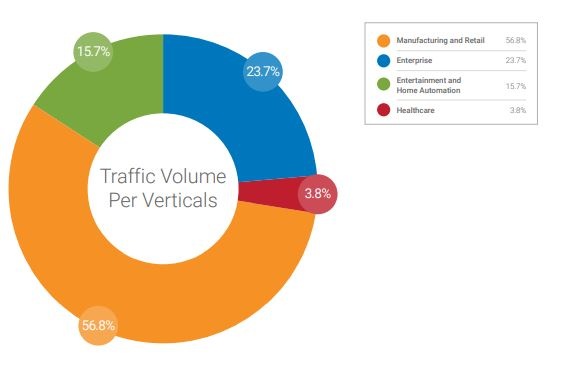

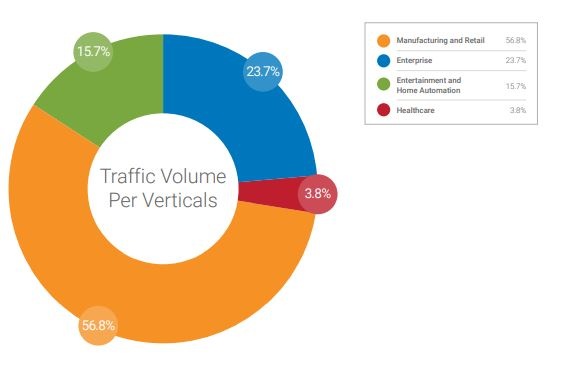

La categoria home entertainment & automation aveva la più grande varietà di dispositivi unici, ma generava minor traffico rispetto ai dispositivi di produzione, aziendali e sanitari. La maggior parte del traffico proveniva infatti da dispositivi nel settore manifatturiero e vendita al dettaglio, compresi stampanti 3D, tracker di geolocalizzazione, sistemi multimediali delle auto, lettori di codici a barre e terminali di pagamento.

I dispositivi aziendali erano al secondo posto, quelli sanitari al terzo. Sono stati scoperti anche una serie di dispositivi inaspettati che si connettono al cloud, tra cui frigoriferi intelligenti e lampade musicali, che inviavano traffico attraverso le reti aziendali.

Analizzando le attività malware IoT, Zscaler ha osservato 18.000 host unici e circa 900 consegne di payload nell'arco di 15 giorni. Le più famose erano le famiglie di malware Gafgyt e Mirai, che insieme ricoprivano il 97% dei 900 payload unici registrati. Entrambe sono vecchie conoscenze, impiegate per lo più per creare botnet.

Quanto alle vittime, le nazioni più bersagliate dagli attacchi IoT sono state l'Irlanda (48 per cento), gli Stati Uniti (32 per cento) e la Cina (14 per cento).

Man mano che si allunga l'elenco dei dispositivi IoT installati a livello globale diventa sempre più difficile impedire loro di entrare in azienda. I team IT dovrebbero attuare criteri di accesso che impediscano a questi dispositivi di agevolare l'accesso ai dati e alle applicazioni aziendali più sensibili. Inoltre, è necessario adottare soluzioni di sicurezza in grado di inventariare e monitorare tutti i dispositivi che comunicano attraverso la rete.

Per ogni nuovo prodotto installato è doveroso modificare le password predefinite e attivare l'autenticazione a due fattori. Altra azione fondamentale è aggiornare e applicare regolarmente le patch. Sarebbe poi importante isolare le reti IoT, ossia installare i dispositivi IoT in silos isolati dal resto dell'infrastruttura, per impedire a chi dovesse violarli di eseguire movimenti laterali.

Allo stesso modo, bisognerebbe limitare il più possibile l'accesso dalle reti esterne consentendo solo la comunicazione con i relativi IP e ASN, e bloccando le porte non necessarie dall'accesso esterno. Infine, l'ideale sarebbe adottare una filosofia Zero Trust per impedire ai dispositivi IoT sconosciuti di costituire una minaccia per la sicurezza aziendale.

Il report ha analizzato 300.000 attacchi malware specifici dell'IoT bloccati nel corso di due settimane a dicembre 2020, con un aumento del 700% rispetto ai risultati pre-pandemia. Questi attacchi hanno preso di mira 553 diversi tipi di dispositivi, tra cui stampanti, digital signage e smart TV, tutti connessi e comunicanti con le reti IT aziendali mentre molti dipendenti lavoravano da remoto.

Il team di ricerca ha identificato i dispositivi IoT più vulnerabili, le origini e le destinazioni di attacco più comuni e le famiglie di malware responsabili della maggior parte del traffico dannoso per aiutare le aziende a proteggere i loro dati preziosi. Il primo punto di interesse è che, nonostante i dipendenti lavorassero da casa, l'attività IoT in azienda era elevata.

Deepen Desai, CISO di Zscaler, sottolinea che "il volume e la varietà dei dispositivi IoT collegati alle reti aziendali sono vasti. Includono di tutto, dalle lampade musicali alle telecamere IP. Il nostro team ha rilevato che il 76% di questi dispositivi comunica ancora su canali non crittografati, il che significa che la maggior parte del traffico IoT rappresenta un grande rischio per le aziende".

Quali dispositivi IoT sono più a rischio di malware?

Su oltre mezzo miliardo di operazioni di dispositivi IoT, sono stati identificati 553 dispositivi diversi di 212 produttori, il 65% dei quali rientra nelle categorie set-top box (29 percento), smart TV (20 percento) e smartwatch (15 percento).

La categoria home entertainment & automation aveva la più grande varietà di dispositivi unici, ma generava minor traffico rispetto ai dispositivi di produzione, aziendali e sanitari. La maggior parte del traffico proveniva infatti da dispositivi nel settore manifatturiero e vendita al dettaglio, compresi stampanti 3D, tracker di geolocalizzazione, sistemi multimediali delle auto, lettori di codici a barre e terminali di pagamento.

I dispositivi aziendali erano al secondo posto, quelli sanitari al terzo. Sono stati scoperti anche una serie di dispositivi inaspettati che si connettono al cloud, tra cui frigoriferi intelligenti e lampade musicali, che inviavano traffico attraverso le reti aziendali.

Malware e potenziali vittime

Analizzando le attività malware IoT, Zscaler ha osservato 18.000 host unici e circa 900 consegne di payload nell'arco di 15 giorni. Le più famose erano le famiglie di malware Gafgyt e Mirai, che insieme ricoprivano il 97% dei 900 payload unici registrati. Entrambe sono vecchie conoscenze, impiegate per lo più per creare botnet.

Quanto alle vittime, le nazioni più bersagliate dagli attacchi IoT sono state l'Irlanda (48 per cento), gli Stati Uniti (32 per cento) e la Cina (14 per cento).

Come proteggersi

Man mano che si allunga l'elenco dei dispositivi IoT installati a livello globale diventa sempre più difficile impedire loro di entrare in azienda. I team IT dovrebbero attuare criteri di accesso che impediscano a questi dispositivi di agevolare l'accesso ai dati e alle applicazioni aziendali più sensibili. Inoltre, è necessario adottare soluzioni di sicurezza in grado di inventariare e monitorare tutti i dispositivi che comunicano attraverso la rete.

Per ogni nuovo prodotto installato è doveroso modificare le password predefinite e attivare l'autenticazione a due fattori. Altra azione fondamentale è aggiornare e applicare regolarmente le patch. Sarebbe poi importante isolare le reti IoT, ossia installare i dispositivi IoT in silos isolati dal resto dell'infrastruttura, per impedire a chi dovesse violarli di eseguire movimenti laterali.

Allo stesso modo, bisognerebbe limitare il più possibile l'accesso dalle reti esterne consentendo solo la comunicazione con i relativi IP e ASN, e bloccando le porte non necessarie dall'accesso esterno. Infine, l'ideale sarebbe adottare una filosofia Zero Trust per impedire ai dispositivi IoT sconosciuti di costituire una minaccia per la sicurezza aziendale.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mag 12

Computer Gross - Innovazione e Crescita: Strategie Avanzate con Microsoft 365 Copilot

Mag 12

Rivoluziona l'apprendimento con Gemini e NotebookLM Plus: L'AI al servizio della tua produttività

Mag 12

Conformità NIS2: ultima tappa del percorso con Acronis & V-Valley

Mag 13

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - CAGLIARI

Mag 13

BARBECUE SIGNATURE TEAMS ROOM by Maverick – JABRA, MICROSOFT, iiyama

Mag 13

La potenzialità di Azure Local su infrastruttura HPE

Mag 13

Open Day Regloo: Non è usato, è migliorato!

Mag 13

Soluzioni MSP Kaspersky: Ottimizza le tue risorse, accresci il business ed aumenta la protezione dei tuoi clienti

Mag 13

Webinar IBM Concert