Grave vulnerabilità di FortiManager e FortiAnalyzer, c'è la patch

Fortinet ha corretto una falla che consentiva agli attaccanti non autenticati di eseguire codice arbitrario con privilegi elevati.

Le soluzioni di gestione di rete FortiManager e FortiAnalyzer di Fortinet sono interessate da una grave vulnerabilità di sicurezza che può essere sfruttata per eseguire codice arbitrario con privilegi elevati. Il produttore ha già corretto il problema ed esorta a installare le patch il prima possibile.

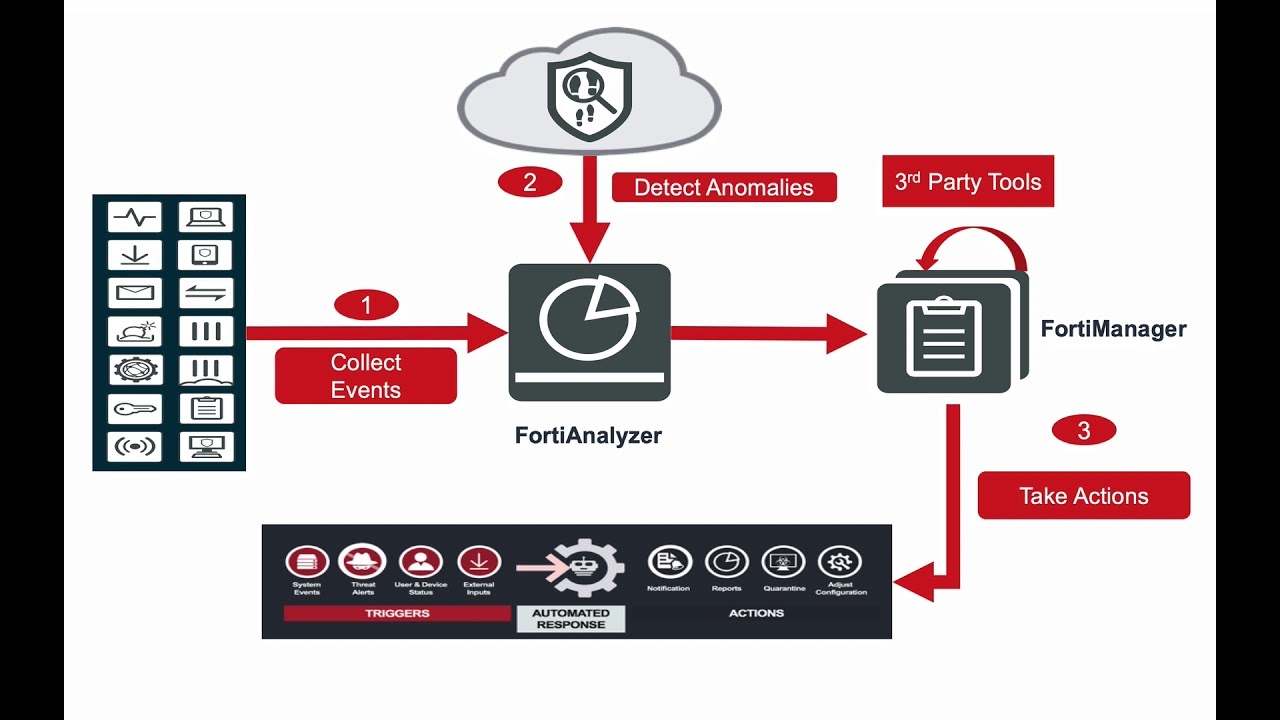

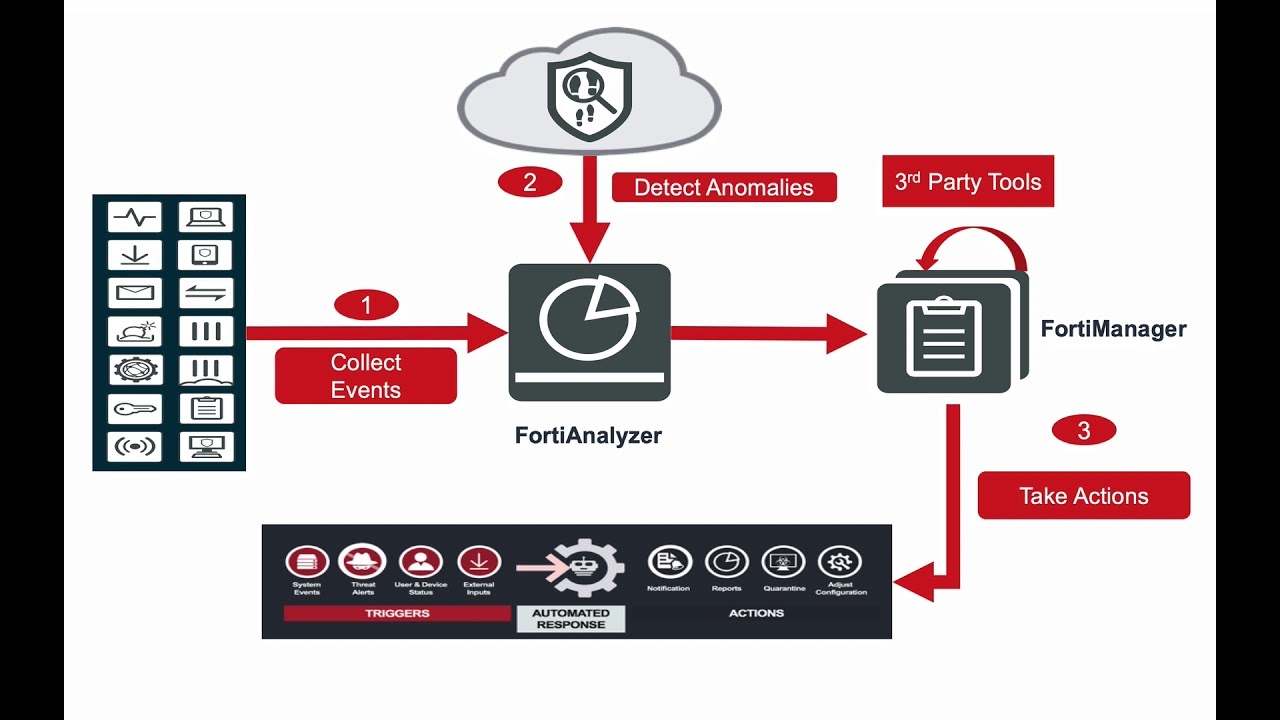

FortiManager e FortiAnalyzer sono soluzioni di gestione della rete di livello enterprise per ambienti con un massimo di 100.000 nodi. Sono disponibili come accessorio fisico, come macchina virtuale, in cloud o hosted dalla stessa Fortinet. Le aziende possono sfruttare questi prodotti per gestire il deployment e la configurazione dei dispositivi in rete, nonché per raccogliere e analizzare i registri con l'obiettivo di identificare ed eliminare le minacce informatiche.

La falla oggetto di questa notizia è monitorata con la sigla CVE-2021-32589 e identificata come vulnerabilità use-after-free (UAF) in FortiManager e FortiAnalyzer fgfmsd daemon. Nell'advisory sulla sicurezza pubblicato dal produttore è precisato che il bug si verifica quando una sezione di memoria viene erroneamente contrassegnata come libera, quindi un programma tenta di utilizzarla, causando un arresto anomalo.

Il problema è che l'invio di una richiesta appositamente realizzata alla porta FGFM di un dispositivo "può consentire a un attaccante remoto e non autenticato di eseguire codice non autorizzato come root". L'azienda sottolinea inoltre che FGFM è disabilitato per impostazione predefinita su FortiAnalyzer. Può essere attivato solo su alcuni modelli hardware, e in particolare su quelli seguenti: 1000D, 1000E, 2000E, 3000D, 3000E, 3000F, 3500E, 3500F, 3700F, 3900E.

Il problema è che l'invio di una richiesta appositamente realizzata alla porta FGFM di un dispositivo "può consentire a un attaccante remoto e non autenticato di eseguire codice non autorizzato come root". L'azienda sottolinea inoltre che FGFM è disabilitato per impostazione predefinita su FortiAnalyzer. Può essere attivato solo su alcuni modelli hardware, e in particolare su quelli seguenti: 1000D, 1000E, 2000E, 3000D, 3000E, 3000F, 3500E, 3500F, 3700F, 3900E.

L'elenco completo dei prodotti interessati da CVE-2021-32589 sono i seguenti. Per quanto riguarda FortiManager, sono a rischio la versione 5.6.10 e successive, 6.0.10 e successive, 6.2.7 e successive, 6.4.5 e successive, 7.0.0. e 5.4.x. Fortinet esorta a installare rispettivamente gli aggiornamenti 5.6.11 o successivi, 6.0.11 o successivi, 6.2.8 o successivi, 6.4.6 o successivi e 7.0.1 o successivi.

Per quanto riguarda FortiAnalyzer, sono interessate la versione 5.6.10 e successive, 6.0.10 e successive, 6.2.7 e successive, 6.4.5 e successive e 7.0.0. In questo caso gli aggiornamenti da installare sono rispettivamente 5.6.11 o successivi, 6.0.11 o successivi, 6.2.8 o successivi, 6.4.6 o successivi e 7.0.1 o successivi.

Qualora non fosse possibile procedere tempestivamente con gli upgrade, la misura di mitigazione consigliata e è quella di disabilitare le funzionalità FortiManager nell'unità FortiAnalyzer utilizzando il comando config system global quindi set fmg-status disable. Ovviamente questo passaggio non risolve il problema, lo aggira temporaneamente.

Fortinet ha inviato una nota ufficiale in cui rassicura circa il fatto che “la sicurezza dei nostri clienti è la nostra assoluta priorità. Abbiamo rilasciato una patch e alcune mitigazioni, stiamo comunicando in modo proattivo con i nostri clienti, esortandoli ad aggiornare tempestivamente le loro soluzioni FortiManager e FortiAnalyzer. Inoltre, consigliamo ai clienti di convalidare la propria configurazione per assicurarsi che nessuna modifica non autorizzata sia stata implementata da terze parti malintenzionate. Fortinet sta monitorando la situazione e al momento non c’è evidenza che questo stia avvenendo. Per ulteriori informazioni, fare riferimento al seguente alert: https://www.fortiguard.com/psirt/FG-IR-21-067".

FortiManager e FortiAnalyzer sono soluzioni di gestione della rete di livello enterprise per ambienti con un massimo di 100.000 nodi. Sono disponibili come accessorio fisico, come macchina virtuale, in cloud o hosted dalla stessa Fortinet. Le aziende possono sfruttare questi prodotti per gestire il deployment e la configurazione dei dispositivi in rete, nonché per raccogliere e analizzare i registri con l'obiettivo di identificare ed eliminare le minacce informatiche.

La falla oggetto di questa notizia è monitorata con la sigla CVE-2021-32589 e identificata come vulnerabilità use-after-free (UAF) in FortiManager e FortiAnalyzer fgfmsd daemon. Nell'advisory sulla sicurezza pubblicato dal produttore è precisato che il bug si verifica quando una sezione di memoria viene erroneamente contrassegnata come libera, quindi un programma tenta di utilizzarla, causando un arresto anomalo.

Il problema è che l'invio di una richiesta appositamente realizzata alla porta FGFM di un dispositivo "può consentire a un attaccante remoto e non autenticato di eseguire codice non autorizzato come root". L'azienda sottolinea inoltre che FGFM è disabilitato per impostazione predefinita su FortiAnalyzer. Può essere attivato solo su alcuni modelli hardware, e in particolare su quelli seguenti: 1000D, 1000E, 2000E, 3000D, 3000E, 3000F, 3500E, 3500F, 3700F, 3900E.

Il problema è che l'invio di una richiesta appositamente realizzata alla porta FGFM di un dispositivo "può consentire a un attaccante remoto e non autenticato di eseguire codice non autorizzato come root". L'azienda sottolinea inoltre che FGFM è disabilitato per impostazione predefinita su FortiAnalyzer. Può essere attivato solo su alcuni modelli hardware, e in particolare su quelli seguenti: 1000D, 1000E, 2000E, 3000D, 3000E, 3000F, 3500E, 3500F, 3700F, 3900E.L'elenco completo dei prodotti interessati da CVE-2021-32589 sono i seguenti. Per quanto riguarda FortiManager, sono a rischio la versione 5.6.10 e successive, 6.0.10 e successive, 6.2.7 e successive, 6.4.5 e successive, 7.0.0. e 5.4.x. Fortinet esorta a installare rispettivamente gli aggiornamenti 5.6.11 o successivi, 6.0.11 o successivi, 6.2.8 o successivi, 6.4.6 o successivi e 7.0.1 o successivi.

Per quanto riguarda FortiAnalyzer, sono interessate la versione 5.6.10 e successive, 6.0.10 e successive, 6.2.7 e successive, 6.4.5 e successive e 7.0.0. In questo caso gli aggiornamenti da installare sono rispettivamente 5.6.11 o successivi, 6.0.11 o successivi, 6.2.8 o successivi, 6.4.6 o successivi e 7.0.1 o successivi.

Qualora non fosse possibile procedere tempestivamente con gli upgrade, la misura di mitigazione consigliata e è quella di disabilitare le funzionalità FortiManager nell'unità FortiAnalyzer utilizzando il comando config system global quindi set fmg-status disable. Ovviamente questo passaggio non risolve il problema, lo aggira temporaneamente.

Fortinet ha inviato una nota ufficiale in cui rassicura circa il fatto che “la sicurezza dei nostri clienti è la nostra assoluta priorità. Abbiamo rilasciato una patch e alcune mitigazioni, stiamo comunicando in modo proattivo con i nostri clienti, esortandoli ad aggiornare tempestivamente le loro soluzioni FortiManager e FortiAnalyzer. Inoltre, consigliamo ai clienti di convalidare la propria configurazione per assicurarsi che nessuna modifica non autorizzata sia stata implementata da terze parti malintenzionate. Fortinet sta monitorando la situazione e al momento non c’è evidenza che questo stia avvenendo. Per ulteriori informazioni, fare riferimento al seguente alert: https://www.fortiguard.com/psirt/FG-IR-21-067".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX