DarkSide e REvil tornano sotto il nome di BlackMatter

Si chiama BlackMatter il nuovo gruppo ransomware nato dallo scioglimento di DarkSide e REvil, che include anche membri di LockBit. È un Ransomware-as-a-Service ed è già attivo.

Il gruppo ransomware DarkSide, autore dell'attacco a Colonial Pipeline, è tornato con il nome BlackMatter e sta già attaccando obiettivi aziendali. Gli esperti di sicurezza informatica sono in allerta dalla scorsa settimana, quando Recorded Future e il ricercatore di ">sicurezza pancak3 hanno notato l'attività nel dark web di un nuovo attore dal nome appunto di BlackMatter.

Le indagini sono prontamente iniziate. Malwarebytes Labs parla di un gruppo criminale i cui membri potrebbero essere considerati professionisti del Ransomware-as-a-service (RaaS). Gli stessi membri del gruppo definiscono il nuovo progetto come un'unione delle migliori caratteristiche di DarkSide, REvil e LockBit.

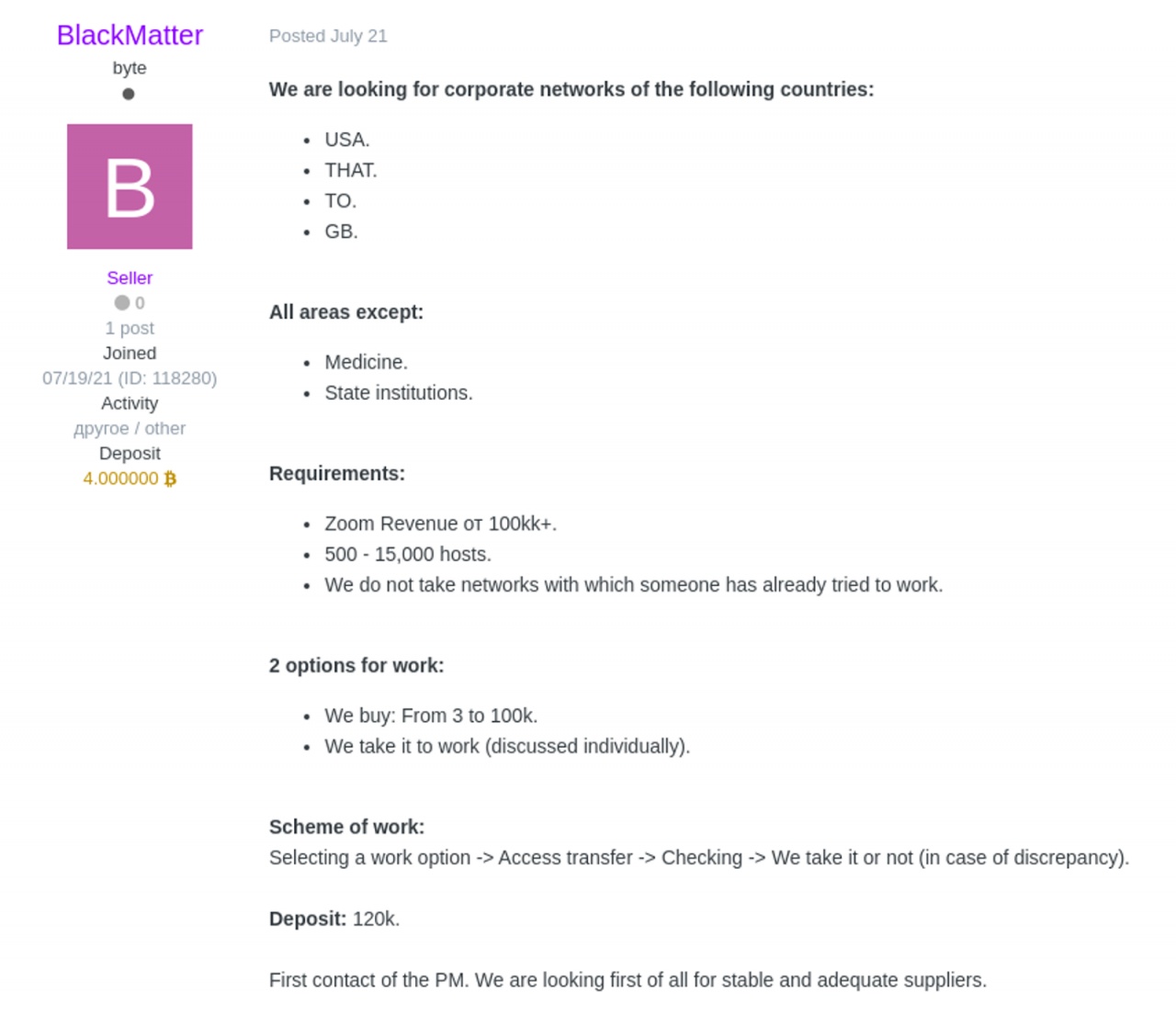

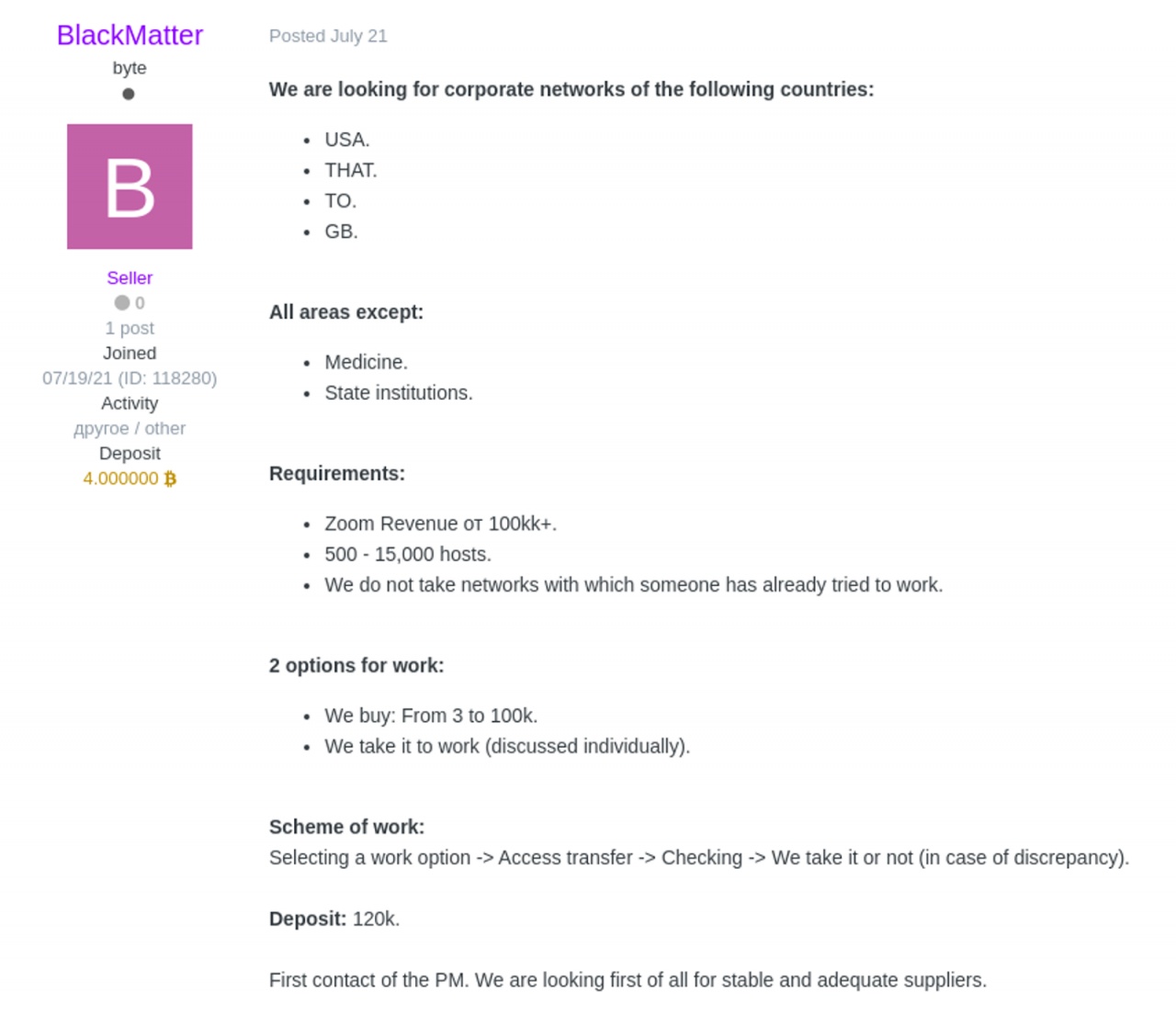

Nei post finora rintracciati sui forum Exploit e XSS BlackMatter, i cyber criminali stanno reclutando affiliati che operano nel campo dei "broker di accesso iniziale", ossia singoli o gruppi criminali che rivendono l'accesso a reti aziendali hackerate. In particolare, BlackMatter cerca l'accesso a reti aziendali situate in Australia, Canada, Regno Unito e Stati Uniti.

I cyber criminali del neo costituito gruppo si dicono disposti a spendere da 3 mila a 100 mila dollari per l'accesso iniziale a reti da 500 a 15.000 nodi che non sono mai state attaccate finora, e da cui ottenere ricavi per 100 milioni di dollari o più. Per dimostrare la propria serietà, hanno depositato 120.000 dollari in bitcoin nel portafoglio di criptovaluta del forum di hacking Exile.

I cyber criminali del neo costituito gruppo si dicono disposti a spendere da 3 mila a 100 mila dollari per l'accesso iniziale a reti da 500 a 15.000 nodi che non sono mai state attaccate finora, e da cui ottenere ricavi per 100 milioni di dollari o più. Per dimostrare la propria serietà, hanno depositato 120.000 dollari in bitcoin nel portafoglio di criptovaluta del forum di hacking Exile.

I dati in possesso degli esperti permettono di chiudere il cerchio su alcuni movimenti dei gruppi ransomware che erano rimasti in sospeso. Partiamo con REvil. Poco dopo l'attacco a Kaseya sono andati offline i siti usati dal gruppo REvil per pubblicare i dati rubati alle vittime. Si era ipotizzata l'uscita di scena del gruppo. Il fatto che BlackMatter oggi citi esplicitamente REvil fa comprendere che lo scioglimento del gruppo è una realtà, e che alcuni componenti si sono riorganizzati in questa nuova realtà.

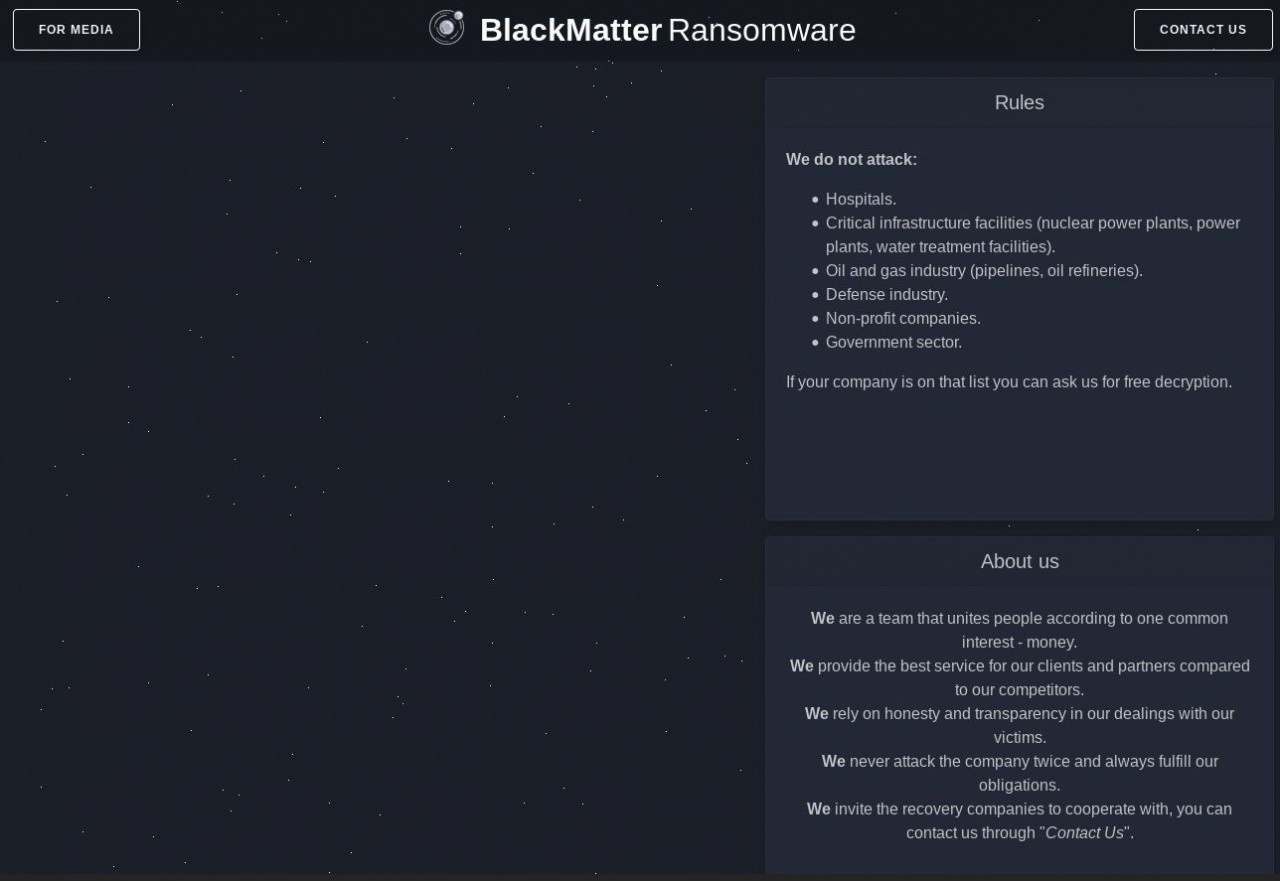

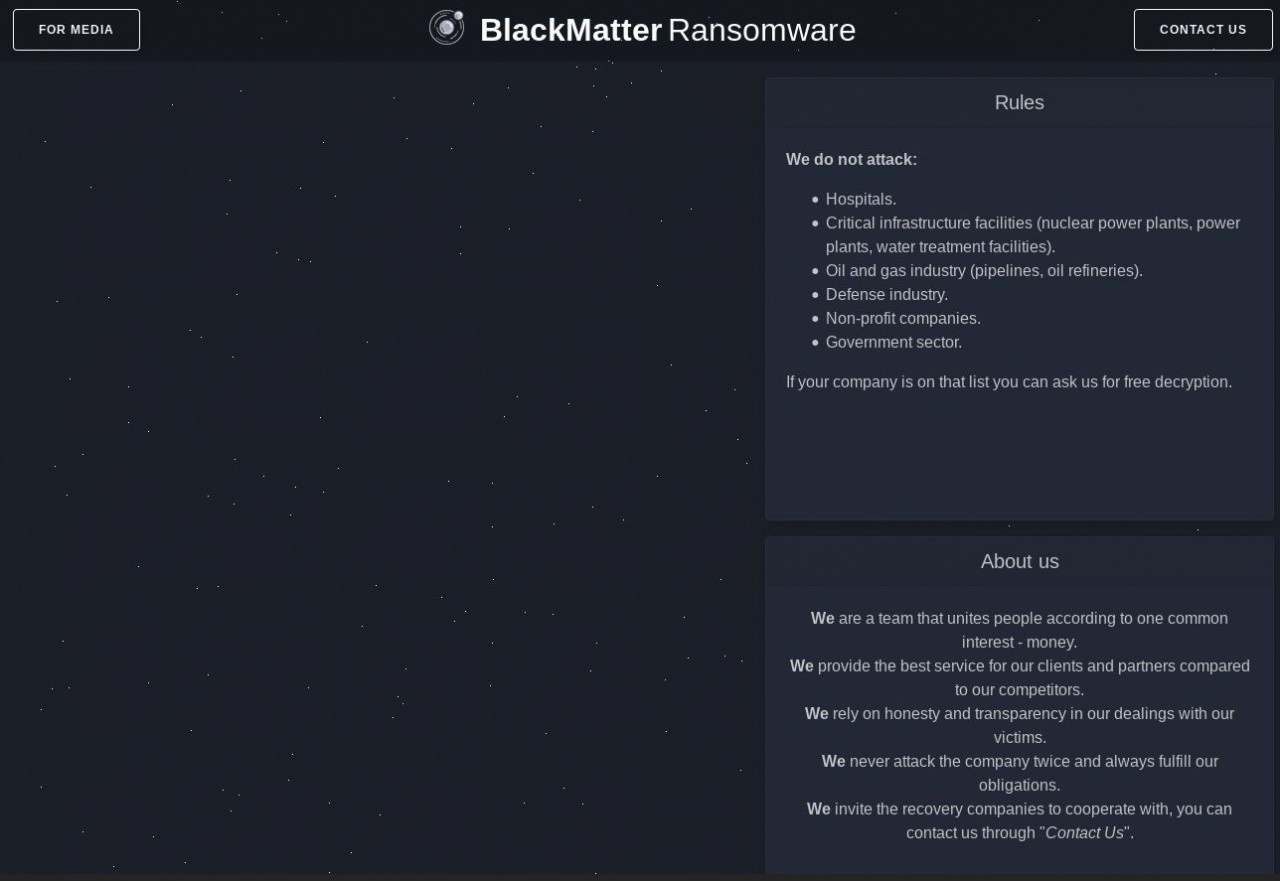

Lo stesso vale per DarkSide, sciolto dopo l'attacco a Colonial Pipeline. La sua filosofia si ritrova in BlackMatter, che sostiene di non voler attaccare ospedali, infrastrutture critiche (centrali nucleari, centrali elettriche, impianti di trattamento delle acque), industria petrolifera e del gas (oleodotti, raffinerie di petrolio), settori pubblico e della difesa e società senza scopo di lucro.

L'intento è lo stesso di DarkSide, ma sappiamo che il patto fu violato dagli affiliati con l'attacco a Colonial Pipeline. Probabilmente è da qui che scaturisce la nuova clausola: se o quando dovessero essere colpite aziende in questi settori, le vittime potranno chiedere la decrittazione gratuita. Come dire: i buoni propositi sono una cosa, avere il controllo degli affiliati è un latro paio di maniche.

Al contrario degli altri due, LockBit è fuori dal coro. È un gruppo in attività, sulla cresta dell'onda. Trattandosi di un RaaS, probabilmente alcuni affiliati avranno deciso semplicemente di cambiare gruppo. Come qualunque lavoratore onesto che cambia impiego per migliorare la propria posizione professionale.

Al contrario degli altri due, LockBit è fuori dal coro. È un gruppo in attività, sulla cresta dell'onda. Trattandosi di un RaaS, probabilmente alcuni affiliati avranno deciso semplicemente di cambiare gruppo. Come qualunque lavoratore onesto che cambia impiego per migliorare la propria posizione professionale.

Probabilmente è stata la forte pressione da parte del governo degli Stati Uniti e delle forze dell'ordine internazionali a portare alla decisione di smantellare i due gruppi e di ricostituirli sotto un altro nome. I recenti arresti di componenti legati ai gruppi ransomware Clop e Egregor sono un chiaro segnale del fatto che la lotta contro questo tipo di crimine informatico è sempre più efficace.

La collaborazione internazionale aiuta a stringere più agilmente il cerchio attorno ai cyber criminali, e l'avere scatenato due fra i più gravi attacchi informatici che gli Stati Uniti ricordino non aiuta a farla franca facilmente. Inoltre, sono entrambi titolari di attacchi che hanno portato a pesanti accuse dirette contro la Russia da parte degli Stati Uniti, scatenando anche grattacapi diplomatici non da poco. Molti esperti del settore, ipotizzano persino che sia stato proprio il Governo russo a "consigliare" ai due gruppi di chiudere.

Il punto non è chi ha consigliato loro di chiudere. Che l'abbiano deciso da soli o che siano stati sollecitati a farlo, il punto è che, quando braccati, questi gruppi criminali stanno dimostrando di avere una grande capacità di reinventarsi. Di mischiare le carte, le persone, le tattiche di attacco e le modalità operative, per eludere la giustizia e costringere gli investigatori a riprendere il lavoro daccapo.

È una tendenza preoccupante, e non è un caso vederla in un momento in cui molti Paesi hanno compreso che la cooperazione internazionale è la chiave per combattere il cyber crime. Per l'ennesima volta emerge la resilienza e versatilità dei criminali. Probabilmente vedremo in futuro un rapido avvicendamento di scioglimenti e fusioni di gruppi, o gruppi costituiti ad hoc solo per un determinato attacco. Fermarli sarà molto complicato.

Recorded Future sottolinea che il ransomware è fornito per diverse versioni e architetture dei sistemi operativi ed è disponibile in una varietà di formati, tra cui una variante di Windows con supporto SafeMode (EXE / REFLECTIVE DLL / PowerShell) e una variante Linux con supporto NAS: Synology, OpenMediaVault, FreeNAS (TrueNAS).

BlackMatter assicura che la variante ransomware per Windows è stata testata con successo su Windows Server 2003+ x86/x64 e Windows 7+ x64 / x86. Quella Linux sarebbe testata con successo su ESXI 5+, Ubuntu, Debian e CentOs. I file system supportati per Linux includono VMFS, VFFS, NFS, VSAN.

Al momento il sito che pubblicizza l'attività non elenca vittime, ma i ricercatori sono convinti che gli attacchi siano già iniziati e che almeno una vittima abbia già pagato un riscatto.

Le indagini sono prontamente iniziate. Malwarebytes Labs parla di un gruppo criminale i cui membri potrebbero essere considerati professionisti del Ransomware-as-a-service (RaaS). Gli stessi membri del gruppo definiscono il nuovo progetto come un'unione delle migliori caratteristiche di DarkSide, REvil e LockBit.

Nei post finora rintracciati sui forum Exploit e XSS BlackMatter, i cyber criminali stanno reclutando affiliati che operano nel campo dei "broker di accesso iniziale", ossia singoli o gruppi criminali che rivendono l'accesso a reti aziendali hackerate. In particolare, BlackMatter cerca l'accesso a reti aziendali situate in Australia, Canada, Regno Unito e Stati Uniti.

I cyber criminali del neo costituito gruppo si dicono disposti a spendere da 3 mila a 100 mila dollari per l'accesso iniziale a reti da 500 a 15.000 nodi che non sono mai state attaccate finora, e da cui ottenere ricavi per 100 milioni di dollari o più. Per dimostrare la propria serietà, hanno depositato 120.000 dollari in bitcoin nel portafoglio di criptovaluta del forum di hacking Exile.

I cyber criminali del neo costituito gruppo si dicono disposti a spendere da 3 mila a 100 mila dollari per l'accesso iniziale a reti da 500 a 15.000 nodi che non sono mai state attaccate finora, e da cui ottenere ricavi per 100 milioni di dollari o più. Per dimostrare la propria serietà, hanno depositato 120.000 dollari in bitcoin nel portafoglio di criptovaluta del forum di hacking Exile.Tre in uno

I dati in possesso degli esperti permettono di chiudere il cerchio su alcuni movimenti dei gruppi ransomware che erano rimasti in sospeso. Partiamo con REvil. Poco dopo l'attacco a Kaseya sono andati offline i siti usati dal gruppo REvil per pubblicare i dati rubati alle vittime. Si era ipotizzata l'uscita di scena del gruppo. Il fatto che BlackMatter oggi citi esplicitamente REvil fa comprendere che lo scioglimento del gruppo è una realtà, e che alcuni componenti si sono riorganizzati in questa nuova realtà.

Lo stesso vale per DarkSide, sciolto dopo l'attacco a Colonial Pipeline. La sua filosofia si ritrova in BlackMatter, che sostiene di non voler attaccare ospedali, infrastrutture critiche (centrali nucleari, centrali elettriche, impianti di trattamento delle acque), industria petrolifera e del gas (oleodotti, raffinerie di petrolio), settori pubblico e della difesa e società senza scopo di lucro.

L'intento è lo stesso di DarkSide, ma sappiamo che il patto fu violato dagli affiliati con l'attacco a Colonial Pipeline. Probabilmente è da qui che scaturisce la nuova clausola: se o quando dovessero essere colpite aziende in questi settori, le vittime potranno chiedere la decrittazione gratuita. Come dire: i buoni propositi sono una cosa, avere il controllo degli affiliati è un latro paio di maniche.

Al contrario degli altri due, LockBit è fuori dal coro. È un gruppo in attività, sulla cresta dell'onda. Trattandosi di un RaaS, probabilmente alcuni affiliati avranno deciso semplicemente di cambiare gruppo. Come qualunque lavoratore onesto che cambia impiego per migliorare la propria posizione professionale.

Al contrario degli altri due, LockBit è fuori dal coro. È un gruppo in attività, sulla cresta dell'onda. Trattandosi di un RaaS, probabilmente alcuni affiliati avranno deciso semplicemente di cambiare gruppo. Come qualunque lavoratore onesto che cambia impiego per migliorare la propria posizione professionale. Perché DarkSide e REvil hanno interrotto le operazioni?

Probabilmente è stata la forte pressione da parte del governo degli Stati Uniti e delle forze dell'ordine internazionali a portare alla decisione di smantellare i due gruppi e di ricostituirli sotto un altro nome. I recenti arresti di componenti legati ai gruppi ransomware Clop e Egregor sono un chiaro segnale del fatto che la lotta contro questo tipo di crimine informatico è sempre più efficace.

La collaborazione internazionale aiuta a stringere più agilmente il cerchio attorno ai cyber criminali, e l'avere scatenato due fra i più gravi attacchi informatici che gli Stati Uniti ricordino non aiuta a farla franca facilmente. Inoltre, sono entrambi titolari di attacchi che hanno portato a pesanti accuse dirette contro la Russia da parte degli Stati Uniti, scatenando anche grattacapi diplomatici non da poco. Molti esperti del settore, ipotizzano persino che sia stato proprio il Governo russo a "consigliare" ai due gruppi di chiudere.

Il punto non è chi ha consigliato loro di chiudere. Che l'abbiano deciso da soli o che siano stati sollecitati a farlo, il punto è che, quando braccati, questi gruppi criminali stanno dimostrando di avere una grande capacità di reinventarsi. Di mischiare le carte, le persone, le tattiche di attacco e le modalità operative, per eludere la giustizia e costringere gli investigatori a riprendere il lavoro daccapo.

È una tendenza preoccupante, e non è un caso vederla in un momento in cui molti Paesi hanno compreso che la cooperazione internazionale è la chiave per combattere il cyber crime. Per l'ennesima volta emerge la resilienza e versatilità dei criminali. Probabilmente vedremo in futuro un rapido avvicendamento di scioglimenti e fusioni di gruppi, o gruppi costituiti ad hoc solo per un determinato attacco. Fermarli sarà molto complicato.

L'attività di BlackMatter

Recorded Future sottolinea che il ransomware è fornito per diverse versioni e architetture dei sistemi operativi ed è disponibile in una varietà di formati, tra cui una variante di Windows con supporto SafeMode (EXE / REFLECTIVE DLL / PowerShell) e una variante Linux con supporto NAS: Synology, OpenMediaVault, FreeNAS (TrueNAS).

BlackMatter assicura che la variante ransomware per Windows è stata testata con successo su Windows Server 2003+ x86/x64 e Windows 7+ x64 / x86. Quella Linux sarebbe testata con successo su ESXI 5+, Ubuntu, Debian e CentOs. I file system supportati per Linux includono VMFS, VFFS, NFS, VSAN.

Al momento il sito che pubblicizza l'attività non elenca vittime, ma i ricercatori sono convinti che gli attacchi siano già iniziati e che almeno una vittima abbia già pagato un riscatto.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot