F5: patch per falle critiche nei dispositivi BIG-IP e BIG-IQ

F5 risolve 29 falle, di cui una che diventa critica per chi usa la modalità appliance. Consigliata l'installazione delle patch.

F5 ha pubblicato le patch che chiudono oltre due dozzine di falle di sicurezza che interessano più versioni di BIG-IP e BIG-IQ. Se sfruttate, tali vulnerabilità potrebbero consentire a un attaccante di eseguire un'ampia gamma di azioni dannose, tra cui l'accesso a file arbitrari, l'escalation dei privilegi e l'esecuzione di codice JavaScript.

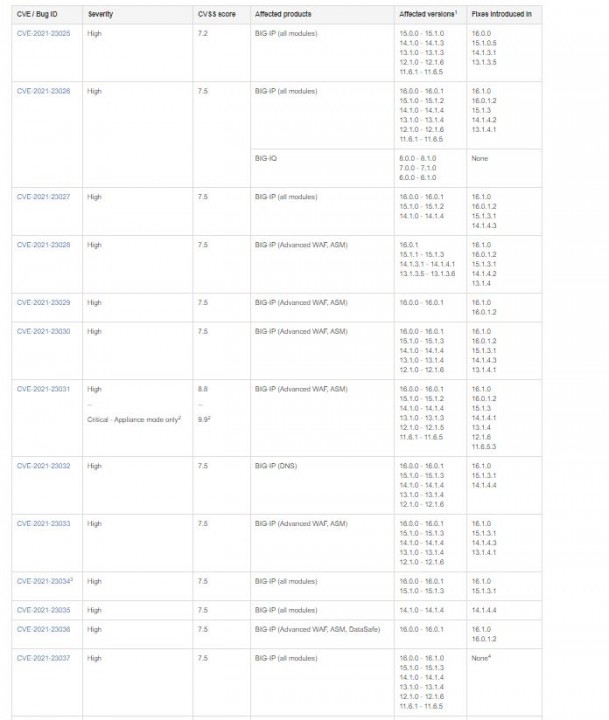

Dei 29 bug risolti, 13 sono di alta gravità, 15 sono classificati come medi e uno è valutato di bassa gravità. Una falla è stata elevata a gravità critica in condizioni specifiche.

Bug critico per settori sensibili

Restringendo il campo alle falle di gravità elevata, quella più critica è tracciata con la sigla CVE-2021-23031 e riguarda la Traffic Management User Interface (TMUI) dei moduli BIG-IP Advanced WAF (Web Application Firewall) e Application Security Manager (ASM).

Nell'advisory F5 spiega che "quando questa vulnerabilità viene sfruttata, un attaccante autenticato con accesso all'utility di configurazione può eseguire comandi di sistema arbitrari, creare o eliminare file e/o disabilitare i servizi".

In un sistema standard, il rischio è la classica escalation dei privilegi, con punteggio di gravità di 8.8. Tuttavia la falla diventa critica in quelle configurazioni progettate per soddisfare le esigenze dei clienti in settori particolarmente sensibili. In particolare, per i clienti che utilizzano lamodalità appliance, la stessa vulnerabilità ha una valutazione critica di 9.9 su 10.

F5non fornisce dettagli sul motivo per cui esistono due livelli di gravità. Tuttavia rileva che esiste un "numero limitato di clienti" interessato dalla variante critica del bug, a meno che non diano corso all'aggiornamento o per lo meno non applicheranno le mitigazioni consigliate.

La prima opzione comporta l'installazione degli update di sicurezza che sono già disponibili sul sito del produttore. La mitigazione consiste nel circoscrivere l'accesso all'utility di configurazione a un gruppo ristretto di utenti completamente attendibili.

Le altre falle

Quasi tutte le altre falle chiuse da F5 a questo giro hanno punteggi di rischio compresi tra 7.2 e 7.5. La metà di esse riguarda tutti i moduli, cinque influiscono su WAF e ASM avanzati, una influisce sul modulo DNS. Il rischio varia dall'esecuzione di comandi remoti al cross-site scripting (XSS), passando per la falsificazione delle richieste e il deny of service.

L'elenco completo delle vulnerabilità e delle rispettive correzioni di sicurezza è disponibilenell'advisory di F5.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici