Gruppi ransomware da tenere d'occhio: minacce emergenti

AvosLocker e Hive Ransomware sono due temibili new entry nel settore ransomware. I noti HelloKitty e LockBit 2.0 si sono evoluti e spaventano.

Nel cybercrime nulla è statico e immutabile: le tattiche e le tecniche di attacco cambiano spesso, così come i gruppi criminali che le sfruttano. Uno dei settori in maggiore fermento negli ultimi tre anni è stato quello ransomware. Nuovi gruppi si affacciano di continuo sulla scena criminale, ed è fondamentale monitorarli per capire da che cosa bisogna difendersi.

Unit 42, particolarmente attiva su questo fronte, ha identificato e tracciato due nuovi gruppi minacciosi da tenere d'occhio: AvosLocker, Hive Ransomware. E sta marcando due vecchie conoscenze che si sono evolute pericolosamente: HelloKitty e LockBit 2.0. Vediamo da vicino di che cosa si tratta.

AvosLocker

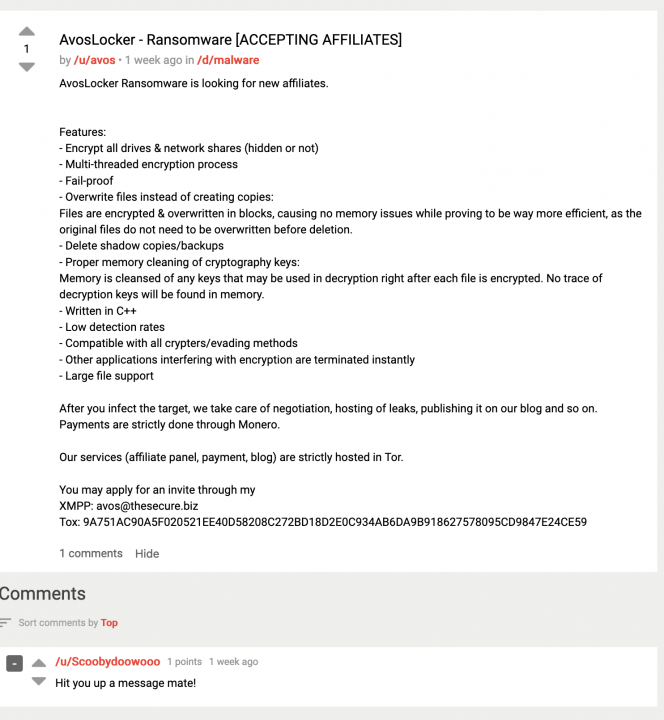

AvosLocker è un nuovo ransomware che è stato osservatoper la prima voltail 4 luglio 2021. Si tratta di un RaaS (Ransomware as a Service) in cui l'operatore è identificato con lo stesso nome:Avos. Questi dati sono noti perché Avos ha pubblicizzato il proprio programma di affiliazione sul noto forum del darkweb Dread.

L'annuncio del programma include informazioni sulle funzionalità del ransomware e consente agli affiliati di sapere che gli operatori AvosLocker si occupano anche delle pratiche di negoziazione ed estorsione. L'utenteAvosè stato anche osservato mentre cercava di reclutare personale sul forum russo XSS.

AvosLocker, una volta eseguito, apre prima una shell di Windows che mostra l'avanzamento del processo di crittografia. Al termine della codifica aggiunge l'estensione.avosai file cifrati e deposita il file GET_YOUR_FILES_BACK.TXTcon la richiesta di riscattoin ogni directory crittografata. Lo stesso file comprende l'ID che identifica le vittime e le istruzioni per collegarsi al sito TOR di AvosLocker.

Le chat analizzate fra vittime e operatori hanno permesso di calcolare che gli importi chiesti per il riscatto variano da 50.000 a 75.000 dollari in criptovaluta Monero. Qualora la vittima non pagasse nei tempi richiesti, la cifra verrebbe incrementata.

Finora AvosLocker ha rivendicato sette attacchi, contro studi legali (uno nel Regno Unito e uno negli Stati Uniti), aziende di logistica e trasporti, un'agenzia immobiliare in Belgio e una holding in Turchia. In tutti i casi sul sito del gruppo sono pubblicate informazioni private e personali identificabili delle vittime.

Hive Ransomware

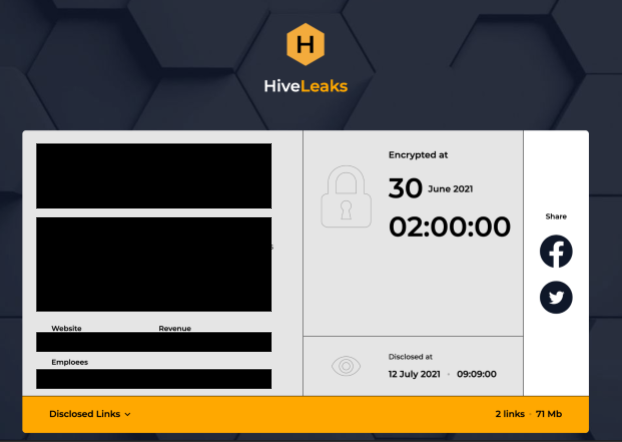

Il ransomware Hive è attivo da giugno 2021 e ha già attaccato diverse organizzazioni tra cui operatori sanitari e aziende di medie dimensioni. Il suo sito di pubblicazione dei contenuti è Hive Leaks, su cui compaiono dati relativi a 28 vittime fra cui una compagnia aerea europea e tre aziende con sede negli Stati Uniti.

Quando questo ransomware viene eseguito, rilascia due script batch che hanno la funzione di eliminare le tracce del malware impiegato e le copie shadow del sistema. I file crittografati hanno estensione .hive, mentre la richiesta di riscatto è un file HOW_TO_DECRYPT.txt, checontiene anche le istruzioni per prevenire la perdita di dati.

La richiesta di riscatto include una credenziale di accesso che permette alla vittima di accedere alla chat con cui comunicare con gli attaccanti e negoziare il riscatto.

Nelle ultime settimane l'FBI ha pubblicato un alert proprio su Hive, condividendo alcuni dettagli tecnici e indicatori di compromissione. Fra le altre segnalazioni, interessante è quella relativa all'impiego di una serie diversificata di tattiche, tecniche e procedure, per rendere difficile difendersi dagli attacchi.

Tra i metodi usati per ottenere l'accesso iniziale e per spostarsi lateralmente sulla rete, ci sono le solite email di phishing con allegati dannosi e attacchi RDP. Come in molti altri casi, anche Hive ruba i file di potenziale interesse prima di avviare la crittografia, così da poter attuare il doppio riscatto.

Le analogie con altri ransomware sono palesi: Hive cerca processi di backup e copie di file per cancellarli così che la vittima non possa ripristinare i sistemi senza il decryptor. Inoltre, chiude i software di sicurezza (come Windows Defender) che ostacolerebbero l'attività di crittografia.

HelloKitty

HelloKitty è una famiglia di ransomware che ha guadagnato le luci della ribalta alla fine del 2020. È una minaccia principalmente rivolta ai sistemi Windows, ma nel luglio 2021 i ricercatori si sono imbattuti in una versione per Linux. Un sistema attaccato conteneva un file funny_linux.elfcontenente una richiesta di riscatto analoga a quella di HelloKitty per Windows. In seguito, sono stati identificati altri campioni del ceppo Linux del ransomware HelloKitty, risalenti a ottobre 2020. A partire da marzo i campioni hanno iniziato a prendere di miraESXi.

Gli attaccanti comunicano con le vittime tramite un mix tra URL TOR e indirizzi e-mail Protonmail. Questa differenziazione potrebbe indicare campagne diverse o anche affiliati differenti che utilizzano la stessa base di codice malware, ma differenti canali per comunicare.

Finora questa minaccia ha colpito almeno sei aziende, tra cui farmaceutiche italiane e olandesi, un produttore con sede in Germania, un'azienda australiana di soluzioni di automazione industriale, uno studio medico e un broker azionario.

La richiesta di riscatto varia a seconda della vittima: si arriva fino a 10 milioni di dollari in Monero o in Bitcoin. Nel caso della seconda valuta le cifre richieste tendono ad essere più salate a causa delle commissioni più costose.

LockBit 2.0

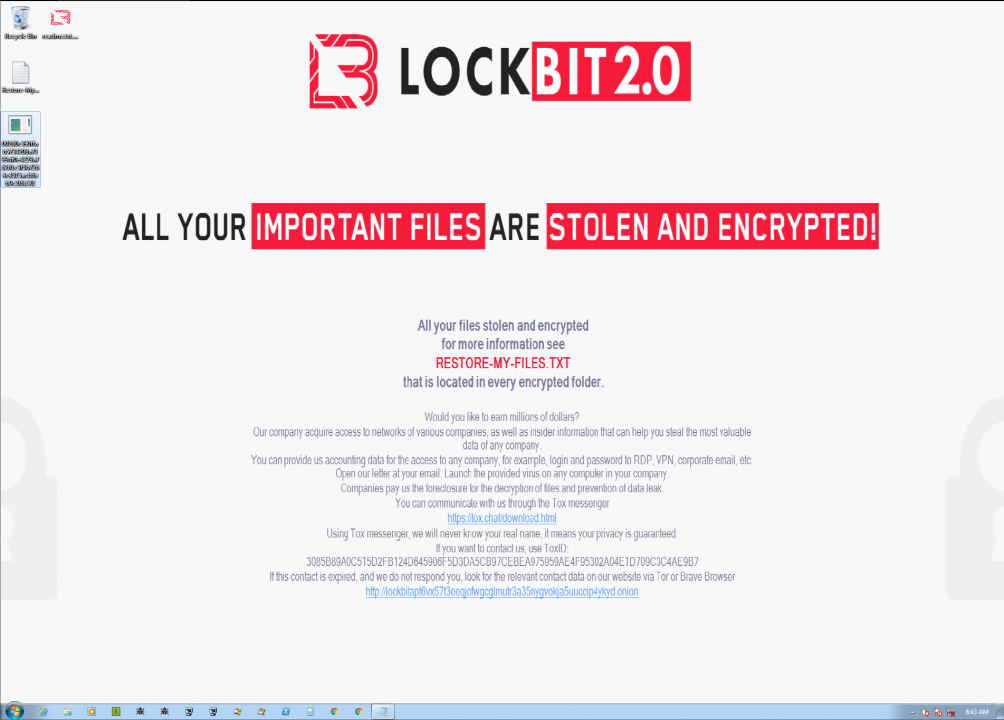

Anche LockBit è una minaccia ben nota. La versione 2.0 è un RaaS collegato ad alcuni attacchi di alto profilo. A giungo è stata avviata una campagna di marketing per reclutare nuovi affiliati, pubblicizzando il fatto che i suoi strumenti garantiscono la crittografia più veloce sul mercato ransomware.

Gli attacchi di LockBit 2.0 spaziano in molteplici settori e Paesi. Il sito ufficiale rivendica 52 negli Stati Uniti, Messico, Belgio, Argentina, Malesia, Australia, Brasile, Svizzera, Germania, Italia, Austria, Romania e Regno Unito. Maggiori dettagli sono pubblicati in questa notizia.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici