Furto di credenziali Microsoft con una sofisticata campagna di phishing

Open redirector link, CAPTCHA, centinaia di domini e altro: i connotati di una campagna di phishing da manuale studiata per aggirare utenti e sistemi di sicurezza.

È noto che le credenziali Microsoft siano un argomento di alto interesse per i criminali informatici. Possono concedere l'accesso iniziale per un attacco ransomware o alla supply chain, o essere impiegata per attacchi BEC e truffe a vario titolo.

Per questo motivo le campagne di phishing mirate al furto di credenziali Microsoft sono sempre più diffuse e sofisticate. L'ultima in ordine di tempo è stata oggetto ai un alert da parte dell'azienda di Redmond, non solo per le proporzioni notevoli ma anche per le tecniche impiegate.

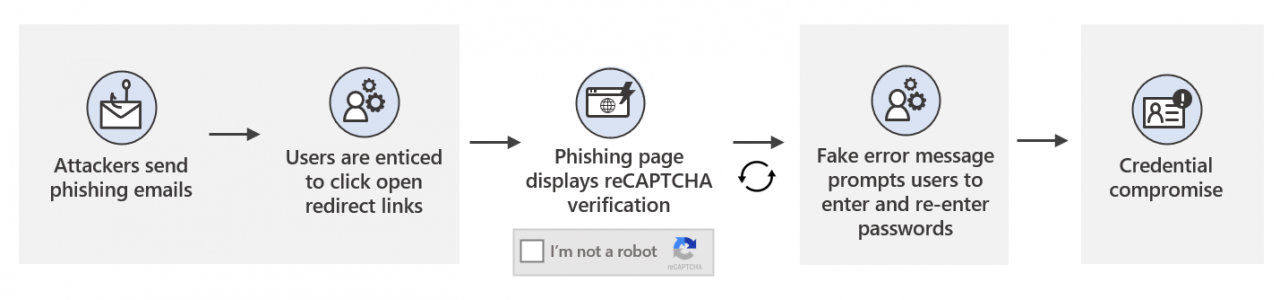

Gli attaccanti hanno unito le tipiche esche di social engineering con open redirector link e CAPTCHA, prima di approdare all'effettiva pagina di phishing con la falsa interfaccia di login di Microsoft Office 365. Il primo elemento di novità è costituito dagli open redirector link. Il loro impiego nelle email è diffuso in azienda: per esempio, nelle campagne di marketing vengono usati gli open redirector link per veicolare i clienti sulle pagine Web desiderate e tenere traccia del numero di clic e di altri parametri commerciali.

Nel caso della campagna di phishing in oggetto, gli attaccanti li hanno sfruttati per collegarsi a un URL in un dominio trusted e incorporare l'eventuale URL dannoso come parametro. È uno stratagemma che permette di aggirare le soluzioni di sicurezza.

A questo punto entra in gioco il CAPTCHA. Ha due funzioni: dare un senso di legittimità alla vittima e, ancora una volta, eludere i sistemi di analisi automatizzati. I CAPTCHA bloccano i tentativi di navigazione dinamica, il controllo dei contenuti della pagina e l'avvio di alcuni sistemi di interpretazione alla pagina di phishing effettiva.

Dopo il CAPTCHA l'utente accede alla tipica interfaccia di Office (ovviamente falsa) dove inserisce le proprie credenziali, cedendole di fatto agli attaccanti. Anche qui però c'è una chicca: l'interfaccia chiede di inserire la password per due volte, per accertarsi che l'utente l'abbia digitata correttamente.

In una campagna ordinaria tutto sarebbe concluso. Invece, per evitare che qualche utente si insospettisca, la procedura rimanda automaticamente a una pagina legittima di Sophos che conferma la conclusione con successo dell'operazione. Come dire: tutto quello che è appena successo è legittimo.

L'altra caratteristica degna di nota è l'ampia varietà di domini impiegati per la diffusione dei messaggi. Comprendono domini di posta elettronica gratuiti forniti da numerosi domini di primo livello (ccTLD), domini legittimi compromessi e domini DGA (Domain Generated Algorithm) di proprietà dell'attaccante. Microsoft ha tracciato in tutto almeno 350 domini di phishing unici utilizzati per questa campagna.

Un numero che indica non solo la scala con cui viene condotto questo attacco, ma gli investimenti che ci sono dietro. Varietà, quantità e tipo di domini indicano uno sforzo elevato per bypassare le soluzioni di sicurezza più sofisticate.

Del resto, Microsoft stessa spiega che l'efficacia delle minacce che oggi corrono via email si basa su tre elementi: un'esca convincente di ingegneria sociale, una tecnica di evasione della detection ben realizzata e un'infrastruttura duratura. Con tutti e tre gli elementi a suo favore, questa campagna di phishing è un esempio di "tempesta perfetta". L'azienda ha pubblicato la lista completa degli indicatori di compromesso: la trovate a questo link.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici