Venduto sul dark web lo strumento per nascondere malware nelle GPU

Sul dark web sarebbe stato venduto un codice PoC per l'esecuzione di malware nel buffer di memoria della GPU di un computer compromesso. Sarebbe un buon metodo per aggirare le scansioni antimalware.

La necessità di aggirare i sistemi di sicurezza informatica sta portando i criminali informatici a sviluppare tecniche di elusione sempre più sofisticate. Una delle novità più recenti è un codice capace di eseguire un malware dalla GPU di un computer compromesso.

Non è una novità assoluta: più volte negli anni ci sono stati studi accademici sulla possibilità di eseguire codice non autorizzato nelle unità di elaborazione grafica. Basti pensare al keylogger Demon e al rootkit JellyFish. In entrambi i casi si trattava di prototipi di malware che sfruttavano le GPU.

Non è chiaro se uno o più autori di malware abbiano hanno preso spunto da quelle idee. Sta di fatto che sembra essere in circolazione un Proof-of-Concept effettivamente funzionante. La questione è emersa a inizio agosto, quando è stato venduto su un forum del dark web un PoC funzionante per archiviare ed eseguire codice dannoso dal buffer di memoria della GPU. L'offerta descriveva per sommi capi le peculiarità del PoC in questione.

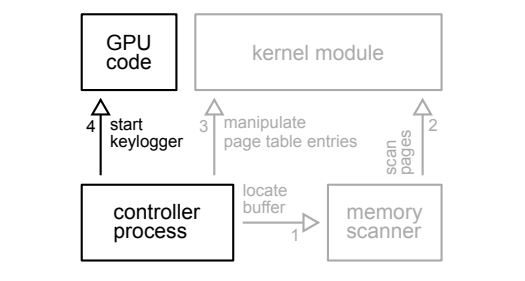

Schema del progetto accademico Demon

Schema del progetto accademico Demon

Era indicato come strumento per bypassare le soluzioni di sicurezza che scansionano la RAM del sistema. Funziona su sistemi compromessi basati su sistema operativo Windows che supportano le versioni 2.0 e successive del framework OpenCL per l'esecuzione di codice su vari processori, GPU incluse. L'autore del post assicura di avere testato il codice su schede grafiche Intel (UHD 620 / 630), AMD Radeon (RX 5700) e Nvidia GeForce (probabilmente i chip GTX 740M e GTX 1650). Un aggiornamento successivo del post conferma che il codice è stato venduto.

I precedenti accademici

Nei commenti sotto al post del dark web qualcuno ha ricordato la similitudine fra il prodotto in vendita e i precedenti accademici di JellyFish e Demon. Il link era azzeccato, dato che questi progetti furono resi pubblici nel 2015 e sono tuttora consultabili.

Il venditore, tuttavia, smentisce qualsiasi associazione e risponde che il metodo impiegato è differente, dato che non si basa sulla mappatura del codice nello spazio utente. Potrebbe essere un bluff, ma non si può escluderlo a priori.

Perché le GPU sono interessanti per il cyber crime

Esistono almeno due motivi alla base di tanto interesse per l'esecuzione di codice nello spazio di memoria delle GPU. Il primo e più importante è che è molto complicato individuare malware che sfrutta il buffer di memoria della GPU. Le attività criminali potrebbero passare inosservate a lungo prima di essere scoperte.

Il secondo motivo è che le GPU per lo natura sono molto veloci. Per esempio, gli autori di malware potrebbero sfruttare la potenza di calcolo della GPU per attuare schemi di crittografia molto più complessi, in una frazione del tempo che occorrerebbe alla CPU per svolgere lo stesso lavoro.

I ricercatori del repository di minacce VX-Underground hanno promesso che dimostreranno presto la tecnica impiegata in questo PoC. Non resta che attendere.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici