Attacchi ransomware: i criteri di scelta delle vittime

Paese, settore merceologico, fatturato sono alcuni dei criteri che usano i cyber criminali per scegliere le aziende vittime di attacchi ransomware.

Perché i gruppi ransomware hanno attaccato una certa azienda invece che un'altra? Se qualcuno se lo fosse chiesto, la risposta è che la scelta delle vittime di cyber attacchi non è mai casuale. A influenzare la selezione sono veri e propri parametri, fra cui il Paese in cui l'azienda risiede, il settore in cui opera, il numero di dipendenti, il fatturato e altro.

Per risalire alla check list dei criminali informatici, gli esperti dell'azienda di threat intelligence KELA si sono immersi nel dark web, il mondo sommerso in cui avvengono le contrattazioni illegali. Hanno analizzato una cinquantina di post di offerte e richieste, e hanno tirato alcune interessanti conclusioni che vediamo di seguito.

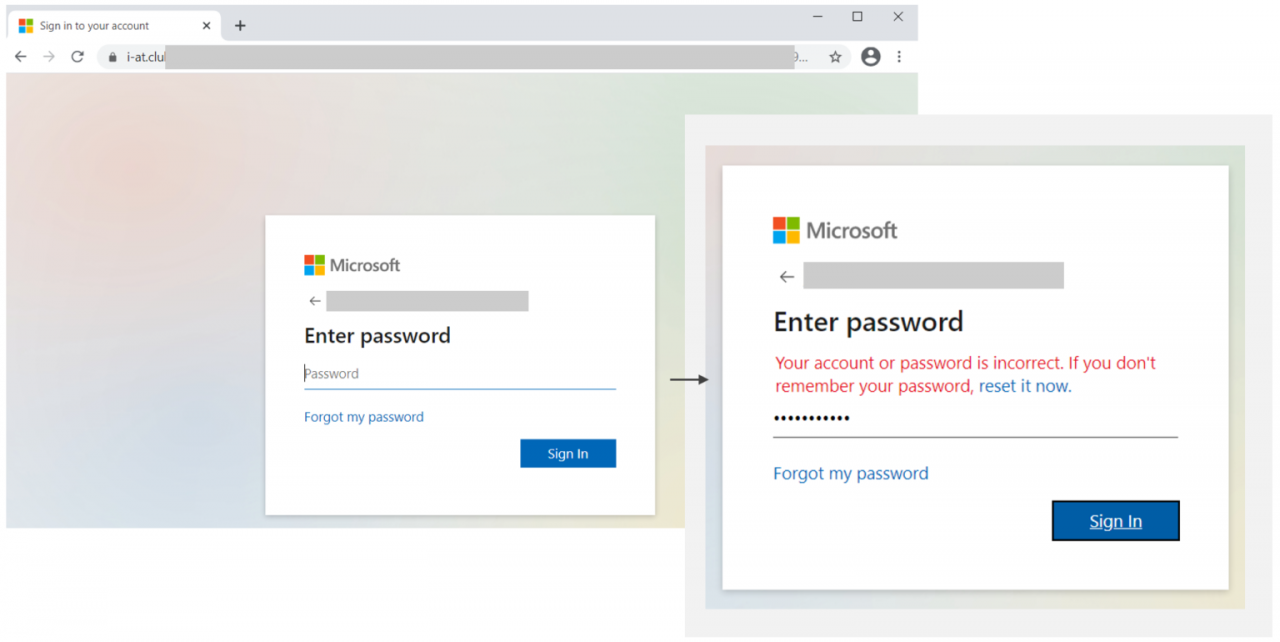

Il punto di partenza

Qualsiasi attacco informatico contro un'azienda o un'istituzione presuppone che l'attaccante sia in possesso di un accesso alla rete. Per motivi economici, difficilmente un gruppo ransomware passa al setaccio un lungo elenco di potenziali vittime nel tentativo di procurarsi un accesso. Quasi sempre i gruppi ransomware acquistano l'accesso alla rete di una vittima sui mercati del dark web e da altri criminali informatici, noti come Initial Access Brokers (IBA).

Da qui l'idea di KELA: passare al setaccio gli annunci permette di capire quali aziende sono a potenziale rischio di attacco e di compilare un elenco dei criteri usati per le maggiori operazioni di targeting per i cyber attacchi.

Nel dettaglio KELA ha analizzato 48 post pubblicati nel mese di luglio sui forum del dark web, in cui cyber criminali offrivano denaro in cambio dell'accesso iniziale a una rete. Si stima che nel 40% dei casi i post fossero creati da componenti di gruppi ransomware.

Nei post erano specificati i requisiti aziendali richiesti. Per esempio, in un annuncio del gruppo BlackMatter si cercavano obiettivi specifici negli Stati Uniti, Canada, Australia e Gran Bretagna, con un fatturato uguale o superiore a 100 milioni di dollari. L'offerta di acquisto era compresa fra 3.000 e 100.000 dollari.

Analisi dei criteri

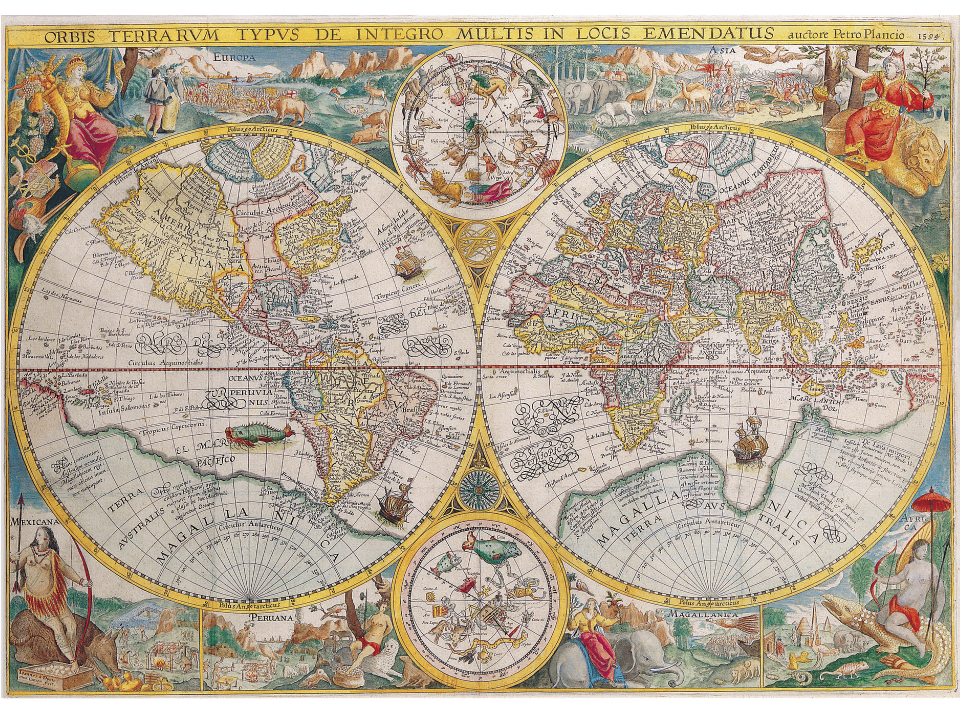

Il primo aspetto che è emerso dall'indagine è quello geografico:i gruppi ransomware preferiscono le vittime situate negli Stati Uniti, in Canada, in Australia e in Europa. Quelle negli USA sono le più gettonate, con il 47% delle richieste. Secondo posto per il Canada (37%), seguita da Australia (37%) e paesi europei (31%). Il motivo di questa selezione è che gli attaccanti presuppongono che le aziende più ricche (e quindi con maggiori fondi per pagare i riscatti) siano situate nei paesi più sviluppati.

Il secondo criterio è il fatturato: i gruppi ransomware prendono mediamente in considerazione aziende che hanno entrate di 100 milioni di dollari. Questo criterio però viene spesso incrociato con quello geografico con un radicale cambio delle cifre in ballo. KELA spiega infatti che in uno degli annunci era specificato che erano richieste entrate superiori a 5 milioni di dollari per i target statunitensi, di oltre 20 milioni di dollari per gli obiettivi europei e oltre 40 milioni di dollari per quelli dei paesi in via di sviluppo.

Il terzo parametro riguarda il settore produttivo delle vittime. Dopo quanto accaduto con i maxi attacchi di inizio anno contro Colonial Pipeline, JBS e Metropolitan Police Department, l'imperativo per molti gruppi è diventato quello di volare basso. Al contrario del passato, quindi, molti hanno iniziato a evitare settori specifici.

Nel dettaglio, nel 47% dei post i cyber criminali specificavano di non essere interessati ad attaccare aziende del settore sanitario e dell'istruzione. Il 37% ha sottolineato di volersi tenere alla larga dal government e il 26% dalle organizzazioni senza scopo di lucro.

In un momento in cui l'attenzione delle istituzioni verso il cyber crime è altissima, i rischi di cadere nelle maglie della giustizia impongono la massima cautela nella scelta delle vittime.

Ultimo parametro è la lista nera dei paesi. È noto che la maggior parte dei gruppi ransomware evita specificamente di attaccare le aziende situate nella Comunità degli Stati Indipendenti (CSI), che include Russia, Ucraina, Moldavia, Bielorussia, Kirghizistan, Kazakistan, Armenia, Tagikistan, Turkmenistan e Uzbekistan. È un aspetto che ha messo nei guai più di una volta il Cremlino, accusato di collusione con il cyber crime.

Ma è anche noto che nel codice degli strumenti di hacking è spesso inclusa l'opzione di non attivare l'attacco se il computer target è in lingua russa. È opinione comune che nei Paesi sopra indicati i criminali informatici non siano duramente perseguiti, ammesso che si limitino a perpetrare gli attacchi fuori dai propri confini.

Criteri sì, ma non per tutti

Da quanto visto finora sembrerebbe che le aziende che hanno sede nella CSI, o che si occupano di sanità o government siano esenti dai rischi informatici. Non c'è nulla di più sbagliato. Come ampiamente visto durante la pandemia, ospedali e organizzazioni sanitarie a vario titolo sono state massacrate dagli attacchi.

Tanto che il numero uno di Kaspersky è arrivato a condannare questi atti paragonandoli ad attentati terroristici e migliaia di professionisti di sicurezza informatica hanno dovuto scendere in campo come volontari per difendere ospedali e strutture sanitarie dagli attacchi di cyber security.

Gruppi ransomware come Dharma, STOP, Globe e altri non si sono fatti problemi a sferrare attacchi contro chiunque potesse garantire un profitto. Inoltre, ci sono molti gruppi che non disdegnano di attaccare obiettivi con fatturati più modesti di quelli indicati sopra. Resta quindi il dato di fatto che nessuno può sentirsi al sicuro.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici