Attacco zero-day contro gli utenti Windows

Non c'è ancora una patch per chiudere una vulnerabilità zero-day attivamente sfruttata. Però l'antivirus Defender la blocca e c'è una misura di mitigazione efficace.

È allarme per gli utenti Microsoft: una vulnerabilità zero-day attivamente sfruttata può consentire a un attaccante di dirottare i sistemi Windows vulnerabili, infettati tramite documenti di Office malevoli. Purtroppo, al momento non esiste una patch, ma solo misure di mitigazione del rischio.

A destare preoccupazione è la falla tracciata con la sigla CVE-2021-40444, che riguarda Windows Server dalla release 2008 alla 2019 e Windows dalla versione 8.1 alla 10. Ha un punteggio CVSS di 8.8 e si tratta di un difetto RCE radicato in MSHTML (noto anche come Trident), il motore di rendering del browser Internet Explorer ormai fuori produzione, ma tuttora impiegato in Office per eseguire il rendering di contenuti Web all'interno di documenti Word, Excel e PowerPoint.

Gli attacchi

Nell'advisory ufficiale si legge che sarebbero in corso attacchi mirati che tentano di sfruttare la vulnerabilità, inviando a potenziali vittime documenti Microsoft Office appositamente predisposti. Qualora la vittima dovesse aprire l'allegato DOCX, attiverebbe un controllo ActiveX malevolo.

Per scampare il pericolo è sufficiente che Microsoft Office sia in esecuzione con la configurazione predefinita. In questo caso i documenti dal Web vengono aperti in modalità di Visualizzazione protetta o in Application Guard per Office 365, e l'attacco viene bloccato sul nascere.

Indagini sucessive tuttavia hanno fattoemergere molti dubbi su quest'ultimo punto. Gli esperti di sicurezza informatica hanno infatti appurato che se l'utente clicca sul pulsante "abilita modifica" la protezione cade e l'exploit va a buon fine.Non solo. La Visualizzazione protetta si attiva automaticamente quando un documento è contrassegnato come MoTW (Mark of the Web), che indica la provenienza dal web. Tuttavia, se il file è stato compresso con 7zip o era incluso in un contenitore ISO, perde questa connotazione e viene aperto in modalità normale, lasciando che l'exploit si attivi. Non ultimo, la vulnerabilità può essere sfruttata anche tramite file in formato RTF, che per natura non beneficiano della Visualizzazione protetta.

Ricordiamo che la visualizzazione protetta è una modalità di sola lettura in cui sono disabilitate gran parte delle funzioni di modifica. Application Guard, invece, isola i documenti non attendibili, negando loro l'accesso alle risorse aziendali, alla rete Intranet o ad altri file nel sistema.

I sistemi con Microsoft Defender Antivirus e Defender for Endpoint attivi (build 1.349.22.0 e versioni successive) beneficiano della protezione contro i tentativi di sfruttamento della falla CVE-2021-40444. Quando è in esecuzione, la piattaforma di sicurezza di Microsoft emette avvisi su questo attacco indicandolo come "Esecuzione di file Cpl sospetti".

La vulnerabilità è stata scovata dai ricercatori di diverse società di sicurezza informatica, che sono risaliti al problema dopo aver rilevato un "attacco zero-day altamente sofisticato" rivolto agli utenti di Microsoft Office. Hanno anche circoscritto il problema a chi usa le versioni di Office 2019 e Office 365 su Windows 10.

Secondo i ricercatori, il metodo di attacco osservato è affidabile, quindi è da ritenersi molto pericoloso.

La mitigazione

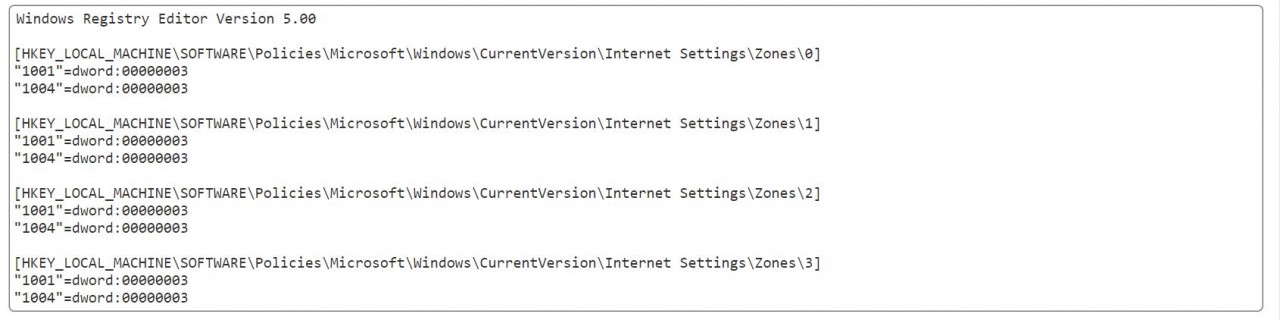

Come accennato sopra, al momento non esiste alcuna patch risolutiva. Per abbassare la soglia di rischio Microsoft consiglia di disattivare l'installazione di tutti i controlli ActiveX in Internet Explorer. La procedura è articolata ma non eccessivamente complessa: il primo passaggio consiste nell'aprire il Blocco note e incollare il testo seguente in un file di testo:

Quindi bisogna salvare il file comedisable-activex.reg. Il secondo passaggio consiste nel eare doppio clic sul file reg per applicarlo all'hive dei criteri. A questo punto basta riavviare il computer perché sia applicata la nuova configurazione.

Una volta che Microsoft avrà reso disponibile la patch, bisognerà rimuovere questa correzione temporanea del Registro di sistema eliminando manualmente le chiavi del Registro di sistema create. La procedura passo passo e i dettagli sono sul sito ufficiale del produttore.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici