Cloud security: consigli per una gestione efficace

Gli esperti di Check Point Software dispensano alcuni consigli per una scelta azzeccata ed efficiente delle soluzioni di cloud security posture management.

Mantenere una solida impostazione di sicurezza è diventato un requisito fondamentale per il business. È ormai chiaro, infatti, che il costo della mancata conformità ai regolamenti, agli standard e alle aspettative può essere molto alto in termini di perdite finanziarie, insoddisfazione del cliente, danni alla reputazione, spese giudiziarie e di recovery, e multe.

Per questi motivi le aziende sono più attente che mai al controllo di raccolta, elaborazione e conservazione dei dati e di altre risorse online. Tuttavia, questo non è sufficiente per garantire la sicurezza dei dati. Le applicazioni cloud-native altamente distribuite, con i loro workload temporanei in esecuzione su complesse infrastrutture ibride, presentano superfici di attacco estese e vulnerabili.

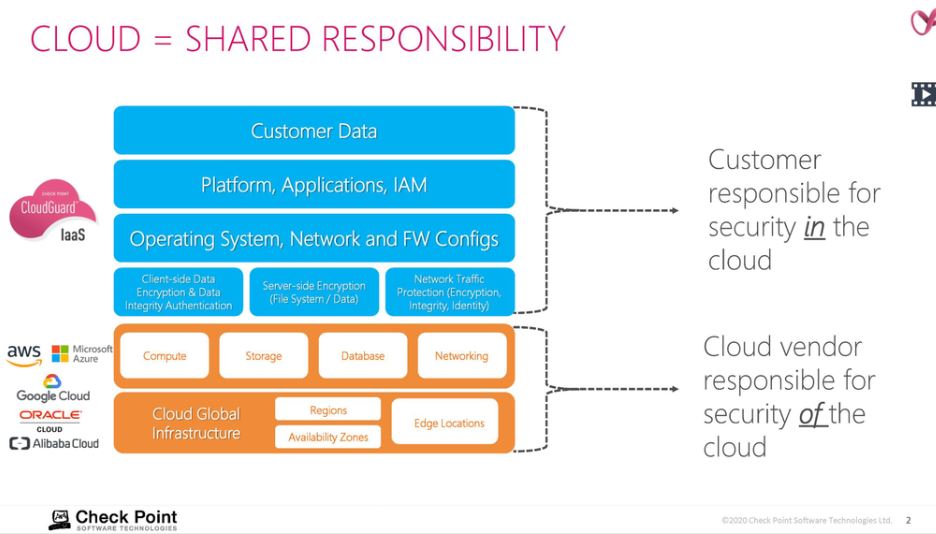

Lo sanno bene i criminali informatici, che orchestrano attacchi mirati proprio per approfittare delle vulnerabilità e delle brecce lasciate scoperte nel corso di errate configurazioni. Spesso queste ultime sono dovute alla mancata comprensione della responsabilità condivisa. In particolare, del fatto che il provider del servizio è tenuto a mettere in sicurezza le sue risorse infrastrutturali. In altre parole, ad assicurare che il servizio venga erogato.

Spetta al cliente la configurazione sicura dei suoi account e delle risorse che risiedono sull'infrastruttura del cloud pubblico.

Dalla teoria alla pratica

Il modo più efficiente e sicuro per il cliente per svolgere questo compito è adottare una soluzione di cloud security posture management (CSPM). Consiste in una combinazione di tool e servizi di sicurezza che svolgono funzioni fondamentali per assicurare visibilità e un controllo completi dell'infrastruttura.

Per aiutare nella scelta del CSPM gli esperti di Check Point Software hanno messo a punto gli aspetti più importanti da valutare. Il primo, che non può mancare, è il rilevamento automatico e continuo delle risorse in tutti gli ambienti e le architetture. Serve per eliminare i punti ciechi (maggiormente sfruttati dagli attaccanti) e identificare automaticamente le risorse ad alto rischio.

I dati così collezionati devono poi essere contestualizzati e arricchiti con le informazioni relative a tutte le risorse collegate alla rete e le relazioni tra di esse. Questo perché non basta identificare una risorsa critica: per proteggerla occorre fare in modo che l'accesso a questa risorsa sia controllato e selettivo. Più la risorsa è critica, più i controlli devono essere restrittivi.

Una volta soddisfatti i primi due punti si dovrebbe ottenere una visibilità centralizzata, approfondita e in tempo reale di tutti i flussi di monitoraggio, tramite i quali condurre audit di sicurezza per identificare le falle restanti. I dati infatti non sono statici, il loro flusso dev'essere monitorato costantemente.

Bisogna poi mettere in conto che le minacce non arrivano esclusivamente dall'esterno. Per questo è doverosa una valutazione pre-deployment dell'impatto dei repository Infrastructure-as-Code (IaC), in modo che le vulnerabilità nei modelli IaC non vengano diffuse dalle applicazioni.

In tutto questo non si deve dimenticare la compliance: un CSPM di livello enterprise dev'essere anche uno strumento che aiuta a rispettare le normative vigenti, aggiornandosi di pari passo con i cambiamenti normativi.

Dovrebbe essere il CSPM stesso ad avvisare, con appositi alert in tempo reale, quando si verificano violazioni delle policy e intrusioni, così da consentire di rimediare tempestivamente. Ultima ma non meno importante è la flessibilità. Affinché apporti i benefici sperati, un prodotto di security posture management deve semplificare il lavoro del team IT, non complicarlo. Quindi deve offrire tutte le opzioni di personalizzazione e flessibilità necessarie affinché si possano soddisfare le esigenze uniche di prodotti, processi, e policy, senza penalizzare il flusso di lavoro aziendale.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici