Ransomware REvil: c'è il decryptor gratuito

Le vittime i cui dati sono stati cifrati dal ransomware REvil possono recuperare i loro dati senza pagare il riscatto. Il decryptor però vale solo per chi ha subito un attacco prima del 13 luglio 2021.

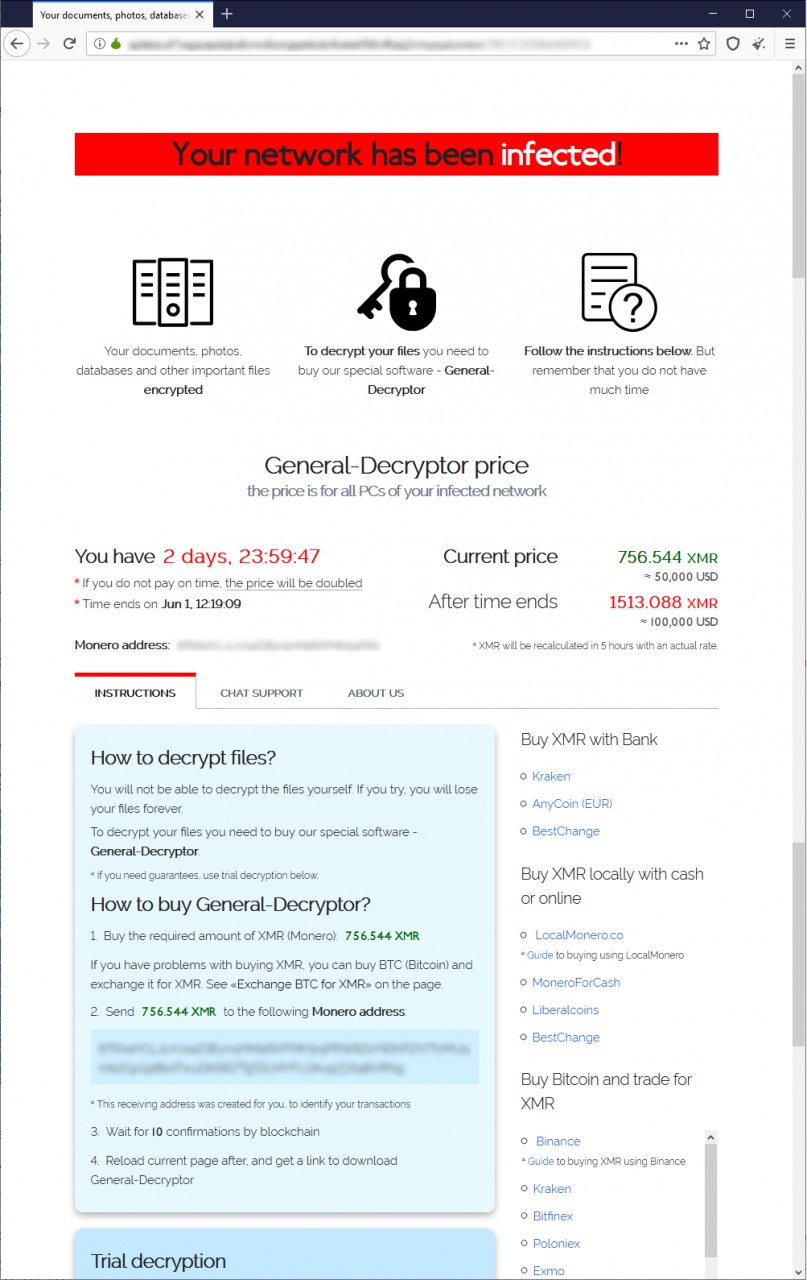

Le numerose vittime mietute dal gruppo ransomware REvil/Sodinokibi, che non hanno pagato il riscatto, hanno finalmente la possibilità di tornare gratuitamente in possesso dei dati che erano stati cifrati durante l'attacco. I ricercatori di Bitdefender hanno infatti realizzato un decryptor universalegrazie alla collaborazione di un partner di fiducia delle forze dell'ordine.

La chiave è valida per recuperare le informazioni contenute nei PC attaccati fino al 13 luglio 2021 ed è fornito a titolo gratuito: per scaricarlo basta cliccare su questo link. Spesso, quando un'azienda di cyber security fornisce un decryptor, divulga anche tutte le informazioni tecniche che lo accompagnano. In questo caso Bitdefender fa sapere che non è possibile perchè le indagini sono ancora in corso.

Avere anticipato la pubblicazione del decryptor rispetto alla conclusione delle indagini è stata una scelta dettata dalla volontà di aiutare l'altissimo numero di vittime di un gruppo criminale che è sempre stato particolamente attivo. Ricordiamo fra le sue vittime illustri Quanta Computer, fra principali produttori mondiali di notebook e fornitore (fra gli altri) di Apple, Acer, la supply chain di Kaseya, JBS, e molti altri.

REvil

REvil è un Ransomware-as-a-Service (RaaS), che come tutti i collettivi con la stessa struttura include affiliati che intascano il corrispettivo del 70-80% dei riscatti, mentre il restante 20-30% pè destinato agli sviluppatori della piattaforma. I ricercatori di sicurezza reputano che l'organizzazione centrale di REvil abbia sede nella Comunità degli Stati Indipendenti (CSI).

Gli attacchi di questo collettivo sono inziati nel 2019, raccogliendo l'eredità di GandCrab. Si stima che dall'inizio dell'attività fino a luglio 2021 REvil abbia mietuto vittime fra migliaia di aziende tecnologiche, fornitori di servizi gestiti e rivenditori in tutto il mondo. I riscatti incassati hanno raggiunto in alcuni casi importi di 70 milioni di dollari, grazie anche al fatto che REvil è stato fra i primi gruppi ad adottare la tecnica del doppio riscatto messa a punto dall'ormai scomparso gruppo Maze.

Dopo l'attacco a Kaseya il gruppo è scomparso per un po' dai radar, probabilmente per far calmare le acque visto che l'azione criminale aveva attirato l'attenzione delle forze dell'ordine di molti Paesi occidentali, fra cui l'FBI. Qualcuno pensava che il collettivo fosse definitivamente uscito di scena, invece i suoi affiliati sono tornati in attività.

Perché il decryptor non vale per gli attacchi successivi al 13 luglio 2021

Come ha spiegatoBogdan Botezatu, Director of Threat Research and Reportingdi Bitdefender, "gli sviluppatori di ransomware come REvil aggiornano sempre il loro codice, quindi questo decryptor non sarà in grado di recuperare i file per attacchi che avverranno in futuro, ma solo per quelli che sono avvenuti in passato”.

I ricercatori si aspettano altri attacchi da parte di questo collettivo, e sono certi che quando si verificheranno cifreranno i dati con chiavi differenti. Signfica che bisogna continuare a tenere alta la guardia, investendo sulla formazione per bloccare la catena d'attacco al suo inizio, che spesso consiste nelle email di phishing. Inoltre, è importante adottare piattaforme di Endpoint Detection and Response, o ancora meglio di eXtended Detection and Response, per identificare gli indicatori di compromissione non appena l'attacco prende il via.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici