Microsoft Exchange: un bug fa trapelare le credenziali

Un ricercatore ha scovato una falla sconosciuta nella funzione di autodiscovery di Exchange e altri client di posta elettronica. Ecco le misure di mitigazione in attesa di una patch.

Una falla nell'implementazione della funzione di Autodiscovery di Microsoft Exchange lascia trapelare le credenziali di accesso per i domini Windows. Il problema è stato scoperto dal ricercatore per la sicurezza Amit Serper di Guardicore, e al momento non c'è una soluzione ufficiale.

Per capire da dove nasce il problema è necessario riepilogare almeno per sommi capi il ruolo del protocollo di autodiscovery di Exchange. Per configurare automaticamente il client di posta (per esempio Outlook, ma ce ne sono altri) di un utente con le impostazioni di posta predefinite della sua azienda, Exchange utilizza la funzione di autodiscovery.

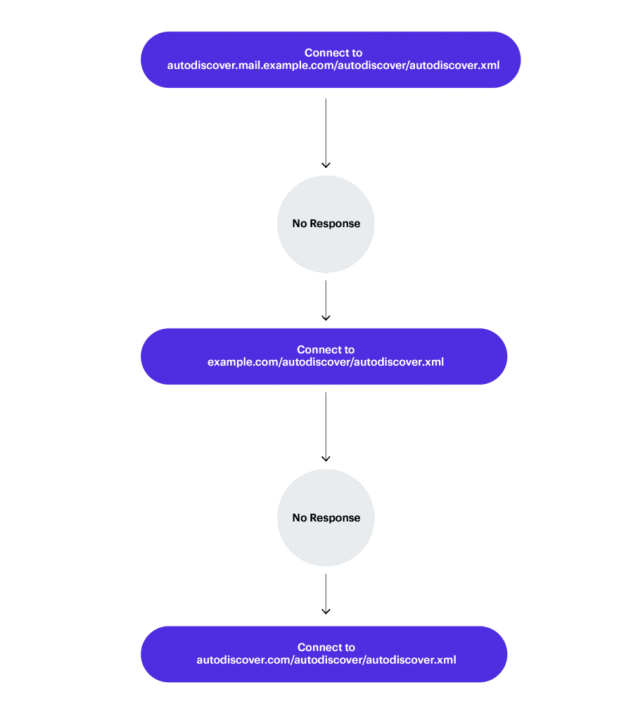

Agisce in questo modo: l'utente di Exchange immette il proprio indirizzo email e la relativa password in un client di posta elettronica, quest'ultimo invia automaticamente queste informazioni a un elenco di URL di autodiscovery. Tali URL derivano dall'indirizzo di posta elettronica configurato nel client, o meglio dal suo dominio.

La falla

Serper ha scoperto che, quando il client (per esempio Microsoft Outlook) non è in grado di eseguire l'autenticazione agli URL di cui sopra, avvia una procedura di "back-off", ossia crea URL aggiuntivi a cui eseguire l'autenticazione, del tipo http://Autodiscover.com/Autodiscover/Autodiscover.xml.

È un'implementazione errata del protocollo di autodiscovery perché di fatto sta causando l'autenticazione dei client di posta in domini non attendibili. Domini di cui non è proprietaria l'azienda dell'utente. E di cui peraltro potrebbe essere proprietario uno sconosciuto, che si ritrova per le mani le credenziali aziendali altrui.

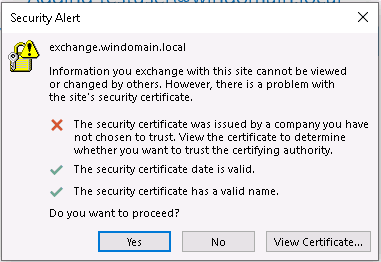

Guardicore ha condotto una serie di test per avallare la propria tesi e ha scoperto che i suoi sospetti erano fondati, e che i titolari dei domini non attendibili possono facilmente visualizzare le credenziali, perché nella procedura di back-off le credenziali vengono inviate utilizzando solo le autenticazioni di base.

Una soluzione temporanea

In assenza di una patch, Serper consiglia alle aziende che utilizzano Microsoft Exchange di bloccare l'autodiscovery. Per farlo occorre bloccare gli URL tramite firewall o server DNS in modo che i dispositivi non possano connettersi a questi indirizzi. A tal proposito Guardicore ha compilato unfile di testo contenente tutti i domini di autodiscoveryche possono essere utilizzati per creare delle regole di accesso. Le aziende sono anche esortate a disabilitare l'autenticazione di base, perché invia le credenziali in testo non crittografato.

Per gli sviluppatori di software, Serper consiglia di impedire che i propri client di posta attivino l'autodiscovery.

La posizione di Microsoft

Al momento non è chiaro se ci sia stato un cortocircuito nelle comunicazioni. Per prassi, quando i ricercatori scovano un nuovo bug sconosciuto, lo comunicano in maniera riservata all'azienda per darle il tempo di sviluppare una patch. È una tutela verso gli utenti, oltre che una buona abitudine per non agevolare il lavoro dei cyber criminali.

Tuttavia, dopo che Serper ha pubblicato tutti i dettagli della sua ricerca, è intervenuto Jeff Jones, Sr. Director di Microsoft, denunciando di avere ricevuto la segnalazione da Guardicore contestualmente alla divulgazione pubblica del problema. L'azienda di Redmond sta quindi indagando e promette di adottare tutte le misure necessarie per la tutela dei clienti. Ma non si conoscono al momento le tempistiche di attuazione di tale promessa.

Aggiornamento: a seguito della segnalazione di Serper, Microsoft ha registrato un umero elevato di domini di autodiscovery per tutelare i clienti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici