FinFisher micidiale: ora sfrutta un bootkit UEFI e 4 livelli di offuscamento

I ricercatori di Kaspersky individuano una nuova variante dello spyware FinFisher. Elude i sistemi di rilevamento sostituendo il bootloader UEFI di Windows.

In occasione dell'evento annuale Security Analyst Summit2021 di Kaspersky, gli esperti hanno presentato una ricerca che ha portato all'identificazione di una nuova variante dello spyware FinFisher. Ora è in grado di dirottare e sostituire il bootloader UEFI di Windows per infettare i PC Windows.

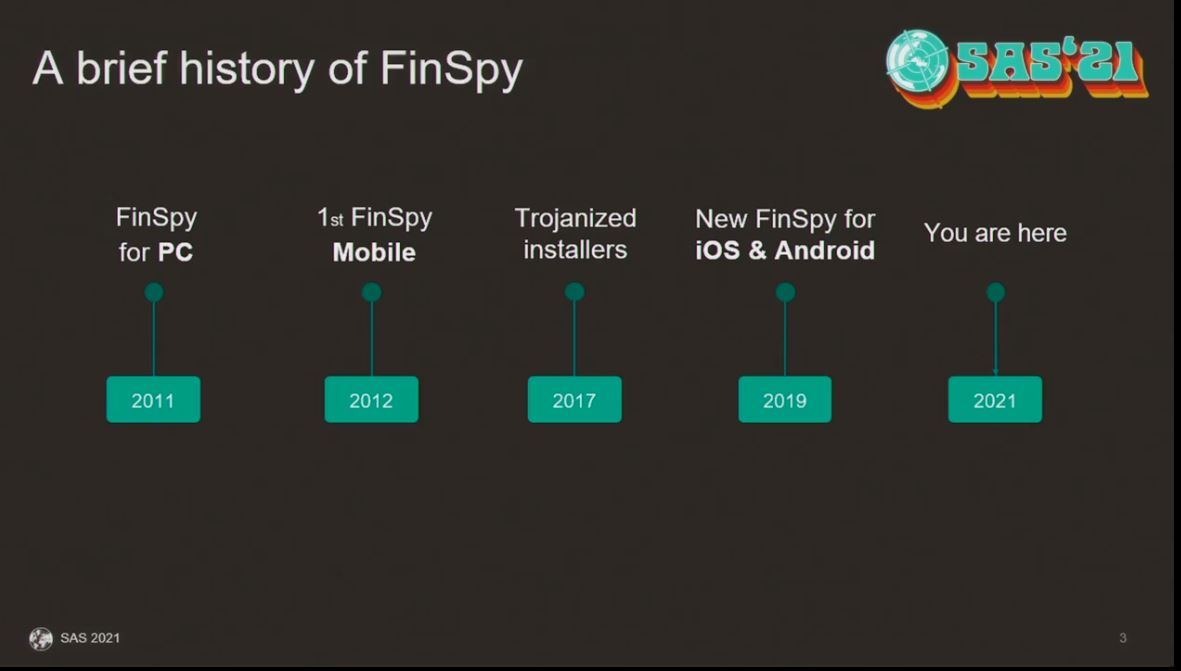

Parliamo di un malware monitorato dal 2011 e sviluppato commercialmente, che è anche noto come Wingbird o FinSpy. Tradizionalmente è stato sfruttato per la sorveglianza commerciale su sistemi Windows, Mac OS e Linux. In origine era impiegato per raccogliere credenziali, directory, file cancellati, documenti, ottenere l'accesso a webcam e microfoni. Dopo il 2018 si erano perse le tracce di questa minaccia.

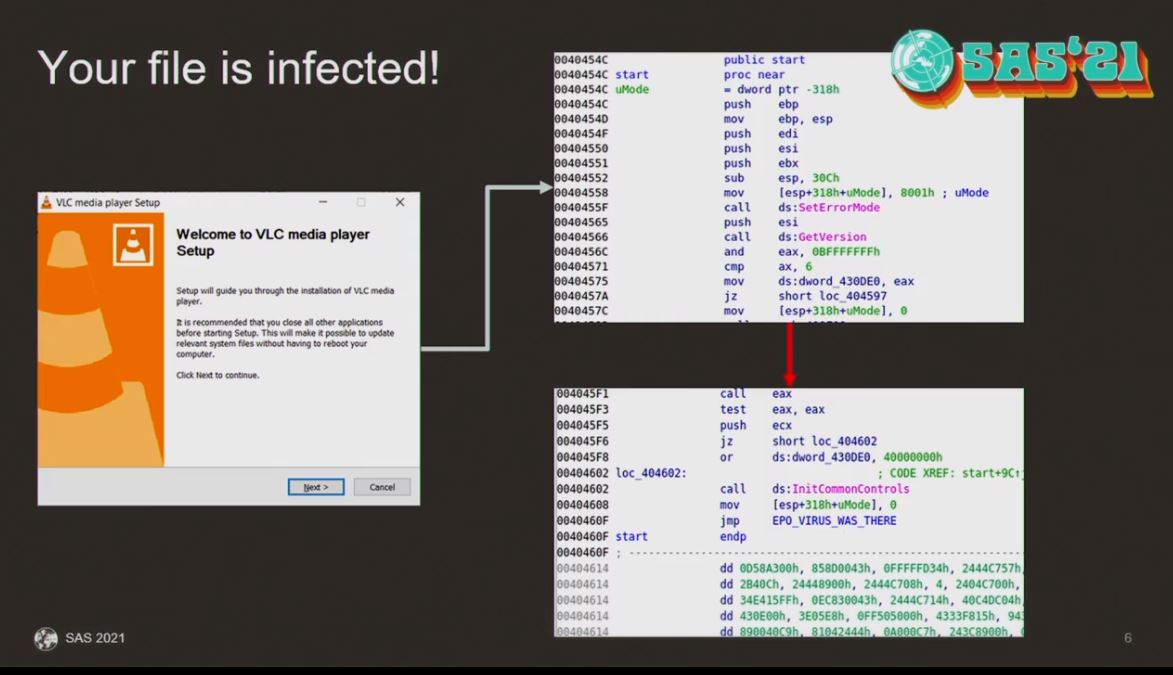

È riapparsa nell'ambito delle indagini forensi sui rilevamenti operati dalle soluzioni di Kaspersky circa installer sospetti di applicazioni legittime come TeamViewer, VLC Media Player e WinRAR. Contenevano un codice dannoso che non corrispondeva a malware noti. I ricercatori sono risaliti a un sito web in lingua birmana contenente gli installer infetti e i sample di FinFisher per Android.

Come funziona FinFisher

Ulteriori indagini hanno consentito di appurare il funzionamento della nuova variante. La sostituzione del bootloader UEFI consente agli attaccanti di installare un bootkit che ha superato indenne tutte le scansioni con i prodotti di sicurezza. Un dettaglio non da poco, che garantisce una prolungata persistenza sui sistemi infetti e un'elevata vulnerabilità degli stessi.

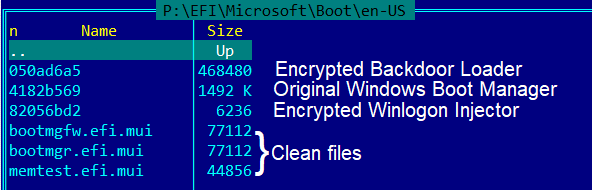

L'indagine degli esperti di Kaspersky è durata 8 mesi e ha portato alla luce quattro livelli di offuscamento e la messa in essere di misure avanzate anti-analisi sufficienti per rendere FinFisher uno degli spyware più difficili da rilevare. La variante esaminata da Kaspersky non infettava il firmware UEFI, ma permetteva gli attaccanti di sostituire il Boot Manager di Windows (bootmgfw.efi) con uno dannoso, così da infettare il sistema.

L'attacco è orchestrato in maniera geniale: sostituire il bootloader UEFI di Windows con uno dannoso consente di "piazzare" il bootkit senza bisogno di bypassare i controlli di sicurezza del firmware, che sono efficaci se gli attaccanti infettano il firmware UEFI stesso. L'infezione ha invece riguardato la fase di avvio successiva del UEFI ed è avvenuta su una partizione separata, così da poter controllare il processo di avvio del dispositivo infetto.

I ricercatori hanno spiegato che "durante la ricerca, abbiamo trovato un bootkit UEFI che stava caricando FinSpy. Tutte le macchine infettate dal bootkit UEFI avevano il Boot Manager di Windows (bootmgfw.efi) sostituito con uno dannoso. Quando UEFI trasferisce l'esecuzione al loader dannoso, individua prima il Boot Manager di Windows originale. È memorizzato all'interno della directoryefi\microsoft\boot\en-us\,con il nome costituito da caratteri esadecimali. Questa directory contiene altri due file: Winlogon Injector e Trojan Loader".

A differenza delle precedenti versioni di FinSpy, i nuovi campioni sfruttano due componenti per prevenire l'analisi del malware: un pre-validator non persistente e un post-validator. Il primo assicura che la macchina della vittima non venga utilizzata per l'analisi del malware, il secondo è un impianto persistente utilizzato per garantire che la vittima sia quella prescelta. Solo dopo questi passaggi il server comando e controllo avvia la distribuzione della piattaforma trojan completa.

Gli esperti hanno anche osservato che quando lo spyware prende di mira macchine che non supportano UEFI, le infezioni comportano l'uso dell'MBR (Master Boot Record). L'offuscamento del codice malevolo è affidato a quattro offuscatori personalizzati, la cui funzione è rallentare l'analisi dello spyware. Tra i metodi usati dal trojan per raccogliere informazioni c'è la modalità sviluppatore all'interno dei browser per intercettare il traffico protetto con protocolli HTTPS.

"La quantità di lavoro svolto per rendere FinFisher non accessibile ai ricercatori di sicurezza è particolarmente preoccupante e in qualche modo impressionante" ha commentato Igor Kuznetsov del Global Research and Analysis Team (GReAT) di Kaspersky. "Sembra che gli sviluppatori mettano lo stesso impegno nelle misure di offuscamento e anti-analisi di quello necessario per la realizzazione del trojan stesso".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici