Credenziali e vulnerabilità mal gestite, i numeri preoccupano

Le buone ragioni per gestire meglio le credenziali d'accesso e installare tempestivamente le patch.

Vulnerabilità non corrette, gestione degli accessi lacunosa e servizi mal configurati sono alla base dell'aumento degli attacchi informatici alimentati dalla compravendita di credenziali d'accesso nel dark web. La situazione, complessa e ricca di sfaccettature, è messa in luce da un'interessante analisi di Paolo Passeri, Cyber Intelligence Principal di Netskope, che ha incrociato i dati di diverse ricerche di mercato per tirare le fila di una situazione delicata.

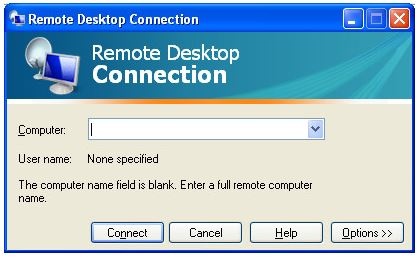

Tutto parte, tanto per cambiare, dalla pandemia e dal conseguente aumento dei servizi remoti esposti, come RDP e SSH. Oltre che dalla massiva implementazione di applicazioni cloud che spesso non ha tenuto conto delle implicazioni di sicurezza. Quello che è successo nel 2020 è ormai storia: la continuità del business è stata privilegiata rispetto alla sicurezza, le aziende hanno portato servizi interni in cloud senza adottare le policy di sicurezza necessarie.

Credenziali e vulnerabilità

Un recente sondaggio ha rilevato che circa il 78% degli amministratori di Microsoft 365 non implementa l'autenticazione a più fattori. La vulnerabilità dei lavoratori in smart working, non protetti dal perimetro aziendale, impauriti e vulnerabili al phishing, ha reso le loro credenziali un obiettivo ambito per gli attaccanti di qualsiasi genere.

Che fine fanno queste credenziali? Vengono messe in vendita sul dark web da parte degli Initial Access Brokers (IBA). Sono criminali informatici specializzati nel furto di credenziali e nella gestione della loro compravendita. Acquistare l’accesso iniziale da un'entità esterna permette agli attaccanti di concentrarsi sulla fase di esecuzione di un attacco, senza doversi preoccupare di come trovare punti di ingresso nella rete della vittima. A favorire l'attività degli IBA sono proprio le lacune nella gestione di credenziali e vulnerabilità.

Un secondo elemento che favorisce gli attacchi è il ritardo nel patching. Vulnerabilità appena corrette dai produttori, ma non recepite dai clienti, hanno agevolato l'intrusione nelle reti aziendali e il successo di attacchi ransomware, data breach e spionaggio informatico. Quelle Fortinet, Pulse Secure, Citrix, F5, Microsoft Exchange sono solo esempi delle falle critiche che sono state sfruttate in poche ore.

Numeri preoccupanti

Spesso i rischi sopra elencati vengono sottovalutati perché non se ne capisce il reale rischio. Tanto vale quindi citare qualche dato. Il Threat Landscape Report Q1 2021 di Nuspire, basato sull'analisi di 90 miliardi di log di traffico durante il primo trimestre del 2021, ha rivelato che nel primo trimestre 2021 l'attività contro il CVE-2018-13379 di Fortinet è aumentata a un tasso del 1.916,98%.

Ancora, l'attività contro il CVE-2019-11510 di Pulse Connect Secure ha raggiunto un tasso del 1.527,87% dall'inizio del primo trimestre. Anche l'attacco ransomware a Colonial Pipeline ha coinvolto lo sfruttamento di un accesso VPN compromesso.

Sul fronte dei servizi mal gestiti, lo stesso report citato sopra denota che nel periodo in esame i tentativi di eseguire attacchi SMB (Server Message Block) Login brute force hanno raggiunto un picco di 14 milioni. Complessivamente hanno rappresentato il 69,73% di tutti i tentativi di exploit durante il trimestre.

La situazione non migliora analizzando i dati relativi agli attacchi RDP. Secondo l'Active Adversary Playbook 2021 di Sophos, RDP è stato coinvolto nel 90% degli attacchi esaminati ed è stato sfruttato in circa un caso su quattro (28%) per l'accesso iniziale e il movimento laterale interno. Nel 41% dei casi, è stato utilizzato esclusivamente per il movimento laterale interno.

Le contromisure

Molteplici soluzioni possono mitigare i rischi dovuti a dispositivi di accesso remoto vulnerabili, servizi pubblici mal configurati o applicazioni cloud mal configurate. Fra queste è di particolare tendenza l'accesso Zero Trust, che permette di pubblicare le risorse in modo sicuro, impedendo l'esposizione diretta di servizi come RDP, SMB o SSH (e in teoria, qualsiasi servizio on-premise).

Consente di segmentare virtualmente qualsiasi applicazione senza aprire alcun servizio in entrata, non richiede dispositivi hardware da installare e manutenere, ed esegue controlli sulla sicurezza degli endpoint prima di concedere loro accesso all'applicazione di destinazione.

Un CASB (Cloud Access Security Broker) può rilevare account compromessi e anomalie di comportamento di utenti ed entità sui servizi SaaS, identificando applicazioni rogue OAuth con autorizzazioni eccessive utilizzate per effettuare attacchi di phishing OAuth. Allo stesso modo, una soluzione CSPM (Cloud Security Posture Management) può rilevare simili malconfigurazioni sui servizi IaaS, mitigando il rischio di sfruttamento da parte degli attori delle minacce.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici