Scoperto bootkit UEFI usato per lo spionaggio dal 2012

Un bootkit UEFI sconosciuto è in uso dal 2012 per spiare i computer Windows compromessi.

Dal 2012 i cyber criminali sfruttano un bootkit UEFI (Unified Extensible Firmware Interface) per eseguire backdoor sui sistemi Windows. La minaccia, finora sconosciuta, è emersa grazie al lavoro dei ricercatori di ESET. Questo bootkit, soprannominato ESPecter, ottiene la persistenza sulla partizione di sistema EFI (ESP) dei dispositivi compromessi.

I ricercatori hanno spiegato che ESPecter è stato rilevato per la prima volta su una macchina compromessa insieme a un componente client. Aveva funzionalità di keylogging e furto di documenti, il che lascia presupporre che ESPecter sia utilizzato principalmente per lo spionaggio.

Il driver dannoso installato nella prima fase viene utilizzato per caricare due payload (WinSys.dll e Client.dll) che possono anche scaricare ed eseguire malware aggiuntivo. WinSys.dll è un update agent, ossia il componente utilizzato per contattare il server di comando e controllo (C2) da cui ottenere istruzioni sulle azioni da intraprendere e da cui scaricare i payload.

I ricercatori hanno scoperto che WinSys.dll può esfiltrare informazioni di sistema, avviare altri malware scaricati dal server C2, riavviare il PC utilizzando ExitProcess (solo su Windows Vista), ottenere nuove informazioni sulla configurazione e salvarle.

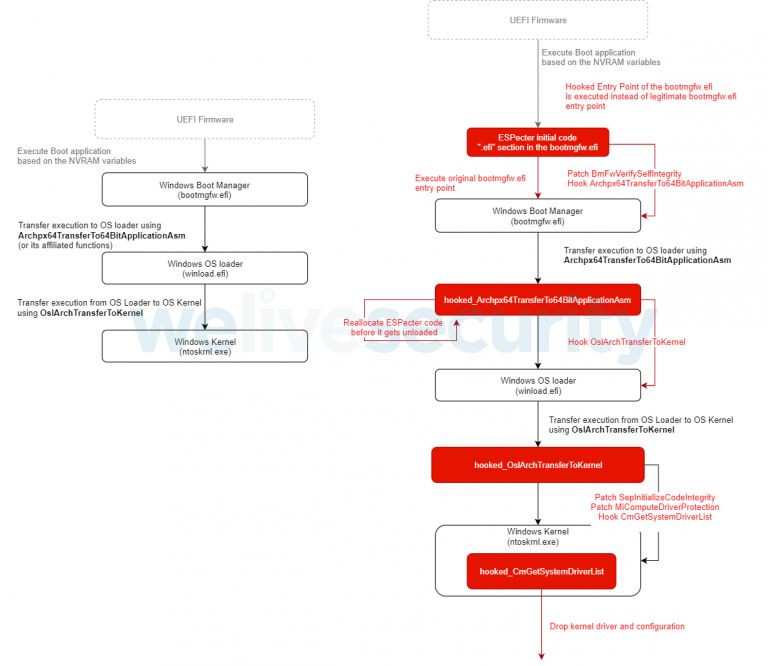

Flusso di avvio normale (sx) e modificato dal bootkit

Flusso di avvio normale (sx) e modificato dal bootkit

Client.dll è invece il secondo payload e funge da backdoor con funzionalità di esfiltrazione automatica dei dati, tra cui keylogging, furto di documenti e monitoraggio dello schermo tramite screenshot. ESET ha individuato anche campioni di versioni di ESPecter che raggiungono la persistenza alterando il codice MBR presente nel primo settore fisico del disco di sistema.

Che cos'è un bootkit

I bootkit sono codice dannoso installato nel firmware e invisibile ai software di sicurezza. Questi ultimi, infatti, vengono eseguiti all'interno del sistema operativo, mentre il bootkit è progettato per caricarsi nella fase iniziale della sequenza di avvio del sistema.

I ricercatori di ESET hanno scoperto che gli attaccanti che usano ESPecter hanno trovato il modo per disattivare l'avvio protetto sui dispositivi target. Significa che non è più possibile verificare se il PC si stia avviando o meno con un firmware attendibile. Al momento non è chiaro come sia stato raggiunto questo risultato.

Le ipotesi tuttavia non mancano. Gli attaccanti potrebbero aver avuto accesso fisico al dispositivo, per disabilitare manualmente l'avvio protetto dal menu di configurazione del BIOS. Si tratterebbe di un attacco noto come evil maid e sarebbe in parte una buona notizia, perché escluderebbe un'azione da remoto. Un'altra ipotesi è che l'avvio protetto fosse già disabilitato sul computer compromesso.

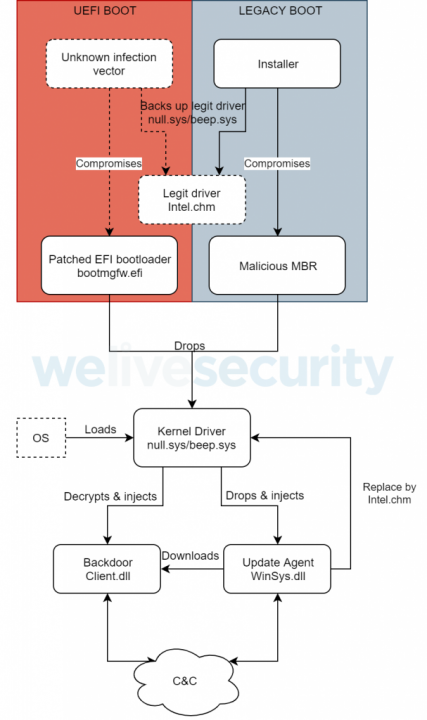

Componenti del bootkit

Componenti del bootkit

L'ipotesi più temuta è anche sia stato possibile disabilitare l'avvio protetto sfruttando una vulnerabilità sconosciuta del firmware UEFI, o sfruttandone una nota come per esempio CVE-2014-2961,CVE-2014-8274 e CVE-2015-0949. In quest'ultimo caso, significherebbe che l'attacco ha riguardato un prodotto non più supportato o una versione obsoleta del firmware.

Vale la pena ricordare che gli attacchi documentati e basati su bootkit sono estremamente rari. Un caso è quello di FinSpy appena scoperto dai ricercatori di Kaspersky.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici