Sicurezza del firmware sempre più importante

I cyber attacchi al firmware stanno diventando frequenti perché consentono agli attaccanti di aggirare le protezioni informatiche e ottenere persistenza.

Nelle ultime settimane sono stati scoperti due casi di attacchi informatici basati su bootkit UEFI. Uno riguarda una nuova variante dello spyware FinFisher, che elude i sistemi di rilevamento sostituendo il bootloader UEFI di Windows. L'altro è un prodotto del cybercrime appena scoperto, ma in azione dal 2012 a scopo di spionaggio.

Il denominatore comune è appunto la scelta degli attaccanti di sfruttare l'UEFI (Unified Extensible Firmware Interface) per bypassare gli strumenti di rilevamento. Strumenti che sono sempre più sofisticati, ma che sono efficaci solo a livello di applicazione. La loro azione non si propaga a livello firmware, da qui lo spostamento delle minacce verso i livelli più prossimi all'hardware.

Il problema è grave, perché quando un attacco del genere va a buon fine i cyber criminali possono trarre numerosi benefici. Il primo fra tutti è la persistenza: dopo essersi infiltrati all'interno del sistema, gli attaccanti possono rimanervi per mesi o per anni, esfiltrando dati riservati a scopo di spionaggio. Una volta all'interno del firmware, gli attaccanti possono disabilitare gli aggiornamenti remoti del firmware, rendendo impossibile rilevare a correggere l'attacco a meno di un intervento fisico sull'hardware/firmware.

I dati

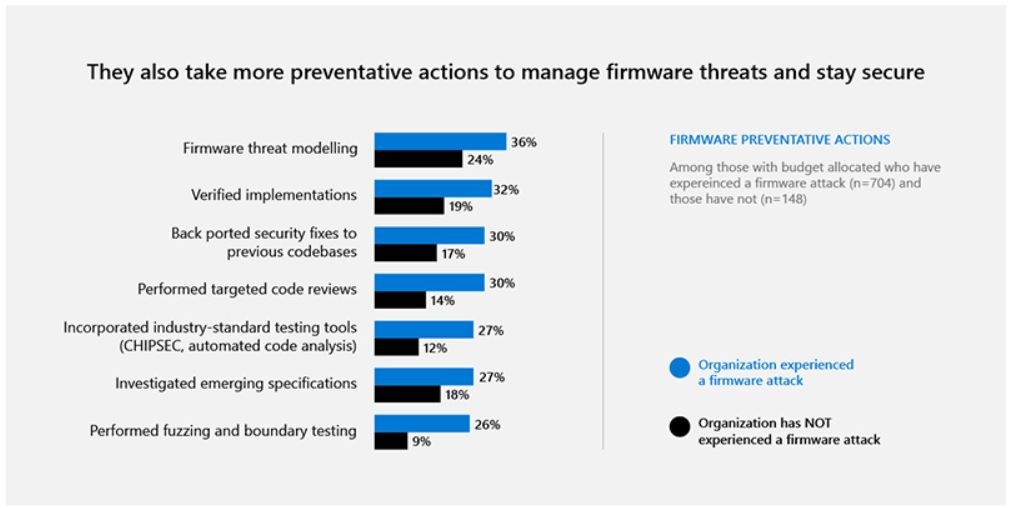

Il fatto che si parli poco di questo tipo di attacco non significa che sia un problema secondario, tutt'altro. IlNational Vulnerability Database (NVD)del National Institute of Standards and Technology (NIST) indica che gli attacchi al firmware sono aumentati del 500% dal 2018. Secondo un recente report di Microsoft l'83% dei responsabili IT aziendali conferma di avere subito un attacco al firmware negli ultimi due anni.

Ancora, gli analisti di Gartner prevedono che "entro il 2022, il 70% delle aziende che non dispone di un piano di aggiornamento firmware sarà violato a causa di una vulnerabilità del firmware". Piano che è molto spesso assente. Basti pensare che solo il 29% del budget medio per la security è dedicato alla protezione del firmware.

Se dovesse avverarsi la previsione di Gartner, aumenterebbe la frequenza degli attacchi al firmware sia da parte di attori sponsorizzati da Stati-nazione sia da parte di gruppi privati che operano per profitto.

Una soluzione

La questione non è di semplice soluzione perché per proteggere il firmware non basta installare un software. Bisogna passare per soluzioni di tipo hardware, il cui requisito chiave è l'essere immutabili. La soluzione più diffusa è quella dei PC Secured-core, in circolazione da tempo. Si tratta di sistemi completi, in genere della gamma B2B, che offrono tre livelli di difesa hardware. Il primo riguarda la protezione dei componenti di base, come il BIOS. Il secondo fornisce alcune funzioni di protezione da attacchi al kernel. Il terzo fa lo stesso, ma per gli attacchi al firmware.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici