Specialisti di cyber security cerasi, lavoreranno per il cyber crime

Un noto gruppo ransomware ha creato una falsa azienda di cyber security per assumere penetration tester sottopagati da sfruttare nelle sue attività criminali.

Un gruppo ransomware ha creato una falsa azienda di cyber security per assumere onesti e ignari esperti di cyber security specializzati in pentest, da sfruttare per le proprie attività illegali. È un caso curioso in cui si sono imbattuti i ricercatori di Gemini Advisory, azienda di cyber intelligence specializzata nelle indagini sul dark web.

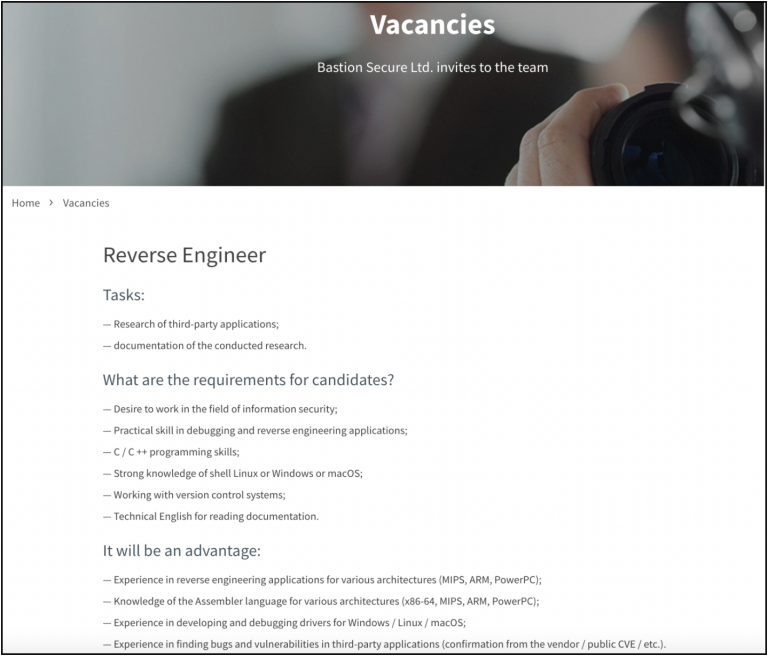

Tutto è partito da un annuncio di lavoro della sedicente azienda di sicurezza informatica Bastion Security, spacciata per spin-off della legittima impresa inglese Convergent Network Solutions Ltd. L'offerta finanziaria era compresa fra 800 e 1.200 dollari al mese. I requisiti richiesti ai candidati erano: conoscenza approfondita della programmazione in C ++, PHP e Python, specializzazione in reverse engineering e nell'amministrazione di sistemi Windows.

Dai sospetti alla certezza

I ricercatori hanno subito notato qualcosa di sospetto. Il sito di Bastion Security conteneva contenuti rubati da altri siti Web, e visualizzava pagine di errore 404 in lingua russa. Inoltre, negli annunci di lavoro era specificato che gli amministratori di sistema avrebbero dovuto mappare sistemi aziendali compromessi, eseguire ricognizioni di rete e individuare server e file di backup.

Si tratta di competenze tipicamente richieste nelle fasi di pre-crittografia degli attacchi ransomware, quindi gli esperti hanno sospettato che qualche gruppo criminale stesse cercando di reclutare dei pentester. Per andare a fondo, un esperto di Gemini Advisory si è candidato.

I passaggi per l'assunzione sono stati standard: un colloquio, la firma di un contratto e di un accordo di non divulgazione, e la formazione di base. Dopo l'assunzione, l'infiltrato di Gemini non ha dovuto attendere molto per capire che Bastion Secure intendeva usarlo per svolgere attività criminali.

Il datore di lavoro gli ha fornito l'accesso alla rete di un'azienda, presentandola come un cliente che aveva sottoscritto servizi di pentesting. Il nuovo dipendente doveva collezionare informazioni rilevanti relative agli account amministrativi, ai server di backup e altro. Il problema è che l'esordiente impiegato non aveva visto alcuna documentazione che autorizzasse questa attività di pentesting. Era chiaro che l'azienda non era un cliente ma una vittima.

Chi è il datore di lavoro

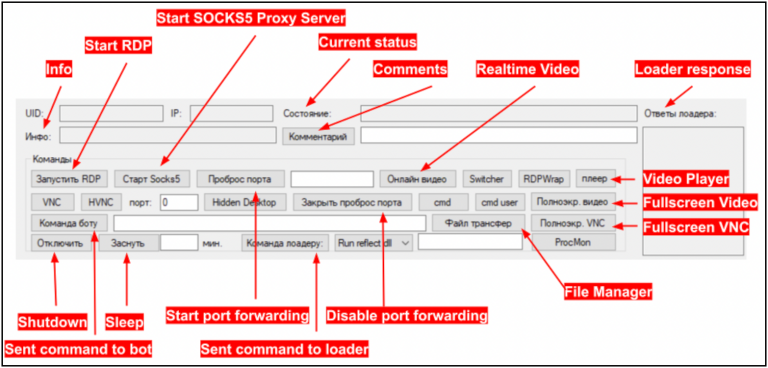

Restava solo da capire chi era il vero datore di lavoro. È stato chiaro quando l'esperto di Gemini ha avuto accesso agli strumenti interni. Quello che veniva spacciato come Command Manager altro non era che un ben noto strumento post-sfruttamento usato dal famigerato gruppo ransomware Carbanak, noto anche come FIN7. L'associazione è stata possibile perché un paio d'anni fa era trapelato pubblicamente il codice sorgente di alcuni strumenti di FIN7.

Un'altra prova a carico di FIN7 è che lo strumento in questione era apparentemente concesso in licenza alla reale e nota azienda di cyber security CheckPoint Software Inc. Un tentativo di mascherare il software come legittimo. Peccato che i cyber criminali non abbiano brillato per originalità, dato che avevano già usato la stessa tattica e lo stesso nome in passato. Anche l'idea di usare una finta azienda di cyber security per reclutare personale non è originale: è un déjà-vu di quanto già fatto in passato.

Perché usare finte aziende

Come accennato sopra, non è la prima volta che FIN7 crea false aziende con l'obiettivo di reclutare specialisti di cyber security per le sue losche attività. Gemini ritiene che sia un tentativo di assumere manodopera a basso costo. Piuttosto che collaborare con affiliati che pretendono percentuali molto alte sui riscatti pagati.

Un'altra opzione è che il livello di sicurezza dei software, dei servizi web, delle piattaforme di posta elettronica, eccetera sta migliorando e scatenare attacchi efficaci e remunerativi è più difficile. I cyber criminali devono muoversi in fretta, ottimizzando la propria struttura e procurandosi nuove skill. Persone un tempo importanti come autori e tester di malware non servono più, perché questi strumenti si comprano facilmente sul dark web.

Anche la prima intrusione in rete non è più un problema da quando sono fiorite le figure degli Initial Access Broker. Tuttavia, servono molti penetration tester, perché scatenare un attacco è costoso, e affinché sia proficuo è necessario compromettere le vittime al punto da costringerle a non avere altra scelta che pagare. Un'accurata ricognizione della rete e l'individuazione di tutti gli asset critici, compresi i backup, è una buona ipoteca di successo.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici