Ransomware Conti rivenderà l'accesso alle reti delle vittime

Invece di gestire un sito di rivendicazione, che richiede impegno e comporta dei rischi, gli operatori del ransomware Conti rivenderanno l'accesso alle reti delle vittime e l'onere delle esfiltrazioni.

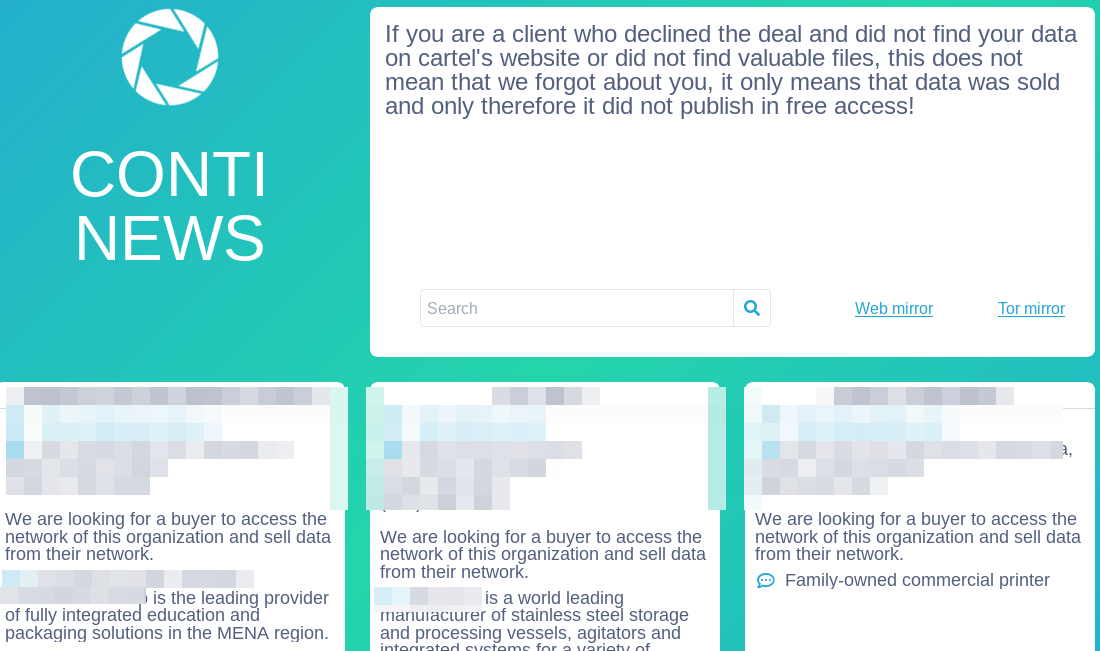

Il collettivo ransomware Conti ha pubblicato un aggiornamento nel suo blog in cui informa che venderà sul dark web l'accesso alle reti aziendali e i dati delle vittime che non hanno pagato i riscatti. Conti è un programma di affiliazione ransomware che finora ha applicato il meccanismo del doppio ricatto: oltre a cifrare i dati delle vittime, ne fa una copia e ne minaccia la pubblicazione per incentivare i pagamenti.

Il giro d'affari con questa modalità potrebbe subire un rallentamento o comportare rischi eccessivi a seguito dei recenti accordi che hanno convolto 31 Paesi più gli Stati Uniti nell'alleanza contro il ransomware e nella stretta sulle criptovalute.

Una strategia da interpretare

Se ci si ferma a riflettere, in un primo momento si fatica a capire che cosa sperino di ottenere gli operatori di Conti con questa strategia. Perché pubblicizzare l'hacking prima di avere venduto l'accesso di rete a terzi? Equivale ad avvisare di un attacco imminente, dando il tempo alla potenziale vittima di prepararsi.Quanto accaduto di recente a REvil potrebbe avere spaventato i criminali informatici. La stretta successione temporale fra il blocco di REvil e la pubblicazione del messaggio di Conti, insomma, potrebbe non essere casuale.

Oppure questo messaggio potrebbe essere l'ennesima strategia attentamente studiata a tavolino. Fra le righe del comunicato il messaggio alle vittime è chiaro: paga o qualcun altro pagherà per i tuoi dati. In sostanza, i criminali informatici si tolgono dalla posizione di chi resta con un pugno di mosche se la vittima non paga il riscatto. Inaugurano così una strategia win win: a prescindere da quello che decide la vittima, qualcuno pagherà e loro avranno comunque un incasso.

Oppure ancora, analogamente ad altri gruppi ransomware, gli operatori di Conte potrebbero avere difficoltà a gestire siti di rivendicazione e la pubblicazione dei dati rubati, forse per via dei problemi di archiviazione di grandi quantità di dati nel dark web. O perché le forze dell'ordine possono usare i siti di rivendicazione per infiltrarsi nei gruppi ransomware, come accaduto con REvil.

Alcuni esperti di sicurezza ricordano che occorrono settimane per scaricare i dati di una vittima tramite Tor, motivo per il quale alcuni gruppi ransomware hanno iniziato a pubblicare tali dati su siti Web pubblici di file sharing, che sono più veloci. Il guaio è che tali siti sono facilmente oscurabili dalle forze dell'ordine.

La rivendita degli accessi a terze parti

In effetti esiste un'interpretazione che quadra con tutte le questioni aperte indicate sopra. Un recente report di Mandiant ha rivelato che FIN12 (responsabile delle operazioni ransomware di Conti e di Ryuk) è riuscito a condurre attacchi ransomware in meno di 3 giorni.

Forse Conti sta semplicemente cercando di esternalizzare il business dell'esfiltrazione dei dati (a pagamento, ovviamente) per concentrarsi sulla redditizia e meno dispendiosa fase della distribuzione del ransomware. Nell'ambito di un sempre più complesso ecosistema ransomware, con specializzazioni ben ripartite e la compartecipazione di vari attori che ricoprono ruoli diversi, una separazione fra la distribuzione del malware e l'esfiltrazione dei dati non sarebbe sorprendente.

Anche perché, a pensarci bene, il collettivo ransomware Ryuk è rimasto fra i top player del mercato senza bisogno di un sito di rivendicazione e dell'esfiltrazione dei dati. La nuova strategia, quindi, potrebbe essere solo una questione di modello di business, niente di più.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici