Ransomware, Comuni fra le vittime più bersagliate nel 2019

Nel 2019 sono stati i Comuni a pagare le spese maggiori per gli attacchi di malware. Nel mirino anche scuole, ospedali e servizi di pubblica utilità.

Che i ransomware fossero la principale minaccia del 2019 era noto. Il dato nuovo è che quello che sta per finire passerà agli annali come l'anno degli attacchi ransomware rivolti ai Comuni. L'informazione è contenuta nel Kaspersky Security Bulletin: Story of the Year 2019, con i risultati del 2019 e le previsioni per il 2020.

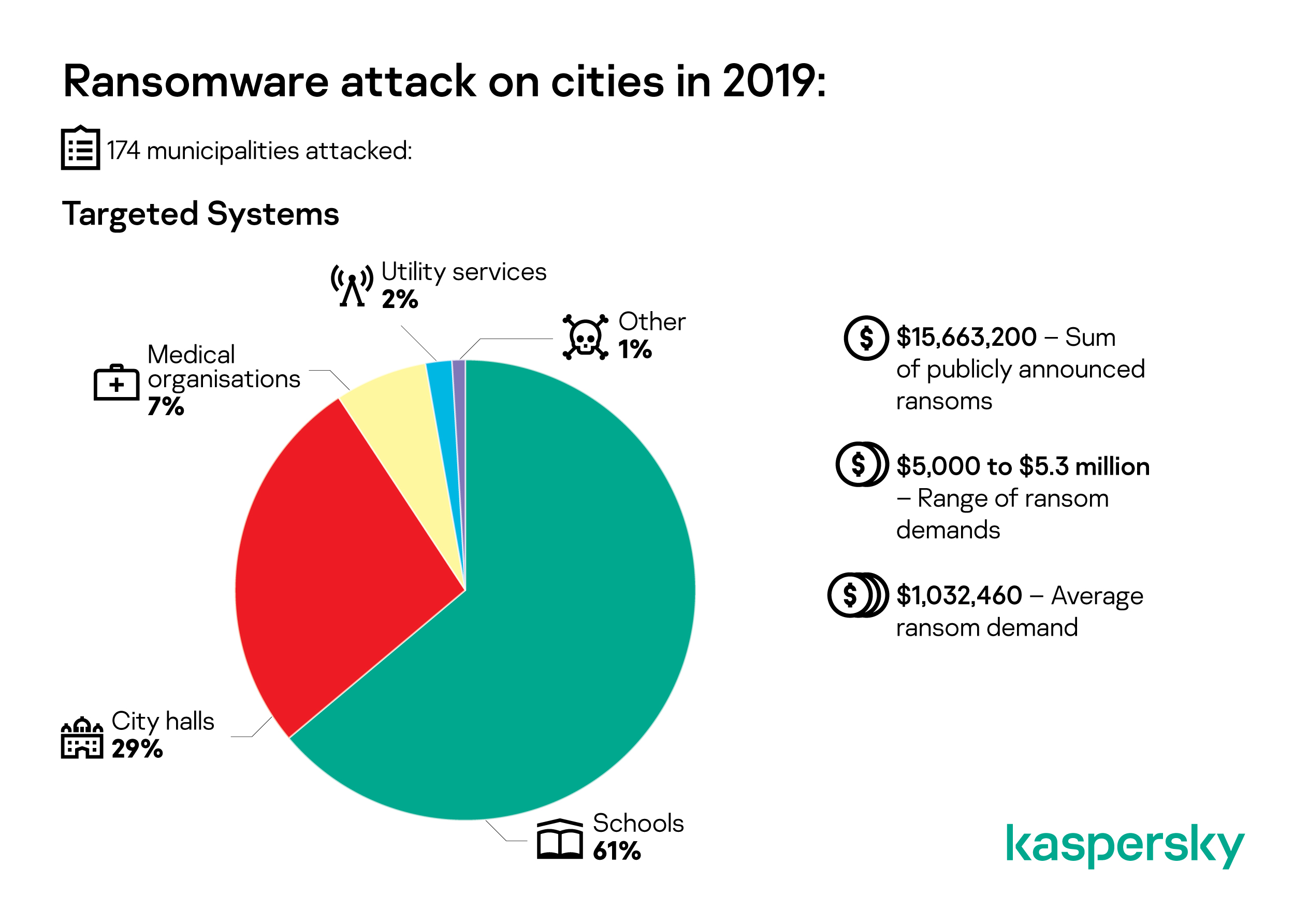

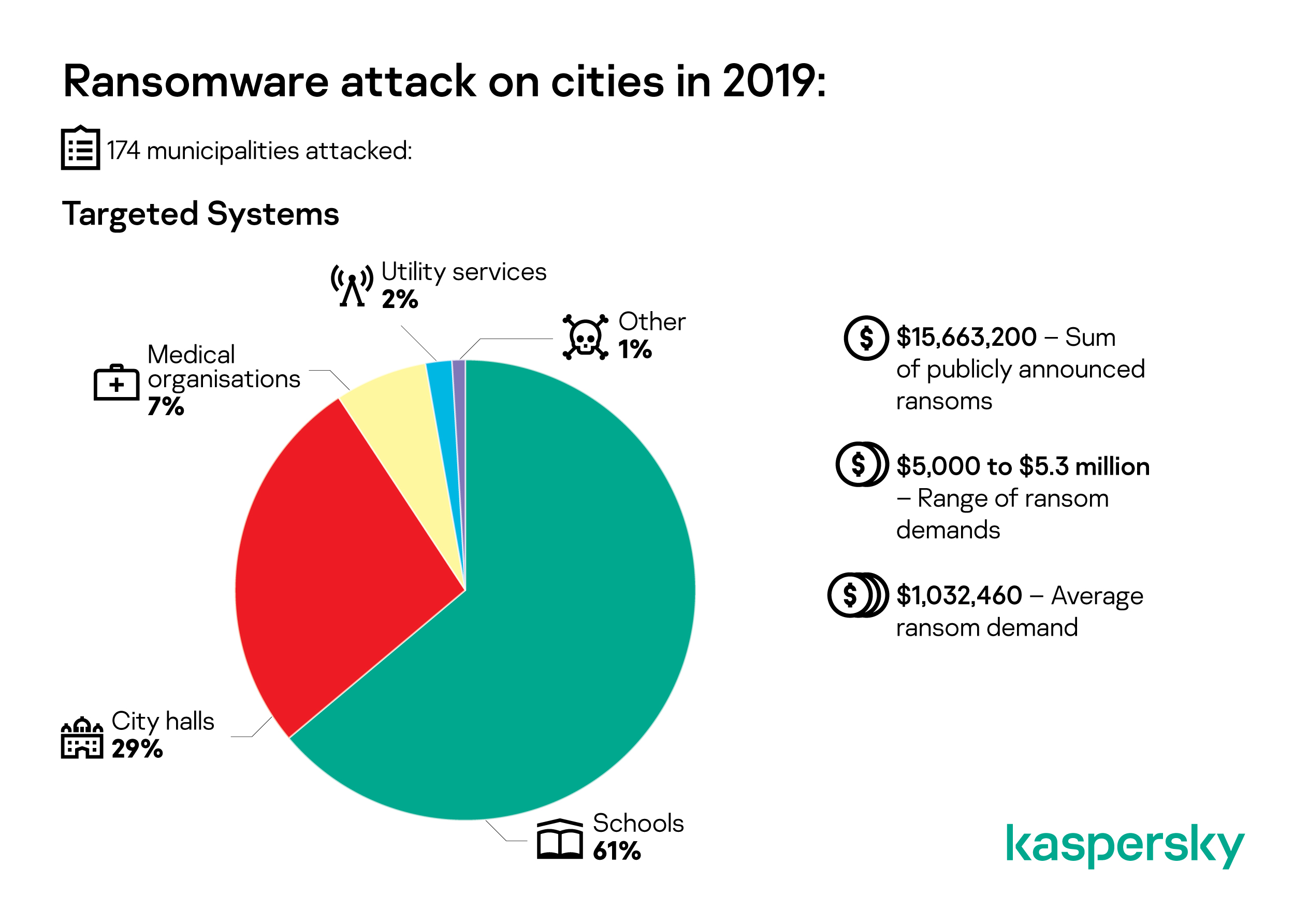

Gli esperti hanno rilevato attacchi ai danni di almeno 174 istituzioni comunali in tutto il mondo e a oltre 3.000 organizzazioni collegate. L'incremento rispetto al 2018 è di circa il 60%. Per "liberare" i file presi in ostaggio le richieste di riscatto sono state comprese fra 5.000 e 5.000.000 di dollari. I numeri variavano notevolmente fra piccole e grandi città.

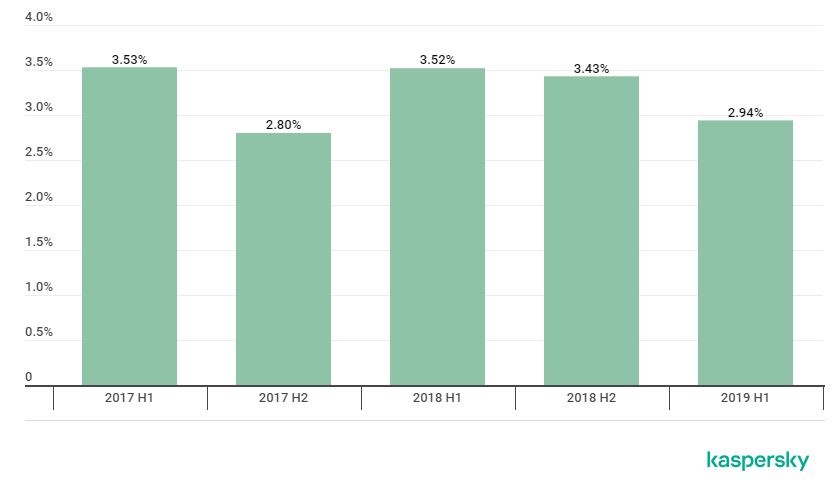

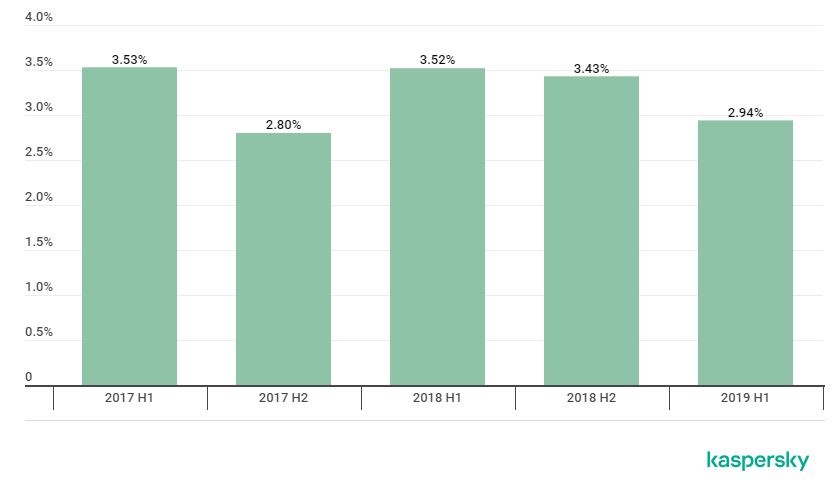

Percentuale degli attacchi di malware rispetto a tutti gli altri attacchiGli esecutori materiali di tali attacchi sono tre famiglie di malware: Ryuk, Purga e Stop. Sono cyber armi diverse, ma con un meccanismo base di funzionamento analogo. Trasformano i file sui computer delle vittime in dati crittografati e richiedono un riscatto per consegnare le chiavi di decrittazione.

Percentuale degli attacchi di malware rispetto a tutti gli altri attacchiGli esecutori materiali di tali attacchi sono tre famiglie di malware: Ryuk, Purga e Stop. Sono cyber armi diverse, ma con un meccanismo base di funzionamento analogo. Trasformano i file sui computer delle vittime in dati crittografati e richiedono un riscatto per consegnare le chiavi di decrittazione.

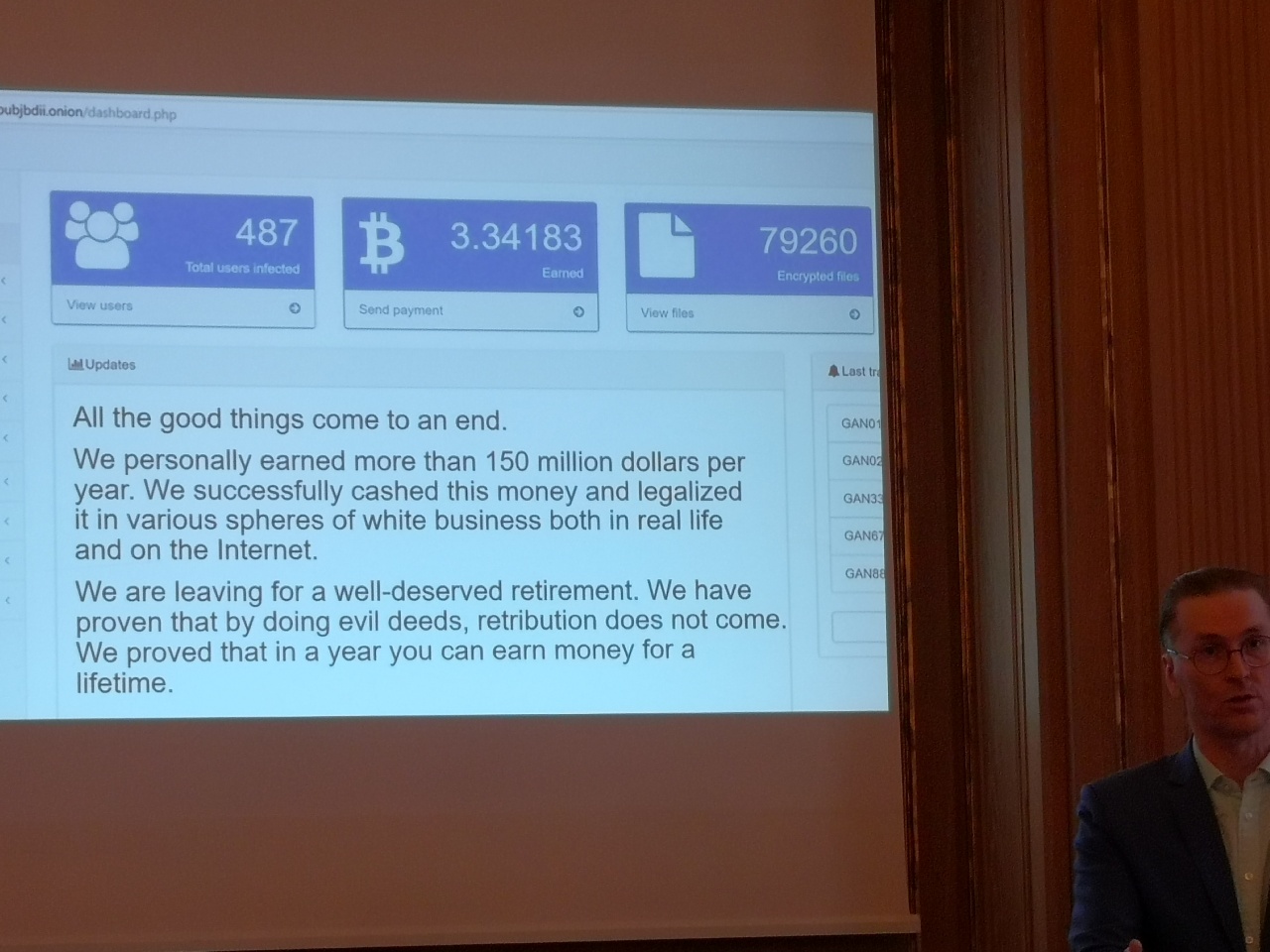

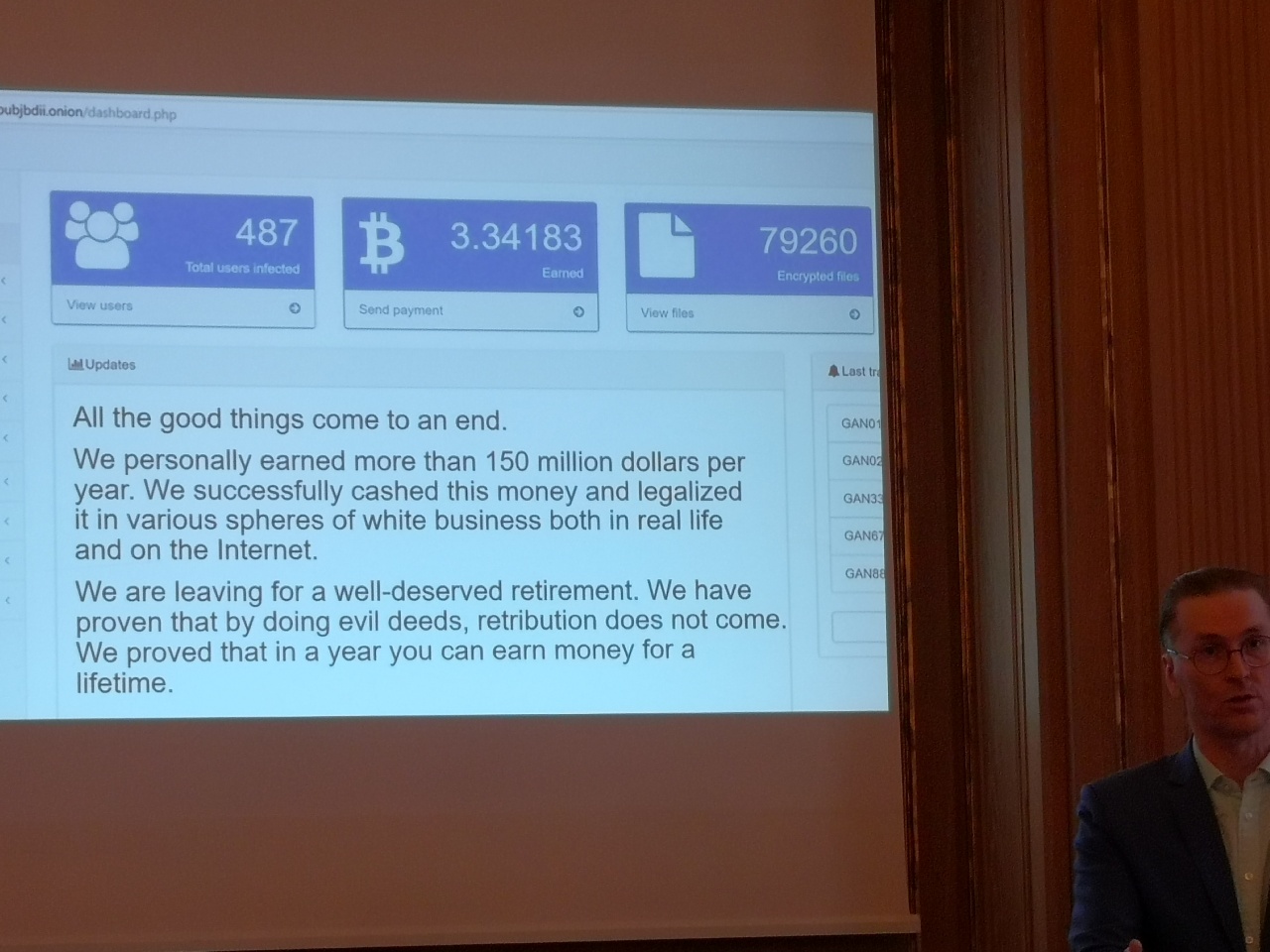

Suddette chiavi sono create dagli stessi autori del malware. Questo può essere un pacchetto acquistato sul mercato nero. Ma può essere anche un prodotto as-a-service o "in outsourcing", condiviso da gruppi che condividono i profitti. Al riguardo è interessante un'immagine fornita da Mikko Hypponen di F-Secure, che mostra una console di comando del ransomware. Permette di spedire pacchetti di mail infette alle vittime, controllare i guadagni in tempo reale e fare addirittura la conversione di valuta.

Centro di controllo ransomware. Crediti: Mikko HypponenIl nocciolo della questione è che i cyber criminali si muovono per incassare denaro. Kaspersky ha calcolato che negli ultimi tre anni la percentuale di utenti targetizzati con ransomware è passata dal 2,8% al 3,5%. È un balzo importante, se si considera che i ransomware possono causare danni ingenti.

Centro di controllo ransomware. Crediti: Mikko HypponenIl nocciolo della questione è che i cyber criminali si muovono per incassare denaro. Kaspersky ha calcolato che negli ultimi tre anni la percentuale di utenti targetizzati con ransomware è passata dal 2,8% al 3,5%. È un balzo importante, se si considera che i ransomware possono causare danni ingenti.

L'incidente più importante registrato nel 2019 ai danni dei comuni è stato quello di Baltimora. Purtroppo non è stato l'unico. Quello che pochi sanno è che alcune istituzioni municipali sono assicurate contro gli incidenti informatici, il che può compensare i costi degli attacchi informatici. Inoltre, gli attacchi possono essere neutralizzati da una risposta tempestiva agli incidenti. Il caso di Baltimora è stato emblematico: la città ha dovuto investire 18 milioni di dollari per ripristinare la sua infrastruttura IT.

Quello che è certo è che gli scenari di attacco variano in funzione delle vulnerabilità. Un attacco può essere il risultato di un accesso remoto non protetto o di un software non aggiornato. WannaCry in questo continua a fare scuola. I dipendenti possono cadere vittime di ingegnose operazioni di ingegneria sociale. A questo proposito entrano prepotentemente in gioco i messaggi di phishing e spam.

Le entità più colpite sono state senza dubbio i distretti scolastici. Da sole rappresentano circa il 61% di tutti gli attacchi, con 530 scuole colpite. Da lodare la capacità di recupero: alcuni college hanno dovuto annullare le lezioni, molti altri sono riusciti a proseguire comunque l'attività.

Municipi e attività comunali hanno rappresentato circa il 29% dei casi. I cyber criminali mirano a bloccare le attività legate ai servizi ai cittadini. Queste istituzioni sono spesso dotate di infrastrutture deboli e di soluzioni di sicurezza inaffidabili, che le rendono vulnerabili. Spesso la causa è che non occorre un'elevata capacità di calcolo, quindi non ci si preoccupa di aggiornare i vecchi computer che funzionano ancora.

Municipi e attività comunali hanno rappresentato circa il 29% dei casi. I cyber criminali mirano a bloccare le attività legate ai servizi ai cittadini. Queste istituzioni sono spesso dotate di infrastrutture deboli e di soluzioni di sicurezza inaffidabili, che le rendono vulnerabili. Spesso la causa è che non occorre un'elevata capacità di calcolo, quindi non ci si preoccupa di aggiornare i vecchi computer che funzionano ancora.

Altro obiettivo popolare sono stati gli ospedali, che hanno rappresentato il 7% di tutti gli attacchi. Nell'ottica criminale di guadagnare denaro, gli ospedali sono vittime ideali. Rientrano fra i servizi vitali che non possono tollerare lunghi periodi di interruzione.

Ultimo posto, con il 2%, si sono classificati i servizi di pubblica utilità. Spesso fanno parte di una rete ampia di fornitori di servizi e un attacco può dare accesso a un'intera rete di dispositivi e organizzazioni.

Per difendersi le raccomandazioni sono sempre le stesse. Innanzi tutto, si debbono installare tutti gli aggiornamenti di sicurezza non appena pubblicati. Devono essere aggiornati tutti i sistemi operativi e i software. L'accesso remoto alle reti aziendali dev'essere protetto tramite VPN e password sicure per gli account di dominio. Se l'attacco va comunque a buon fine, è vitale disporre di copie di backup dei file sempre aggiornate. Permette di ripristinare le attività in poco tempo.

Kaspersky ricorda che il ransomware è un reato, quindi non si dovrebbe mai pagare un riscatto. In caso di attacchi bisogna segnalare l'acceduto all'autorità e tentare di ripristinare i dati con i decryptor pubblicati su Internet. Alcuni sono gratuiti.

Per fronteggiare gli attacchi che si basano sull'ingegneria sociale sono necessari corsi di aggiornamento per tutti i dipendenti. Non ultimo è caldeggiata l'installazione di una soluzione di sicurezza professionale.

Gli esperti hanno rilevato attacchi ai danni di almeno 174 istituzioni comunali in tutto il mondo e a oltre 3.000 organizzazioni collegate. L'incremento rispetto al 2018 è di circa il 60%. Per "liberare" i file presi in ostaggio le richieste di riscatto sono state comprese fra 5.000 e 5.000.000 di dollari. I numeri variavano notevolmente fra piccole e grandi città.

Percentuale degli attacchi di malware rispetto a tutti gli altri attacchiGli esecutori materiali di tali attacchi sono tre famiglie di malware: Ryuk, Purga e Stop. Sono cyber armi diverse, ma con un meccanismo base di funzionamento analogo. Trasformano i file sui computer delle vittime in dati crittografati e richiedono un riscatto per consegnare le chiavi di decrittazione.

Percentuale degli attacchi di malware rispetto a tutti gli altri attacchiGli esecutori materiali di tali attacchi sono tre famiglie di malware: Ryuk, Purga e Stop. Sono cyber armi diverse, ma con un meccanismo base di funzionamento analogo. Trasformano i file sui computer delle vittime in dati crittografati e richiedono un riscatto per consegnare le chiavi di decrittazione.Suddette chiavi sono create dagli stessi autori del malware. Questo può essere un pacchetto acquistato sul mercato nero. Ma può essere anche un prodotto as-a-service o "in outsourcing", condiviso da gruppi che condividono i profitti. Al riguardo è interessante un'immagine fornita da Mikko Hypponen di F-Secure, che mostra una console di comando del ransomware. Permette di spedire pacchetti di mail infette alle vittime, controllare i guadagni in tempo reale e fare addirittura la conversione di valuta.

Centro di controllo ransomware. Crediti: Mikko HypponenIl nocciolo della questione è che i cyber criminali si muovono per incassare denaro. Kaspersky ha calcolato che negli ultimi tre anni la percentuale di utenti targetizzati con ransomware è passata dal 2,8% al 3,5%. È un balzo importante, se si considera che i ransomware possono causare danni ingenti.

Centro di controllo ransomware. Crediti: Mikko HypponenIl nocciolo della questione è che i cyber criminali si muovono per incassare denaro. Kaspersky ha calcolato che negli ultimi tre anni la percentuale di utenti targetizzati con ransomware è passata dal 2,8% al 3,5%. È un balzo importante, se si considera che i ransomware possono causare danni ingenti.L'incidente più importante registrato nel 2019 ai danni dei comuni è stato quello di Baltimora. Purtroppo non è stato l'unico. Quello che pochi sanno è che alcune istituzioni municipali sono assicurate contro gli incidenti informatici, il che può compensare i costi degli attacchi informatici. Inoltre, gli attacchi possono essere neutralizzati da una risposta tempestiva agli incidenti. Il caso di Baltimora è stato emblematico: la città ha dovuto investire 18 milioni di dollari per ripristinare la sua infrastruttura IT.

Quello che è certo è che gli scenari di attacco variano in funzione delle vulnerabilità. Un attacco può essere il risultato di un accesso remoto non protetto o di un software non aggiornato. WannaCry in questo continua a fare scuola. I dipendenti possono cadere vittime di ingegnose operazioni di ingegneria sociale. A questo proposito entrano prepotentemente in gioco i messaggi di phishing e spam.

Le entità più colpite sono state senza dubbio i distretti scolastici. Da sole rappresentano circa il 61% di tutti gli attacchi, con 530 scuole colpite. Da lodare la capacità di recupero: alcuni college hanno dovuto annullare le lezioni, molti altri sono riusciti a proseguire comunque l'attività.

Municipi e attività comunali hanno rappresentato circa il 29% dei casi. I cyber criminali mirano a bloccare le attività legate ai servizi ai cittadini. Queste istituzioni sono spesso dotate di infrastrutture deboli e di soluzioni di sicurezza inaffidabili, che le rendono vulnerabili. Spesso la causa è che non occorre un'elevata capacità di calcolo, quindi non ci si preoccupa di aggiornare i vecchi computer che funzionano ancora.

Municipi e attività comunali hanno rappresentato circa il 29% dei casi. I cyber criminali mirano a bloccare le attività legate ai servizi ai cittadini. Queste istituzioni sono spesso dotate di infrastrutture deboli e di soluzioni di sicurezza inaffidabili, che le rendono vulnerabili. Spesso la causa è che non occorre un'elevata capacità di calcolo, quindi non ci si preoccupa di aggiornare i vecchi computer che funzionano ancora.Altro obiettivo popolare sono stati gli ospedali, che hanno rappresentato il 7% di tutti gli attacchi. Nell'ottica criminale di guadagnare denaro, gli ospedali sono vittime ideali. Rientrano fra i servizi vitali che non possono tollerare lunghi periodi di interruzione.

Ultimo posto, con il 2%, si sono classificati i servizi di pubblica utilità. Spesso fanno parte di una rete ampia di fornitori di servizi e un attacco può dare accesso a un'intera rete di dispositivi e organizzazioni.

Per difendersi le raccomandazioni sono sempre le stesse. Innanzi tutto, si debbono installare tutti gli aggiornamenti di sicurezza non appena pubblicati. Devono essere aggiornati tutti i sistemi operativi e i software. L'accesso remoto alle reti aziendali dev'essere protetto tramite VPN e password sicure per gli account di dominio. Se l'attacco va comunque a buon fine, è vitale disporre di copie di backup dei file sempre aggiornate. Permette di ripristinare le attività in poco tempo.

Kaspersky ricorda che il ransomware è un reato, quindi non si dovrebbe mai pagare un riscatto. In caso di attacchi bisogna segnalare l'acceduto all'autorità e tentare di ripristinare i dati con i decryptor pubblicati su Internet. Alcuni sono gratuiti.

Per fronteggiare gli attacchi che si basano sull'ingegneria sociale sono necessari corsi di aggiornamento per tutti i dipendenti. Non ultimo è caldeggiata l'installazione di una soluzione di sicurezza professionale.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX