Malware Squirrelwaffle è l'erede di Emotet

Un nuovo malware protagonista delle campagne di spam viene usato per diffondere altre minacce informatiche. I ricercatori reputano che potrebbe essere il successore di Emotet.

La flessibilità, l'invettiva e la velocità con cui i criminali informatici ideano nuove armi per colpire le proprie vittime compie l'ennesimo passo avanti. I ricercatori di Cisco Talos si sono imbattuti in una nuova minaccia che è stata battezzata Squirrelwaffle. Si sta diffondendo a macchia d'olio attraverso campagne di spam, infettando i sistemi con un nuovo malware loader.

I ricercatori reputano che questa famiglia di malware potrebbe diventare il punto di riferimento in ambito spam dopo l'uscita di scena di Emotet. In sostanza, Squirrelwaffle fornisce agli attaccanti un punto d'appoggio iniziale nei sistemi e negli ambienti di rete, che può essere sfruttato per agevolare ulteriori compromissioni o infezioni da malware, a seconda della tattica adottata dagli attaccanti per fare profitto. In molti casi, l'infezione con Squirrelwaffle viene sfruttata anche per infettare i sistemi con altri malware, come per esempio Qakbot e lo strumento di pentest Cobalt Strike.

Come funziona Squirrelwaffle

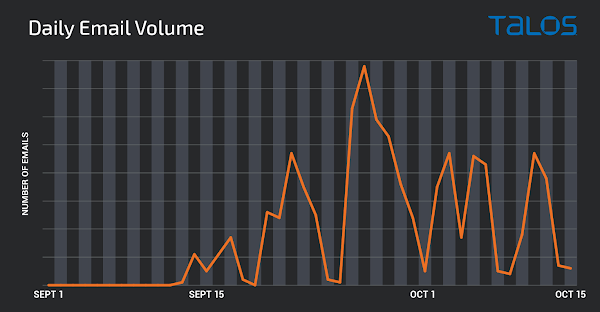

I ricercatori reputano che le aziende dovrebbero essere consapevoli di questa nuova minaccia, che probabilmente persisterà nel prossimo futuro. Squirrelwaffle è un esordiente: è stato avvistato per la prima volta a settembre 2021, con volumi di distribuzione che hanno raggiunto il picco alla fine del mese. Per ora la campagna di spam usata per la sua diffusione sfrutta email in inglese, francese, tedesco, olandese e polacco.

Dato che l'Italia viene spesso coinvolta con ritardo nelle campagne, non si può escludere a priori un futuro sbarco di tali email anche nel Belpaese. In questo momento beneficiamo del vantaggio di poter conoscere la minaccia senza essere sotto attacco.

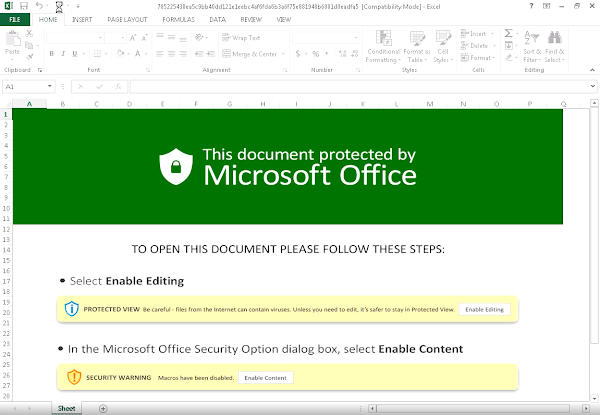

Le email incriminate contengono link ad archivi ZIP dannosi, memorizzati su server Web controllati dagli attaccanti. In genere tali archivi contengono file .DOC o .XLS malevoli che, quando aperti, eseguono il malware. Diversi documenti campionati e analizzati dai ricercatori di Talos rivelano che gli attaccanti hanno sfruttato DocuSign come esca per indurre i destinatari ad abilitare le macro di Office.

All'apertura del documento, il codice genera uno script VBS in %PROGRAMDATA% e lo esegue. È questa l'azione che permette di scaricare Squirrelwaffle e di insediarlo nel sistema compromesso sottoforma di file DLL. Come detto, Squirrelwaffle è un loader, quindi uno strumento per la distribuzione di malware. Quello distribuito più di frequente è Cobalt Strike, uno strumento legittimo di pentesting, che viene sfruttato negli attacchi per svolgere attività post-sfruttamento.

Squirrelwaffle ha anche in dotazione strumenti di elusione. Include infatti una blacklist di IP corrispondenti alle principali aziende di sicurezza informatica, per bloccare il rilevamento e l'analisi. Inoltre, tutte le comunicazioni tra Squirrelwaffle e l'infrastruttura C2 sono crittografate e inviate tramite richieste HTTP POST verso server Web precedentemente compromessi. La maggior parte di essi esegue WordPress 5.8.1 ed è su questi server che gli attaccanti caricano script antibot che aiutano a prevenire il rilevamento e l'analisi white-hat.

Questi metodi sono del tutto sconosciuti ai ricercatori di Talos, secondo i quali Squirrelwaffle potrebbe essere un reboot di Emotet da parte dei cyber criminali dietro a Emotet che sono sfuggiti alle forze dell'ordine. È proprio questo link a portare Talos a consigliare a tutte le aziende di prendere visione degli IoC di questa minaccia.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici