Apache e Office fra le applicazioni più colpite, occhi puntati sugli aggiornamenti

Exploit di Office, ma anche molteplici vulnerabilità di Apache Struts, sono stati fra gli obiettivi preferiti dei cyber criminali nel terzo trimestre 2019. WatchGuard raccomanda l'installazione tempestiva delle patch.

Fine anno è tempo di bilanci, e le aziende di cyber sicurezza iniziano a fare i conti sulle vittime più sfortunate dei cyber attacchi. WatchGuard Technologies ha fotografato la situazione nell’ultimo Internet Security Report. Ha sancito, alla luce degli sviluppi, che il data breach di Equifax è stato il più grave attacco di rete nel terzo trimestre del 2019. In realtà l'attacco vero e proprio si verificò nel 2017. Solo a luglio di quest'anno la perdita di dati che colpì 147 milioni di consumatori americani ha presentato il conto. Equifax deve pagare una multa da 700 milioni di dollari, perché l'esposizione dei dati fu causata da mancanze negli aggiornanti software.

Per la prima volta l'elenco degli esperti di sicurezza include molteplici vulnerabilità di Apache Struts. Si tratta di un framework open source utilizzato per la creazione di applicazioni Web Java. A qui si riallaccia la vulnerabilità usata nella violazione dei dati di Equifax. È in virtù di questo episodio che gli esperti caldeggiano l'installazione immediata delle patch e degli aggiornamenti di sicurezza, non appena vengono pubblicati.

I danni causati sfruttando questa vulnerabilità sono infatti rilevanti. Apache Struts 2 Remote Code Execution consente agli attaccanti di installare Python. In alternativa i cyber criminali possono effettuare una richiesta HTTP personalizzata per sfruttare la vulnerabilità. Bastano poche righe di codice per ottenere l'accesso shell a un sistema esposto. Nel periodo in esame altre due vulnerabilità di Apache Struts sono state sfruttate per sferrare attacchi, che in tutto sono aumentati dell'8%.

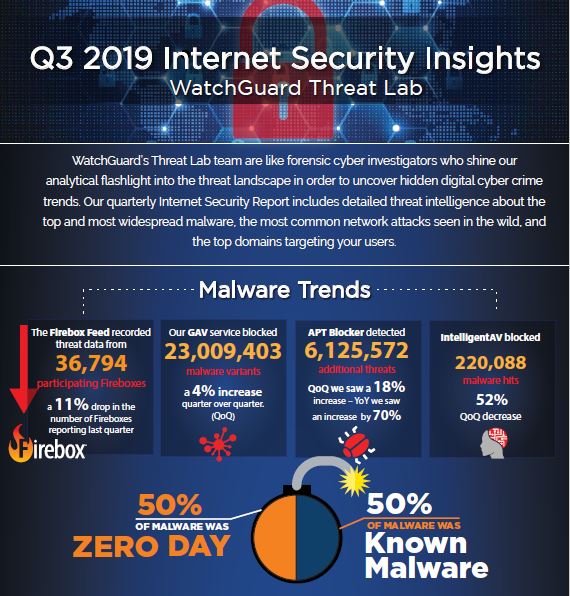

La relazione mette in evidenza anche l'incremento dei rilevamenti di malware zero day, degli exploit di Microsoft Office e di altri strumenti.

La relazione mette in evidenza anche l'incremento dei rilevamenti di malware zero day, degli exploit di Microsoft Office e di altri strumenti.

Gli exploit di Office sono vecchie conoscenze degli esperti di cyber sicurezza. In particolare, nel terzo trimestre di quest'anno si sono diffuse due varianti di malware, incluse nella lista dei dieci malware più diffusi. I cyber criminali li usano per allargare la base d'utenza presa di mira dagli attacchi. Il vettore d'infezione più gettonato resta l'e-mail. Da qui l'importanza di organizzare corsi di formazione per il personale aziendale, così che non si faccia prendere all'amo.

Quanto ai malware zero day, sono un problema importante. Pesano per il 50% degli attacchi rilevati da WatchGuard e dimostrano la necessità di servizi di sicurezza a più livelli.

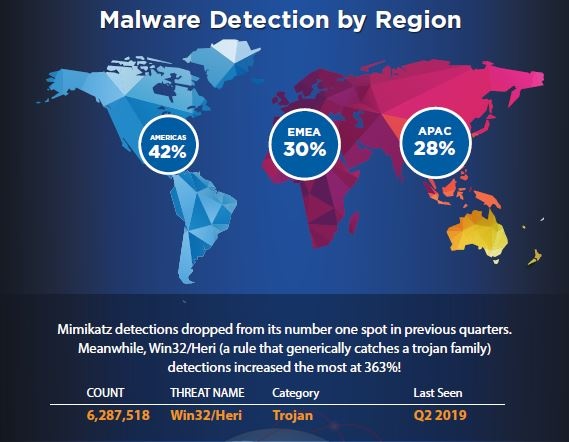

Sul fronte geografico, i paesi più bersagliati sono America del Nord, Centro e Sud. Seguono EMEA e APAC, che nel trimestre precedente erano il principale obiettivo geografico di attacco via malware. Ora l'EMEA rappresenta il 30% di tutti gli attacchi. Il fatto di avere perso il prima non è sufficiente per abbassare la guardia.

Chi gestisce reti aziendali e infrastrutture IT deve tenere alta la guardia e non tralasciare alcun aggiornamento software.

Chi gestisce reti aziendali e infrastrutture IT deve tenere alta la guardia e non tralasciare alcun aggiornamento software.

Per la prima volta l'elenco degli esperti di sicurezza include molteplici vulnerabilità di Apache Struts. Si tratta di un framework open source utilizzato per la creazione di applicazioni Web Java. A qui si riallaccia la vulnerabilità usata nella violazione dei dati di Equifax. È in virtù di questo episodio che gli esperti caldeggiano l'installazione immediata delle patch e degli aggiornamenti di sicurezza, non appena vengono pubblicati.

I danni causati sfruttando questa vulnerabilità sono infatti rilevanti. Apache Struts 2 Remote Code Execution consente agli attaccanti di installare Python. In alternativa i cyber criminali possono effettuare una richiesta HTTP personalizzata per sfruttare la vulnerabilità. Bastano poche righe di codice per ottenere l'accesso shell a un sistema esposto. Nel periodo in esame altre due vulnerabilità di Apache Struts sono state sfruttate per sferrare attacchi, che in tutto sono aumentati dell'8%.

La relazione mette in evidenza anche l'incremento dei rilevamenti di malware zero day, degli exploit di Microsoft Office e di altri strumenti.

La relazione mette in evidenza anche l'incremento dei rilevamenti di malware zero day, degli exploit di Microsoft Office e di altri strumenti.Gli exploit di Office sono vecchie conoscenze degli esperti di cyber sicurezza. In particolare, nel terzo trimestre di quest'anno si sono diffuse due varianti di malware, incluse nella lista dei dieci malware più diffusi. I cyber criminali li usano per allargare la base d'utenza presa di mira dagli attacchi. Il vettore d'infezione più gettonato resta l'e-mail. Da qui l'importanza di organizzare corsi di formazione per il personale aziendale, così che non si faccia prendere all'amo.

Quanto ai malware zero day, sono un problema importante. Pesano per il 50% degli attacchi rilevati da WatchGuard e dimostrano la necessità di servizi di sicurezza a più livelli.

Sul fronte geografico, i paesi più bersagliati sono America del Nord, Centro e Sud. Seguono EMEA e APAC, che nel trimestre precedente erano il principale obiettivo geografico di attacco via malware. Ora l'EMEA rappresenta il 30% di tutti gli attacchi. Il fatto di avere perso il prima non è sufficiente per abbassare la guardia.

Chi gestisce reti aziendali e infrastrutture IT deve tenere alta la guardia e non tralasciare alcun aggiornamento software.

Chi gestisce reti aziendali e infrastrutture IT deve tenere alta la guardia e non tralasciare alcun aggiornamento software.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX