Webinar: scoprite come la semplicità del cloud Oracle sposa la cyber security

Un'anticipazione di alcuni dei contenuti che verranno trattati nel corso del webinar di Oracle "Ransomware: come ridurre e prevenire i rischi di attacco grazie a Oracle Cloud".

Ransomware: come ridurre e prevenire i rischi di attacco grazie a Oracle Cloud è il titolo del webinar organizzato da Oracle che si terrà in live streaming il prossimo 11 novembre alle ore 10. I relatori partiranno dalla proporzione del fenomeno ransomware – che, come vedremo, diventa sempre più insidioso per via degli attacchi mirati – per focalizzarsi poi sulle peculiarità che offre la Oracle Cloud Infrastructure per indirizzare le tematiche del ransomware in un'ottica di compliance alle normative vigenti.

La piattaforma è indirizzata a qualsiasi impresa che abbia bisogno di incrementare i propri livelli di sicurezza. Sia l'azienda enterprise con un SOC al proprio interno, sia la piccola azienda che non ha risorse interne per gestire la migrazione cloud e la relativa security. Oltre tutto, la PMI che fa uso di questa infrastruttura, oltre a difendersi meglio dai ransomware, semplifica anche tutto il processo di adeguamento alla compliance.

I numeri del ransomware

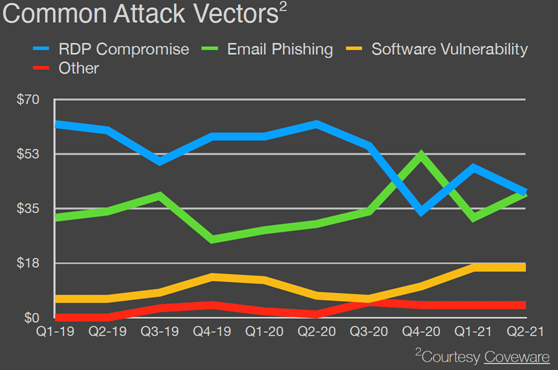

Il ransomware è il fenomeno del momento: secondo le più recenti statistiche globali, il trend degli attacchi è in crescita e il costo dell'attacco medio è aumentato rispetto allo scorso anno. La progressiva consapevolezza di aziende e dipendenti sui vettori d'attacco più sfruttati dal cybercrime ha portato a una graduale diminuzione dello sfruttamento di RDP e phishing.

Oggi i criminali informatici abusano sempre di più delle vulnerabilità. Non solo delle falle di sicurezza nel software, ma anche nelle infrastrutture e nelle configurazioni cloud, molto diffuse grazie all'accelerazione della trasformazione digitale. Va da sé che oggi il punto di attenzione si è spostato sulle suddette vulnerabilità.

Source: blackfog.com - Global Ransomware Report - September 2021

Source: blackfog.com - Global Ransomware Report - September 2021

Restringendo il campo all'Italia, la situazione non è molto differente. Gli attacchi che interessano il Belpaese sono numericamente pochi rispetto a quelli che affliggono gli Stati Uniti, ma l'Italia si classifica complessivamente in sesta posizione per gli attacchi provenienti dal dark web, come quelli che iniziano dalla compravendita di password rubate. Basti pensare a quanto subito dalla Regione Lazio in agosto per comprendere il danno che può arrecare un evento del genere.

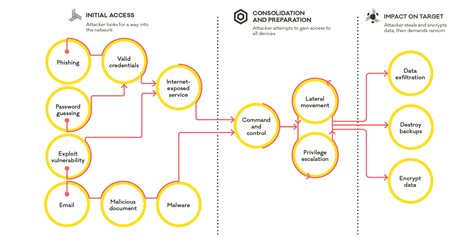

Oltre tutto, le modalità di attacco sempre più raffinate e automatizzate allargano la platea degli attacchi e dei criminali informatici . A prescindere dalle tattiche peculiari di ciascun gruppo, si possono riassumere gli attacchi ransomware in tre fasi: l'accesso iniziale (tramite phishing, allegati malevoli, password rubate, exploit di vulnerabilità), il consolidamento e preparazione (movimenti laterali, escalation dei privilegi e attivazione delle comunicazioni con i server 2C) e l'hack vero e proprio, che consiste nell' esfiltrazione dei dati, distruzione dei backup e cifratura dei dati. La seconda fase può durare da pochi giorni a svariate settimane.

Source: https://www.cert.govt.nz/business/guides/protecting-from-ransomware/

Source: https://www.cert.govt.nz/business/guides/protecting-from-ransomware/

Uno studio condotto da Oracle e KPMG basato sulle interviste a circa 750 professionisti IT e di esperti di cybersecurity in tutto il mondo rivela che il 75% del campione reputa il cloud pubblico più sicuro dell'on-premise rispetto ai rischi costituiti dalle minacce informatiche, oltre che più aderente alla compliance.

Oracle Cloud Infrastructure

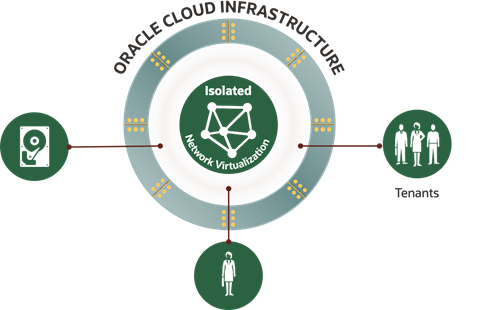

Oracle Cloud Infrastructure è un cloud di seconda generazione in cui la sicurezza è data dal recepimento, in fase di progettazione dell'infrastruttura stessa, dei principi di secure-by-design e security-first. I pilastri su cui si basa garantiscono il massimo livello di resilienza e di sicurezza dei dati dei clienti.

Server, hypervisor e tenant sono sotto il controllo del cloud provider. Oracle non ha accesso ai dati dei clienti, ma ne ha una gestione altamente sicura. Il cliente può creare dei tenant isolati in cui inserire le proprie infrastrutture e creare i propri servizi, regolamentati in modalità avanzate. Il modello di shared responsability è quindi lo stesso del cloud pubblico, ma Oracle offre ai clienti servizi avanzati per semplificare e innalzare la sicurezza all'interno della propria area di responsabilità.

Questa struttura consente di applicare un lift and shift di un servizio già esistente on-premise aumentandone la sicurezza, la resilienza e la business continuity, grazie a feature come il ripristino veloce in caso di cyber attacco.

I plus di Oracle Cloud Infrastructure

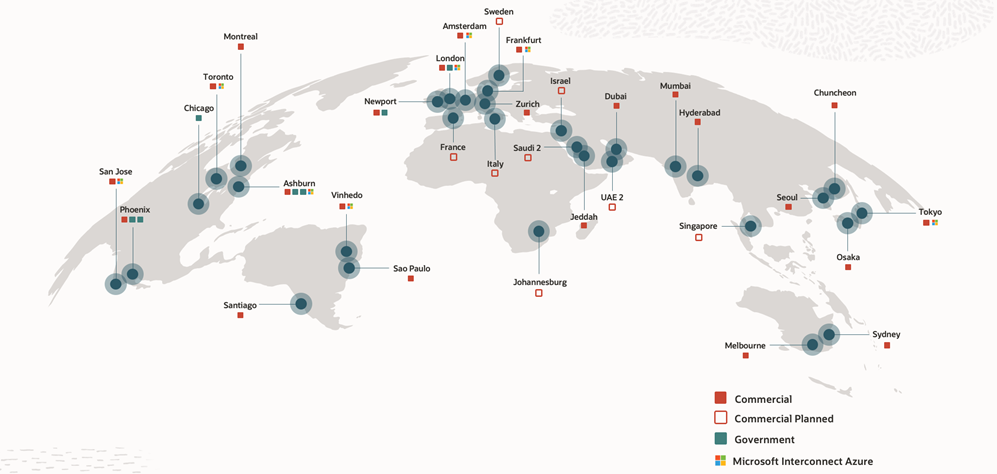

Oracle sta investendo per ampliare la distribuzione del suo cloud pubblico. Un cliente che vuole mantenere i suoi dati in ambito EU per motivi di compliance può posizionarli in differenti region: per esempio, a Milano con una copia per il disaster recorvery nella sede di Francoforte o di Amsterdam.

Inoltre, molte region dispongono di tre edifici distanti 40 chilometri l'uno dall'altro, interconnessi fra loro a formare un'unica infrastruttura. Ciascuna di queste sedi fisiche ha poi all'interno room totalmente indipendenti. Tutto questo fa sì che nessun danno fisico possa interrompere la fruizione dei servizi ai clienti. Questi ultimi possono decidere di distribuire i propri servizi PaaS e SaaS in tutta l'infrastruttura distribuita.

Un'altra caratteristica peculiare di Oracle Cloud Infrastructure è che l'accesso ai servizi è governato dalla filosofia Zero Trust. Ai clienti IaaS è offerta la possibilità di avere un tenant in cui allestire un network completamente isolato e microsegmentato. La microsegmentazione serve a contenere i danni in caso di infiltrazione di un cyber criminale all'interno dell'infrastruttura. La separazione virtualizzata dei servizi e dei dati resta una scelta vincente nel contrasto al cybercrime, soprattutto nel caso in cui vengono creati vari layer, e l'accesso a ciascuno è regolamentato dallo Zero Trust.

Nella gestione delle identità è applicato il concetto del privilegio minimo in conformità ai dettami della filosofia Zero Trust. Oltre che agli utenti (che si possono autenticare anche con la MFA), Zero Trust è applicato a servizi e device. C'è anche l'opzione di autenticazione adattiva che fa uso di Machine Learning: l'accesso a un layer non è concesso considerando solo l'identità dell'utente che ne fa richiesta, ma anche la sua provenienza. Per esempio, se un utente accreditato come admin proviene da un servizio, un device o da un contesto che non è quello autorizzato, scattano degli allarmi che lo bloccano. È una soluzione per la prevenzione degli attacchi scatenati con account rubati.

Un altro plus di Oracle Cloud Infrastructure è la cifratura. All'interno di Oracle Cloud è tutto cifrato per default. Qualsiasi informazione trasferita dal cliente all'interno dell'infrastruttura cloud di Oracle dev'essere obbligatoriamente cifrata, e lo è sia quando è statica, sia durante qualsiasi spostamento. Questo passaggio è fondamentale perché in caso di data leak, i cyber criminali non potranno accedere ai dati, rivenderli o usarli in alcun modo. A questo proposito Oracle offre le feature per la gestione della chiave. In conformità con la compliance, il cliente può cifrare le informazioni usando una chiave generata nei suoi sistemi con la tecnica BYOK (Bring Your Own Key).

Controlli di sicurezza, auditing e automazione

Fra i valori aggiunti di Oracle Cloud Infrastructure spiccano i controlli di sicurezza. L'azienda offre servizi a valore aggiunto basati su Intelligenza Artificiale e analisi comportamentale per risolvere i problemi degli errori di configurazione e monitorare l'attività degli amministratori. Come noto, uno dei maggiori dei problemi di cloud security sono gli errori di configurazione, che vengono sfruttati dai cyber criminali per fare breccia nei sistemi. Un allarme avvisa gli amministratori in caso vengano rilevate configurazioni errate o software inadeguati. I controlli sono periodici, automatizzati e conformi ai framework internazionali.

Il monitoraggio riguarda anche le attività degli amministratori: i comportamenti anomali o i movimenti inusuali a livello di network generano allarmi, perché potrebbero essere causati da un attaccante che sta usando le password rubate a un amministratore.

A queste attività si possono aggiungere anche il controllo per la security posture all'interno del database e il servizio di protezione di compartimenti verticali, come potrebbe essere la zona di produzione. In quest'ultimo caso, la zona protetta identifica l'area in cui sono custoditi dati che non possono essere né mossi né modificati per garantire la business continuity dell'azienda.

C'è poi la parte importante di conservazione dei log, che impedisce di cancellarli e modificarli (tipiche attività che rientrano nella catena di attacco ransomware) così da tenere traccia di tutte le attività che vengono svolte e di consentire sempre ai servizi di monitoraggio di evidenziare attività sospette.

Nell'ambito dei servizi PaaS, Oracle offre un database self repair e self security che si chiama Autonomous DB. La sua peculiarità è di applicare in automatico le patch per essere sempre aggiornato all'ultima release. Inoltre, la sua security è costantemente monitorata da parte di Oracle con una serie di servizi di detection, response e remediation automatizzati basati sul framework MITRE ATT&CK.

Le garanzie di Oracle

Oracle si impegna ad aiutare i clienti a ridurre il rischio, garantendo un elevato isolamento dei dati tramite strumenti gestiti da Oracle stessa, che sgravano il cliente dall'onere di configurare e aggiornare i virtualizzatori e altri elementi infrastrutturali.

La Oracle Cloud Infrastructure beneficia inoltre della ripetibilità dell'infrastruttura: nel caso di un attacco è possibile ripristinare immediatamente il servizio in un'altra region, semplicemente replicando l'infrastruttura tramite la duplicazione degli script. Oltre che per il recovery, questa feature consente di condurre test sull'infrastruttura per valutarne periodicamente la resilienza, come consiglia Gartner.

Il recepimento del modello Zero Trust e del concetto del privilegio minimo offre il vantaggio di innalzare il livello di sicurezza dell'accesso all'infrastruttura. Inoltre, semplifica la migrazione da altri metodi di autenticazione, senza richiedere tempo e investimenti.

Questo, unito alla cifratura dei dati e agli altri servizi aggiuntivi illustrati sopra, consente di raggiungere un livello elevato di cyber security e di resilienza ai cyber attacchi. Concretamente, contrasta in modo efficace i movimenti laterali, l'escalation dei privilegi, lo sfruttamento degli errori di configurazione e il patching tardivo.

Per molti clienti, poi, la possibilità di migrare al modello PaaS in maniera flessibile e agile è un valore aggiunto di grande rilevanza, perché la gestione da parte di Oracle semplifica in maniera incisiva la costituzione di un piano di disaster recovery. Tutto in un servizio altamente scalabile, hyperscale, interamente gestito da Oracle, come se fosse di fatto un SaaS.

Backup

Sul fronte della gestione dei backup, la Oracle Cloud Infrastructure consente un notevole risparmio in termini di costi e tempi, unita a una notevole semplificazione delle impostazioni e maggiori garanzie sulla fase di restore. Con la soluzione cloud di Oracle c'è la possibilità di fare il backup dei soli dati. Non perché l'infrastruttura non sia importante, ma perché grazie al concetto di ripetibilità dell'infrastruttura esposto sopra, una volta che si dispone dello script il backup è automaticamente fatto.

Facendo poi leva su servizi PaaS come l'Autonomous DB (in cui i backup vengono fatti automaticamente) il lavoro si semplifica ulteriormente. Non solo: in caso di attacco i cyber criminali non potranno cancellare o criptare i backup perché nella maggior parte dei servizi Oracle i backup sono immutabili.

Oracle poi risolve un altro dei grossi problemi legati ai backup on-premise: lo spazio. In Object Storage è offerto spazio illimitato per i backup, a costi molto bassi. Le informazioni in Object Storage sono immutabili e criptate, quindi al sicuro.

Gli stessi vantaggi si hanno sul fronte del restore. On-premise il ripristino dei dati richiede tempi lunghissimi; nel cloud di Oracle basta uno script per riscostruire l'infrastruttura da zero pochissimo tempo. A quel punto basta riapplicare all'infrastruttura il backup dei dati e il restore è quasi sempre automatico e in tempi ristretti.

Le copie di backup possono essere replicate in differenti region per motivi di sicurezza, così da avere sempre una copia di riserva da cui ripristinare infrastruttura e dati, qualunque evento accada. Non solo: a seguito di un incidente grave è possibile scegliere di ripristinare l'infrastruttura in un'altra region per tenere congelato il sito originario, su cui devono essere condotte indagini forensi.

Non ultimo, la soluzione di backup e restore Oracle permette di semplificare i test per il ripristino nell'ambito del piano di disaster recovery. Il set documentale disponibile gratuitamente online consente di consultare tutte le indicazioni di Oracle per la best practice relativa alla cloud security. Fino a fine anno, inoltre, anche le certificazioni online sono gratuite.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici