Le sfide per la sicurezza cloud native e come vincerle

L'uso sempre più massivo del multicloud obbliga le aziende a confrontarsi con i problemi legati alla cloud security. Ecco alcune indicazioni di base da cui partire.

Mancanza di visibilità, minacce molteplici e diverse, incapacità di applicare policy coerenti, configurazioni errate e processi di sicurezza lenti sono i cinque problemi principali che devono affrontare le aziende nella delicata sfida della sicurezza cloud native. Gli esperti di Check Point Software Technologies li hanno sviscerati per aiutare le aziende nel difficile compito di mettere in sicurezza gli ambienti multi-cloud.

Partiamo con la mancanza di visibilità. Secondo un vecchio adagio, non si può proteggere ciò che non si vede. Nel cloud pubblico è facile che qualcosa sfugga a causa della natura sempre mutevole delle risorse e delle incomprensioni sul modello di responsabilità condivisa. Tuttavia, garantirsi una visibilità completa è fondamentale ai fini della sicurezza.

Il primo consiglio degli esperti è rilevate automaticamente le risorse non appena vengono create, tracciando tutte le modifiche fino a quando quella risorsa viene eliminata. Il secondo è contestualizzare tutte le informazioni, per ridurre i falsi positivi e distinguere chiaramente le anomalie che possono sfociare in problemi per la sicurezza. Questo passaggio implica l'impiego del machine learning per avviare un processo di apprendimento che consenta alle difese di distinguere fra un uso regolare delle risorse e uno inusuale, quindi sospetto.

In ultimo, ai fini della visibilità è necessario dotarsi di una soluzione capace di integrarsi tramite API con tutti gli ambienti e le entità che compongono l'infrastruttura. Così facendo sarà possibile aggregare e analizzare i flussi di dati di monitoraggio, come i log e l'attività degli account, per offrire una vera consapevolezza.

Minacce molteplici e diverse

Sul fronte delle minacce, mai come negli ultimi due anni le aziende hanno preso consapevolezza della varietà delle tattiche messe in campo dai cyber criminali. A titolo di esempio, per il furto di credenziali vengono impiegati a seconda dell'occasione phishing, botnet, o l'acquisto di credenziali nel dark web.

Per ogni incidente è necessario condurre indagini forensi analizzando tutti i dati di sicurezza; per prevenire gli incidenti è necessario passare in rassegna tutti gli alert di sicurezza. Più sono i dati, più l'analisi richiede tempo e denaro. E laddove il tempo è fondamentale, l'analisi diventa inefficace. Questo significa che troppi dati di sicurezza sono controproducenti.

Considerata la quantità e la varietà di tattiche di attacco, oggi è indispensabile dotarsi di soluzioni di machine learning e threat research che diano la possibilità di filtrare i risultati e sottoporre all'attenzione degli analisti solo quelli davvero importanti.

Policy e configurazioni errate

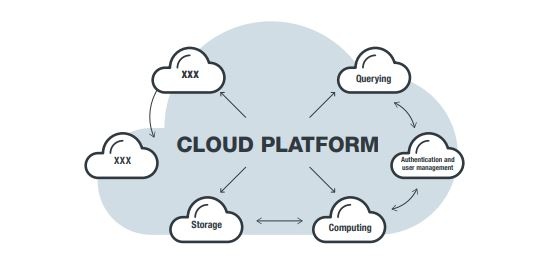

Gli ambienti cloud-native odierni sono composti da una varietà di strumenti che provengono da numerosi provider, rendendo difficile centralizzare le security policy e applicarle in modo coerente. Le aziende dovrebbero unificare e automatizzare set di regole, policy, avvisi e tattiche di rimedio.

Argomento legato alle policy è quello degli errori di configurazione. Basta una risorsa non configurata correttamente per mettere a rischio l'intero sistema ed esporlo a un potenziale attacco o a una fuga di dati. L'errore più diffuso è l'uso di password predefinite per l'accesso alla console di gestione o la mancata impostazione di una password.

La lentezza

Chiudiamo questa breve carrellata di consigli con un doveroso accenno sulla velocità degli interventi di security. Fra i vantaggi del cloud computing spiccano flessibilità, agilità e velocità. La compliance e la sicurezza devono necessariamente tenere il passo con pipeline CI/CD ad alta velocità, workload transitori e la natura altamente elastica dell'infrastruttura del cloud pubblico.

Mettere la sicurezza al di sopra dell'efficienza e della velocità è un errore parimenti al fare l'esatto opposto. Quello che occorre, invece, è implementare e automatizzare la sicurezza all'inizio della software supply chain con il ben noto modello secure-by-design.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici