Cyberspionaggio: una falla dà accesso a una scia di multinazionali

Gli attaccanti sfruttano una webshell in combinazione con una backdoor per mantenere la persistenza nelle reti target ed esfiltrare informazioni.

Un non meglio definito gruppo APT ha sfruttato delle vulnerabilità in una soluzione di gestione delle password self-service e single sign-on per attaccare almeno nove multinazionali statunitensi operative nei settori della tecnologia, difesa, sanità, energia ed istruzione. Gli attacchi si sono verificati a partire da settembre, e il 16 dello stesso mese l'allarme era ormai tale da spingere la Cybersecurity and Infrastructure Security Agency (CISA) a pubblicare un alert.

Gli esperti di Unit42 hanno analizzato gli attacchi. La falla riguarda ManageEngine ADSelfService Plus e, con il corretto exploit, consente l'ingresso nelle infrastrutture target. A quel punto gli attaccanti sfruttano diverse tecniche e tattiche per mantenere la persistenza negli ambienti delle vittime. In uno degli attacchi analizzati, i threat actor hanno sfruttato un'infrastruttura affittata negli Stati Uniti per scansionare centinaia di organizzazioni vulnerabili su Internet.

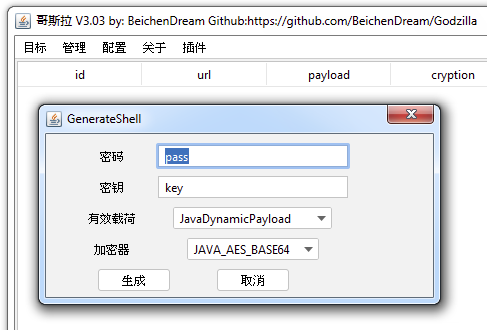

Una costante di quasi tutti gli attacchi è l'impiego, dopo l'ingresso nella rete della vittima, di un payload che installa una webshell Godzilla. In rari casi è stata successivamente impiegata una nuova backdoor chiamata NGLite. Sfruttando uno di questi due elementi gli attaccanti hanno potuto eseguire comandi da remoto e spostarsi lateralmente verso altri sistemi in rete, esfiltrando i file di interesse.

Valori webshell predefiniti di Godzilla

Valori webshell predefiniti di Godzilla

Nei casi in cui è stato attaccano anche un controller di dominio, è stato installato un nuovo strumento per il furto di credenziali, battezzato KdcSponge.

Gli strumenti del mestiere

Sia Godzilla che NGLite sono stati sviluppati con istruzioni cinesi e sono pubblicamente disponibili per il download su GitHub. Gli analisti di Unit42 reputano che gli attaccanti abbiano utilizzato questi strumenti in come ridondanza per mantenere l'accesso alle reti di elevato interesse.

Nel dettaglio, Godzilla è una webshell ricca di funzionalità che analizza le richieste HTTP POST in entrata, decifra i dati con una secret key, esegue il contenuto decifrato per eseguire funzionalità aggiuntive e restituisce il risultato tramite una risposta HTTP. Questo permette agli attaccanti di mantenere il codice, che potrebbe essere segnalato come dannoso fuori dal sistema di destinazione, fino a quando non sono pronti a eseguirlo dinamicamente.

NGLite è indicato dal suo autore come un "programma anonimo di controllo remoto multipiattaforma basato su tecnologia blockchain". Sfrutta l'infrastruttura New Kind of Network (NKN) per le sue comunicazioni di comando e controllo (C2), cosa che teoricamente si traduce in anonimato per i propri utenti.

I ricercatori fanno notare che NKN è un servizio di rete legittimo che utilizza la tecnologia blockchain per supportare una rete decentralizzata di peer. L'uso di NKN come canale C2 è molto raro: finora sono stati osservati solo 13 esemplari, di cui nove campioni NGLite e quattro relativi a una utility open-source legittima chiamata Surge, che utilizza NKN per la condivisione di file.

Quanto a KdcSponge, è un nuovo strumento per il furto di credenziali che viene distribuito verso i controller di dominio per rubare i dati. KdcSponge si inietta nel processo Local Security Authority Subsystem Service (LSASS) e aggancia funzioni specifiche per raccogliere nomi utente e password da account che cercano di autenticarsi al dominio tramite Kerberos. Il codice pericoloso scrive le credenziali rubate in un file, ma si affida ad altre funzionalità per l'esfiltrazione.

Come detto, l'attribuzione è ancora in corso. Tuttavia ci sono alcune correlazioni tra le tattiche e gli strumenti utilizzati nei casi descritti sopra e i lavori precedenti dei gruppi TG-3390, Emissary Panda e APT27. Per maggiori informazioni rimandiamo al blog ufficiale.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici