I trend del cyber crime secondo Fastweb

Aumento degli attacchi contro gli endpoint, impennata dei malware e dei ransomware: i dati raccolti SOC di Fastweb sulla cyber security nella prima metà del 2021.

In occasione della presentazione del Rapporto Clusit è intervenuto Marco Raimondi, Marketing Manager di Fastweb. L'azienda partecipa tradizionalmente al rapporto fornendo i dati relativi agli eventi più rilevanti elaborati dal suo SOC interno. Tali dati hanno un'importanza rilevante in quanto collezionati da un'infrastruttura di rete che include oltre 6,5 milioni di indirizzi IP pubblici, a ciascuno dei quali sono connessi centinaia di dispositivi.

Nel periodo fra gennaio e giugno 2021 Fastweb ha registrato oltre 36 milioni di eventi di sicurezza. La buona notizia è che il numero totale di attacchi cyber è in calo del 16% rispetto alla rilevazione dello stesso periodo del 2020. Come ha spiegato Raimondi, questo crollo è dovuto alla maggiore attenzione che si è posta sulla sicurezza informatica e alla conseguente adozione di strumenti efficaci di mitigazione. Da qui segue anche l'altro dato positivo: è calato del 18% il numero dei server privi di protezione e collegati in rete.

In altre parole, gli strumenti di detection e response di ultima generazione dimostrano una buona efficacia difensiva e investire in queste soluzioni apporta i benefici auspicati.

Tuttavia gli attacchi non sono calati, anzi. La dissoluzione dei perimetri aziendali e lo spostamento del lavoro negli ambienti domestici ha fatto sì che i PC infetti siano aumentati del 50%. Come ormai risaputo, l'obiettivo del cybercrime è il singolo dipendente.

Malware e botnet

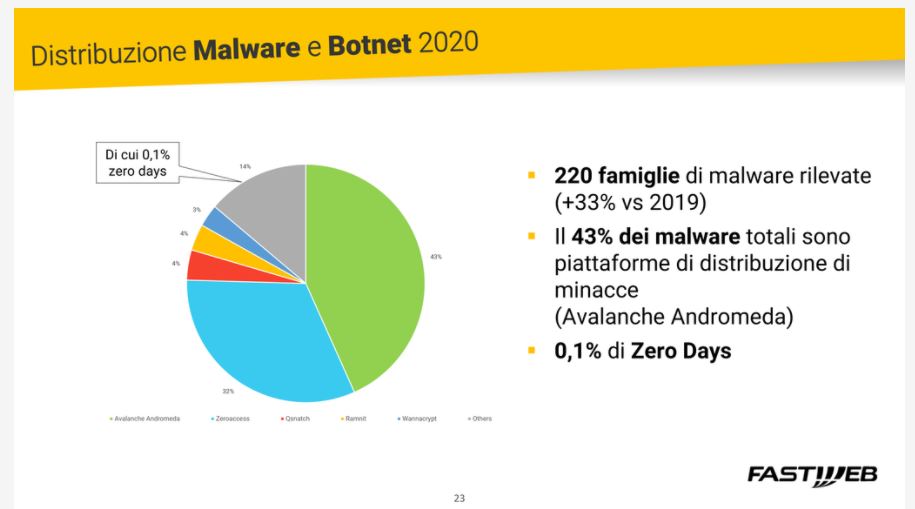

Nel periodo in esame Fastweb ha conteggiato 220 famiglie di malware, il 33 percento in più della prima metà del 2019. Nel 43% dei casi si trattava di piattaforme di distribuzione di minacce informatica. L'accento in particolare è andato su Andromeda e Zeroaccess. Sono le due botnet maggiori. Andromeda funge anche da marketplace con un'architettura modulare che permette in maniera flessibile di veicolare software malevolo. Zeroaccess è un rootkit che dirotta verso pagine da cui si scaricano malware e altro.

È indicativo il dato sulla dislocazione geografica dei centri di comando e controllo. La maggior parte risiede negli USA, sono diminuiti quelli in Asia e crescono di pochissimo quelli in Europa. Da notare che spesso i C&C sono host usati come macchine ponte per eludere la sorgente originaria.

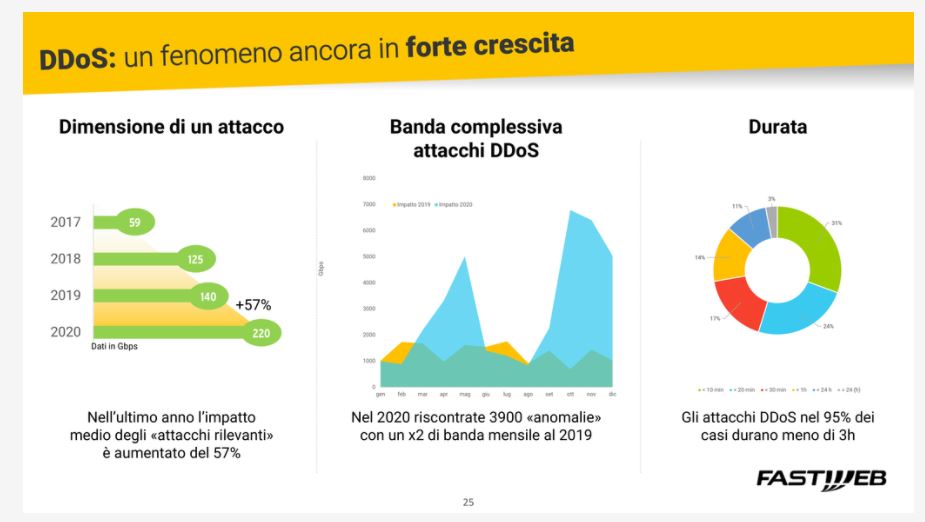

Chiude il focus sugli attacchi DDoS. In linea generale sono in forte crescita: nell'ultimo anno l'impatto medio degli attacchi rilevanti è salito del 57%. L'impatto medio è stato compreso fra 118 e 140 GB, e la durata è stata molto breve (3 ore in media). Quest'ultimo dato indica che chinon ha provedduto ptima a dotarsi di una protezione dagli attacchi DDoS, di certo non riuscirà a questi eventi quand'è sotto attacco, perché i tempi sono talmente stretti da non consentirlo.

Non potevano mancare un accenno su Proxy Logon, la vulnerabilità di Microsoft Exchange che ha tenuto banco a inizio anno e causato la compromissione di centinaia di server, e sull'impennata degli attacchi ransomware, quantificati da Fastweb in un +350%.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici