Emotet è tornato?

Un incidente informatico nel fine settimana ha riacceso i riflettori su Emotet. Ecco che cosa ne pensano gli esperti.

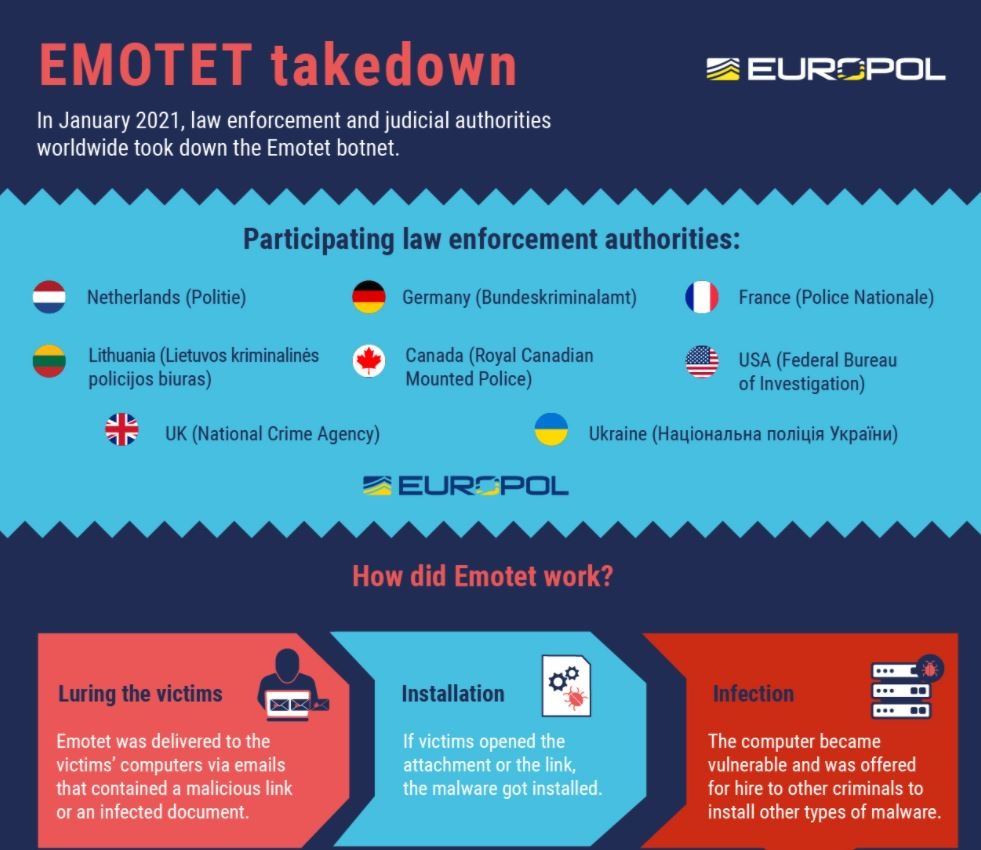

Nonostante Emotet sia stato smantellato in un'operazione coordinata da Europol ed Eurojust, e successivamente rimosso da tutti i computer infetti, la paura ha tornato a serpeggiare. Pochi giorni fa si è sparsa a macchia d'olio la notizia che il malware TrickBot ha iniziato a scaricare un loader Emotet su dispositivi infetti. La domanda che tutti si sono posti è: Emotet è tornato?

Un sito che riepiloga l'episodio scatenante narra che il 14 novembre è stato rilevato il tentativo di scaricare una DLL da parte di Trickbot. Fin qui nulla di straordinario, se non fosse per il fatto che l'esecuzione di tale DLL all'interno di una sandbox ha dato come responso "Emotet". Leggendo quel nome a molti sono tremati i polsi. In realtà gli esperti di Sophos spiegano all'accaduto senza far risorgere Emotet dalle sue ceneri.

Il fatto è che "Emotet" è un termine generico usato per fare riferimento sia alla famiglia di malware "command and control" sia al gruppo che ne fa uso. I malware di questo tipo sono comuni: sfruttano agent generici che, una volta infiltrati in un sistema target, contattano un server remoto C2 per comunicare la propria presenza e ricevere istruzioni sul da farsi.

Sono conosciuti anche come zombie o bot, e l'insieme dei server di comando e controllo sono le famose botnet. Emotet non era un semplice bot, perché il gruppo che lo gestiva governava la propria botnet come una complessa e articolata rete di distribuzione per contenuti criminali.

Gli attacchi di Emotet si sviluppavano in almeno tre fasi. Nella prima il malware agiva come una testa di ponte per infiltrarsi in rete, nella seconda scaricava Trickbot o altri malware finalizzati all'ispezione delle reti, quindi sganciava ransomware che bloccavano le attività nevralgiche della rete target.

Le Forze dell'ordine hanno smantellato l'ecosistema Emotet. Quello avvistato il 14 novembre è un malware. Non è dato sapere se si tratti di vecchio codice o di una variante riscritta, quello che è certo è che il vecchio malware raramente muore. Una volta che una tecnica è nota al cybercrime e funziona, è probabile che qualcuno la copi, la riutilizzi o la rianimi. Questo non significa che Emotet è tornato, ma che il codice di cui faceva uso il gruppo Emotet è ancora in circolazione.

L'episodio che ha scatenato il panico fa capire che quando si lavora alla protezione informatica non bisogna concentrarsi su singole famiglie di malware o tipi di malware. Il metodo di funzionamento di Emotet è ampiamente copiato nella maggior parte degli attacchi malware in circolazione. Tecniche, tattiche e strumenti di Emotet sono ben noti e ormai radicati nel cyber crime.

In sostanza, quello che è accaduto il 14 novembre è il possibile inizio di una catena di attacchi completamente nuova, che cerca di ricalcare l'operato del gruppo Emotet.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici