Nuovo malware minaccia milioni di router e dispositivi IoT

Il malware BotenaGo sfrutta oltre 30 diverse vulnerabilità di sicurezza per attaccare router e dispositivi IoT.

Si chiama BotenaGo il nuovo malware per dispositivi IoT particolarmente insidioso, perché sfrutta 30 diversi exploit. Scoperto dai ricercatori di sicurezza di AT&T Alien Labs, può indirizzare milioni di router e dispositivi IoT. Al momento le informazioni sono frammentarie perché gli esperti non sono riusciti ad analizzare tutti i componenti usati.

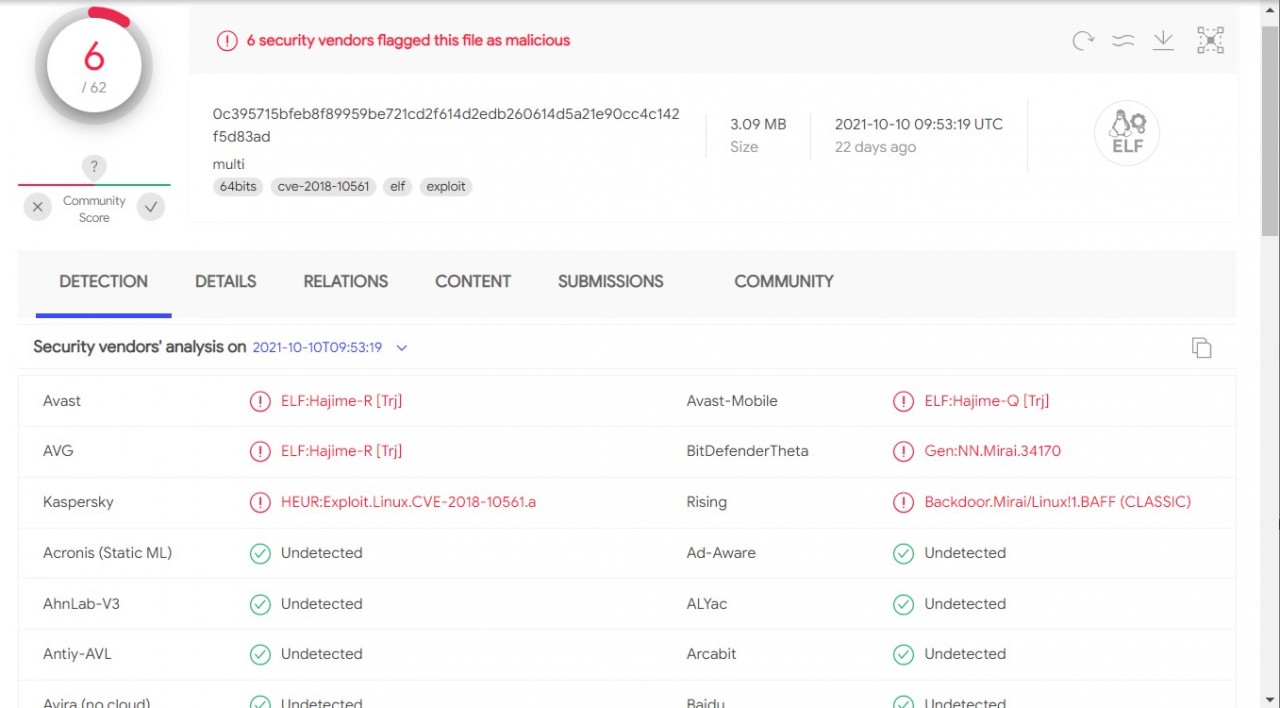

Alcune suite antivirus rilevano questo malware come una variante di Mirai, la nota e temuta botnet IoT che tiene banco ormai da diverso tempo. Tuttavia non è possibile riallacciare BotenaGo a Mirai perché il payload sembra simile, ma è scritto in un linguaggio di programmazione differente, ossia in Go, che negli ultimi anni ha guadagnato popolarità tra gli sviluppatori e fra gli autori di malware.

Quello che è certo è che BotenaGo esegue la scansione di Internet alla ricerca degli obiettivi soggetti alla lunga serie di vulnerabilità sfruttabili con gli exploit di cui fa uso. Analizzando il codice è stato possibile stabilire che l'attaccante dispone di un contatore in tempo reale dei dispositivi compromessi. Su questi ultimi possono eseguire comandi shell ha remoto, e non è escluso che gli attaccanti possano sfruttare i sistemi infetti per introdursi nelle reti a cui sono connessi, se non adeguatamente protette.

La scansione di VirusTotal

La scansione di VirusTotal

I cyber criminali possono anche distribuire payload dannosi, ma non è stato possibile esaminarne il contenuto per scoprirne le finalità. Al momento dell'analisi, infatti, erano stati apparentemente rimossi dai server su cui erano caricati. Sarebbe lecito aspettarsi che tali server funzionassero da centri di comando e controllo, ma i ricercatori non sono riusciti a rintracciare alcuna attività di comunicazione a supporto di questa tesi.

A questo punto gli esperti avanzano tre ipotesi differenti. La prima è che BotenaGo sia un modulo di una suite di malware più ampia che al momento non è attivamente usata negli attacchi. In alternativa, i ricercatori potrebbero essersi imbattuti in una minaccia ancora in fase di sviluppo o in fase beta, che quindi non è usata sul campo. Terza e ultima ipotesi è un effettivo legame non meglio precisato con Mirai, magari per attività mirate che non erano necessarie al momento delle indagini.

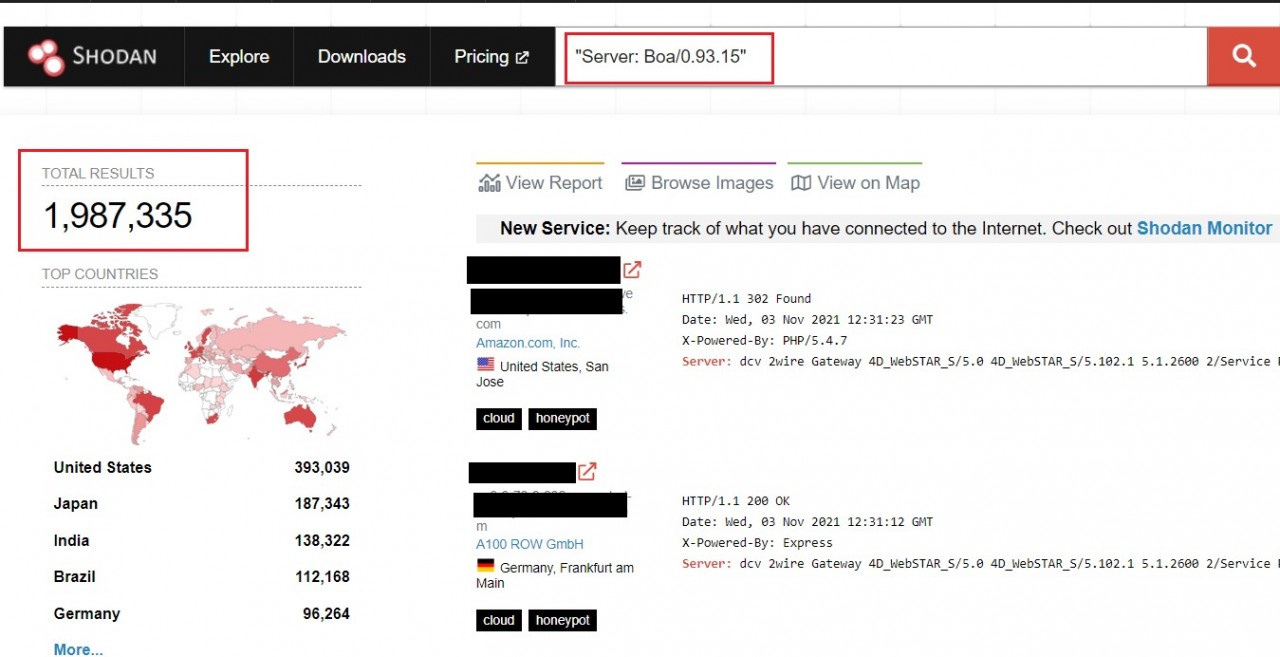

La ricerca dei possibili obiettivi tramite Shodan

La ricerca dei possibili obiettivi tramite Shodan

A prescindere da quale sia l'opzione corretta, resta invariato il fatto che BotenaGo può sfruttare un numero di vulnerabilità talmente elevato da avere il potenziale per minacciare la sicurezza di milioni di dispositivi. A titolo preventivo si può fare poco al momento, se non seguire le best practice per la gestione dei prodotti IoT: installare tutti gli aggiornamenti di sicurezza prima possibile, proteggere i dispositivi mediante firewall e collegarli a una rete isolata rispetto al resto dell'infrastruttura, per evitare che eventuali attacchi possano propagarsi su tutta la rete. Alcune delle vulnerabilità sfruttate e degli IoC sono pubblicati sulla pagina web della ricerca.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici