Vulnerabilità cloud sfruttate in pochi minuti

Un test di Unit42 mette in luce la velocità degli attaccanti nello sfruttare le vulnerabilità dei servizi cloud esposti.

24 ore è il tempo necessario agli attaccanti da remoto per trovare e compromettere servizi esposti. Il tempismo è stato misurato con estrema precisione dai ricercatori della Unit42 di Palo Alto Networks, che hanno creato 320 honeypot appositamente per misurare quanto tempo impiegano gli attaccanti per prendere di mira i servizi cloud esposti. L'esito è che in meno di 24 ore l'80% degli honeypot è stato compromesso.

Gli honeypot sono esche, configurate per apparire all'esterno come server che stanno eseguendo vari software. I criminali informatici eseguono costantemente scansioni di Internet alla ricerca di servizi esposti che potrebbero essere sfruttati per accedere alle reti interne o eseguire altre attività dannose. Quando incappano degli honeypot, è possibile appurare quali software e servizi sono presi di mira.

L'esca di Unit42 consisteva in 320 honeypot che usavano protocolli RDP, SSH (Secure Shell Protocol), SMB (Server Message Block) e servizi di database Postgres. Sono stati attivi fra luglio e agosto 2021 ed erano distribuiti in tutto il mondo, con istanze in Nord America, Asia Pacifico ed Europa.

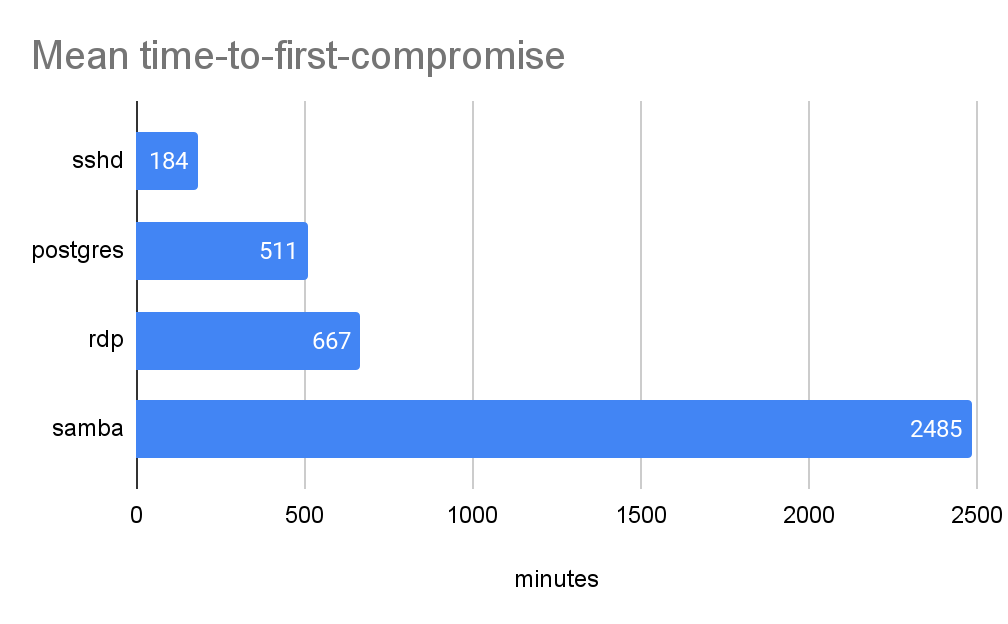

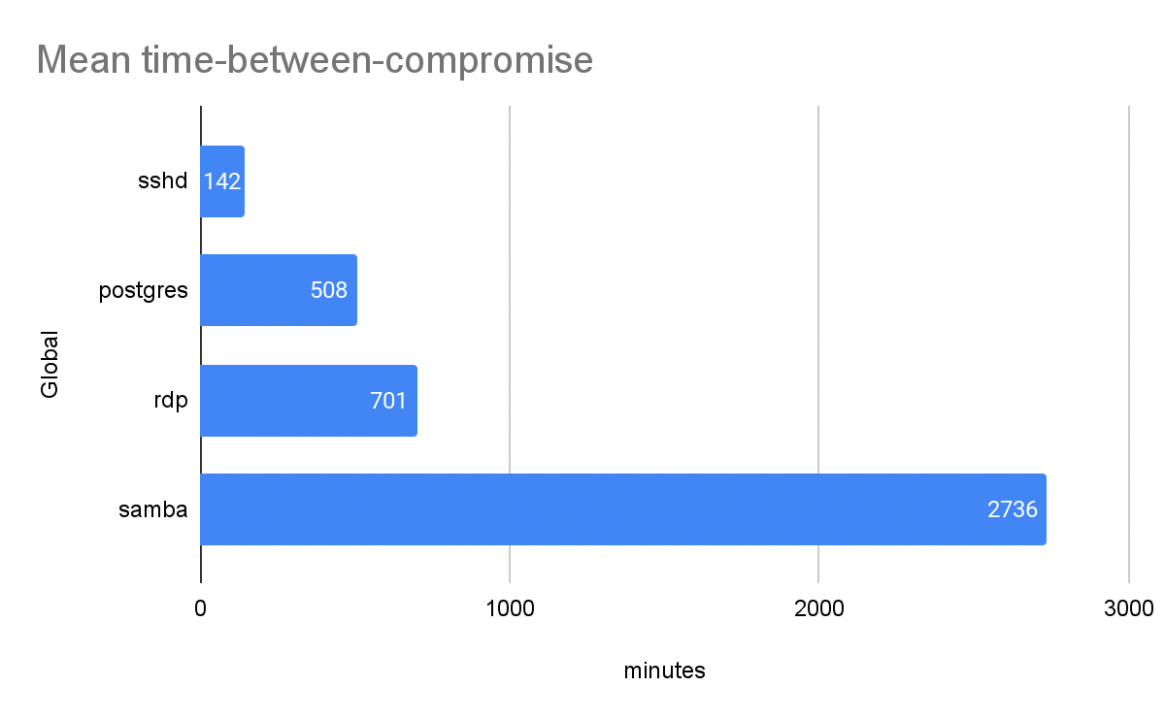

Gli honeypot SSH sono stati quelli più bersagliati dagli attacchi. Per loro il tempo medio per la prima compromissione è stato di tre ore, quello medio tra due attacchi consecutivi è stato di circa due ore. Non è andata meglio per gli honeypot Postgres: un attaccante ha compromesso il 96% degli honeypot attivi in soli 30 secondi.

I dati sono molto preoccupanti perché quando vengono pubblicati degli aggiornamenti sono necessari giorni, se non di più, per distribuirli, mentre agli attaccanti bastano ore per sfruttare i servizi esposti.

Qualcuno starà pensando che basta installare un firewall per arginare il problema. Le prove, tuttavia, non avallano questa tesi. Nella stragrande maggioranza dei casi (85%), gli attaccanti hanno cambiato IP ogni giorno e solo nel 15% dei casi hanno riciclato lo stesso IP negli attacchi successivi. Significa che le regole dei firewall layer 3 sono inefficaci contro la maggior parte degli attacchi.

I ricercatori hanno testato una strada alternativa: bloccare gli IP utilizzando i dati provenienti da progetti di scansione delle reti, che riescono a identificare centinaia di migliaia di IP dannosi ogni giorno. Non è andata molto meglio, perché bloccare oltre 700.000 IP per un sottogruppo di 48 honeypot non ha sortito grandi differenze nel numero di attacchi andati a segno.

L'unica contromisura efficace è utilizzare firewall di nuova generazione (WFA o VM-Series), creare regole di controllo per monitorare tutte le porte aperte e i servizi esposti. E contestualmente creare regole di response per correggere automaticamente le configurazioni errate. Ovviamente è poi fondamentale installare gli aggiornamenti di sicurezza non appena diventano disponibili.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici