Nuovo exploit bypassa la patch per la falla critica di Microsoft MSHTML

Una patch troppo focalizzata ha permesso ai cyber criminali di modificare l’exploit esistente per bypassare la correzione e colpire le vittime.

Una nuova campagna di phishing che distribuisce il malware Formbook sfrutta un nuovo exploit che bypassa la patch con cui Microsoft aveva chiuso una vulnerabilità RCE del componente MSHTML. A scoprirlo sono stati i ricercatori di Sophos Labs Andrew Brandt e Stephen Ormandy.

La falla in questione era monitorata con la sigla CVE-2021-40444 e aveva ricevuto un punteggio CVSS di 8.8 su 10. Era apparsa nel Patch Tuesday di settembre 2021 e riguardava l’esecuzione di codice remoto in MSHTML (noto anche come Trident), ossia il motore di rendering del browser Internet Explorer ormai fuori produzione, ma tuttora impiegato in Office per eseguire il rendering di contenuti Web all'interno di documenti Word, Excel e PowerPoint.

Non appena i dettagli relativi alla falla sono divenuti di pubblico dominio erano iniziati gli attacchi: i cyber criminali usavano allegati Office alle email di phishing con l’obiettivo di distribuire Beacon Cobalt Strike sui sistemi Windows compromessi. A novembre gli esperti di SafeBreach avevano rilevato gli attacchi di un APT iraniano che attaccava vittime di lingua farsi sfruttando la falla per collezionare informazioni sensibili.

Una patch troppo focalizzata

A dicembre invece è andata in scena la campagna intercettata da Sophos Labs. A questo giro i cyber criminali hanno aggirato la protezione della patch mediante la modifica di un exploit Office proof-of-concept disponibile pubblicamente su Github e armandolo per distribuire il malware Formbook.

Secondo i ricercatori il successo di questo attacco può essere ricondotto almeno in parte al fatto che la patch di Microsoft era "troppo focalizzata". Nella versione originale degli exploit, l’allegato malevolo di Office recuperava un payload malware impacchettato in un archivio .CAB, quindi è stata impedita questa operazione.

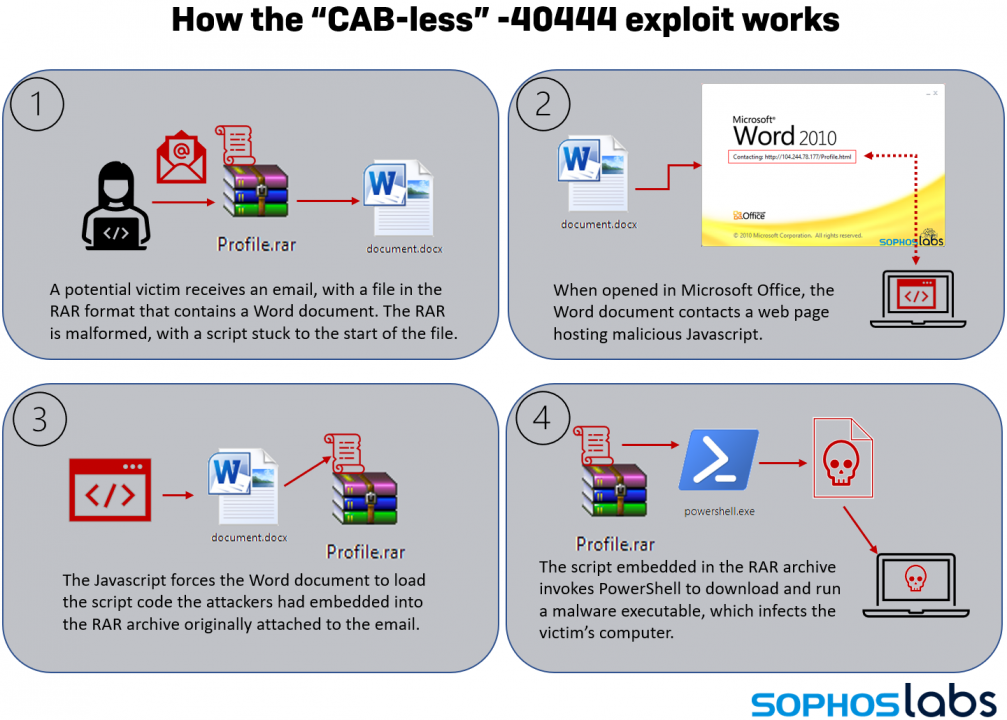

Peccato che gli attaccanti abbiano scoperto che potevano utilizzare una catena di attacco diversa racchiudendo il documento malevolo in un archivio RAR appositamente predisposto. Da qui il nome dell’exploit: CAB-less 40444, ossia exploit per la falla 40444 che non sfrutta gli archivi CAB.

L’attacco di phishing così impostato è durato per 36 ore tra il 24 e il 25 ottobre, durante le quali le potenziali vittime hanno ricevuto email di spam contenenti un file di archivio RAR malevolo. Il file RAR, a sua volta, includeva uno script in Windows Script Host (WSH) e un documento Word che, all'apertura, contattava un server remoto che ospitava il codice JavaScript dannoso.

Quest’ultimo utilizzava il documento Word come canale per avviare lo script WSH ed eseguire un comando PowerShell incorporato nel file RAR per recuperare il payload del malware Formbook da un sito Web controllato dagli attaccanti.

Anche i criminali sbagliano

Qualcuno si starà chiedendo come mai un’idea all’apparenza geniale sia stata sfruttata solo per 36 ore. I ricercatori di Sophos Labs spiegano che l’implementazione aveva un difetto: i file di archivio RAR modificati non funzionavano con le vecchie precedenti di WinRAR. È un rarissimo caso in cui l’uso di applicazioni obsolete e non più supportate ha giocato a favore delle vittime: "inaspettatamente – scrivono i ricercatori - gli utenti della versione più vecchia e obsoleta di WinRAR erano meglio protetti rispetto agli utenti dell'ultima versione".

Comunque la questione non si può considerare chiusa. La riprogrammazione dell’exploit potrebbe essere già in corso. La difesa più efficace da questo tipo di attacchi è la formazione di tutti i dipendenti e collaborazione nella gestione delle potenziali minacce che arrivano via email.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici