Attacchi wireless ai sistemi industriali

Uno studio di Trend Micro documenta la vulnerabilità dei sistemi di telecontrollo wireless a radiofrequenza

I pericoli per le reti industriali vengono di solito dall'integrazione tra i mondi IT e OT. Ci sono però anche forme di attacco più banali e altrettanto pericolose. Secondo Trend Micro, ad esempio, sono vulnerabili anche le unità di telecontrollo wireless a radiofrequenza, o remote controller.

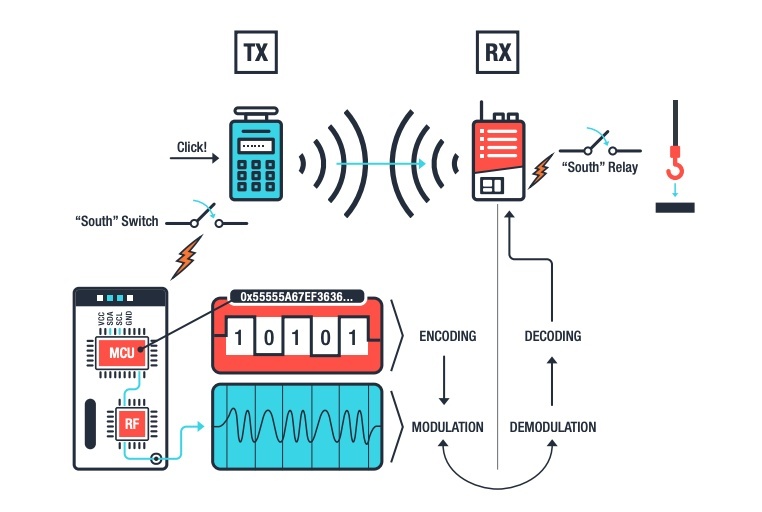

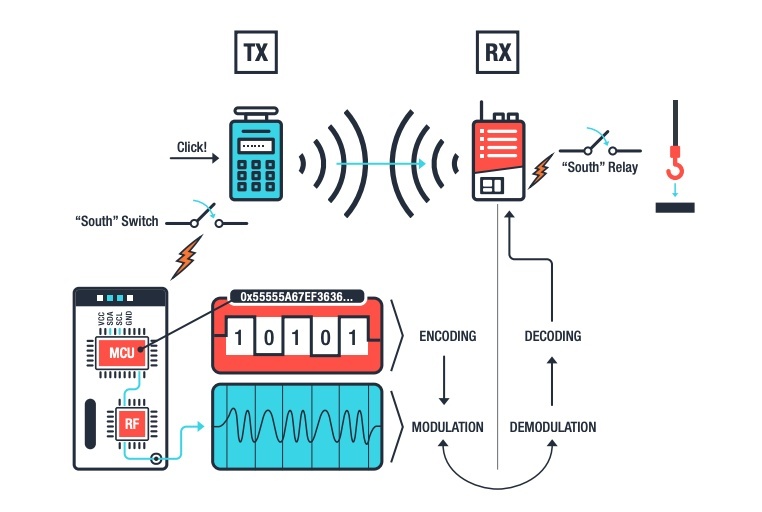

Si tratta di telecomandi "rugged" che permettono di controllare da remoto il funzionamento di macchinari di vario genere. Dalle scavatrici negli impianti minerari alle gru nei cantieri edili. Sono composti da due unità: un trasmettitore, usato dall'operatore, e un ricevitore, collegato ai comandi del macchinario.

Secondo Trend Micro, i criminali possono identificare in dettaglio la codifica dei comandi dei controller in segnali radio. Nessun controller adotta forme particolari di protezione delle trasmissioni wireless, come ad esempio la cifratura. Quindi è possibile intercettarle e portare vari tipi di attacchi. Trend Micro ne ha identificati quattro.

Nel replay attack un attaccante decodifica tutte le sequenze RF corrispondenti alle possibili azioni del macchinario. Poi le usa a piacimento, simulando di essere il controller lecito. Negli attacchi command injection si intercettano con un PC i comandi dell'unità trasmittente nel momento in cui sono emessi. Poi li si modifica secondo i propri scopi e li passa all'unità ricevente.

Negli attacchi e-stop abuse l'attaccante simula la pressione del pulsante di emergenza che blocca del tutto il macchinario, disturbandone il funzionamento. Infine, il malicious re-pairing "clona" una unità trasmittente lecita e la collega alla ricevente, prendendo di fatto il controllo del suo macchinario.

Anche per i remote controller conta poi l'integrazione tra IT e OT. Molti telecomandi wireless industriali infatti possono connettersi a reti CANopen, Profibus o Modbus. Acquisendo così lo stesso rischio di essere violati dall'esterno che ha un qualsiasi dispositivo industriale connesso.

Si tratta di telecomandi "rugged" che permettono di controllare da remoto il funzionamento di macchinari di vario genere. Dalle scavatrici negli impianti minerari alle gru nei cantieri edili. Sono composti da due unità: un trasmettitore, usato dall'operatore, e un ricevitore, collegato ai comandi del macchinario.

Secondo Trend Micro, i criminali possono identificare in dettaglio la codifica dei comandi dei controller in segnali radio. Nessun controller adotta forme particolari di protezione delle trasmissioni wireless, come ad esempio la cifratura. Quindi è possibile intercettarle e portare vari tipi di attacchi. Trend Micro ne ha identificati quattro.

Nel replay attack un attaccante decodifica tutte le sequenze RF corrispondenti alle possibili azioni del macchinario. Poi le usa a piacimento, simulando di essere il controller lecito. Negli attacchi command injection si intercettano con un PC i comandi dell'unità trasmittente nel momento in cui sono emessi. Poi li si modifica secondo i propri scopi e li passa all'unità ricevente.

Negli attacchi e-stop abuse l'attaccante simula la pressione del pulsante di emergenza che blocca del tutto il macchinario, disturbandone il funzionamento. Infine, il malicious re-pairing "clona" una unità trasmittente lecita e la collega alla ricevente, prendendo di fatto il controllo del suo macchinario.

Anche per i remote controller conta poi l'integrazione tra IT e OT. Molti telecomandi wireless industriali infatti possono connettersi a reti CANopen, Profibus o Modbus. Acquisendo così lo stesso rischio di essere violati dall'esterno che ha un qualsiasi dispositivo industriale connesso.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX