Malware ZLoader torna in auge per colpa di una vecchia falla

Una vulnerabilità nella verifica della firma digitale di Microsoft mette a rischio gli utenti esponendoli a un nuovo attacco del malware ZLoader.

Il malware bancario ZLoader torna a fare paura. Dal 2 gennaio è protagonista di una campagna ancora in corso, che ha già permesso di rubare dati e credenziali di oltre 2.000 vittime in 111 Paesi. Sfruttando un software legittimo di gestione remota e il metodo di verifica della firma digitale di Microsoft, inietta il suo payload in una DLL di sistema firmata, eludendo i programmi di sicurezza.

ZLoader (noto anche come Zeus Sphinx o Terdot) è una vecchia conoscenza. È in circolazione dal 2015, quando fu usato per una serie di attacchi ai danni delle banche statunitensi. Poi è sostanzialmente scomparso dalla scena criminale, al netto di una manciata di campagne minori. È tornato in auge nel 2020 come protagonista di campagne di phishing a tema COVID -19 e ora è attivo con una nuova campagna su cui si sono concentrati i ricercatori di Check Point Research.

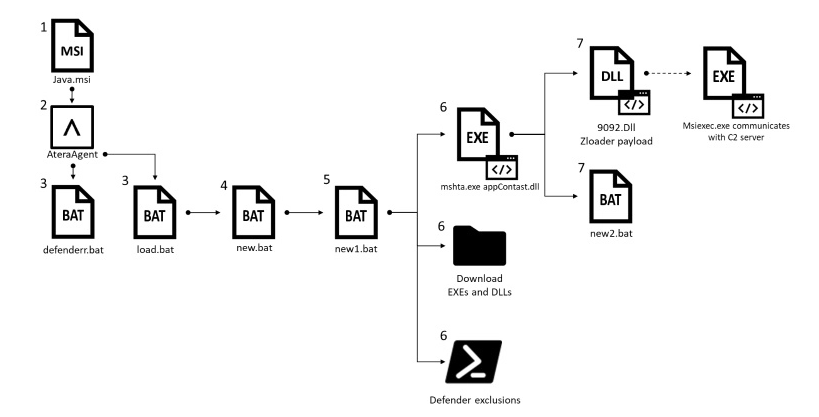

La catena di attacco inizia con lo sfruttamento del software Remote Monitoring and Management (RMM) Atera per ottenere l'accesso iniziale al sistema target. Gli attaccanti hanno creato una versione modificata della versione di prova gratuita di 30 giorni del programma, che ne ricalca il comportamento legittimo: deposita un agent sull’endpoint di destinazione e assegna all'endpoint un account specifico utilizzando un file .msi univoco che include l'indirizzo email del proprietario. In questo caso però è preimpostato l’indirizzo email temporaneo Antik.Corp@mailto.plus.

Una volta depositato l'agent sull’endpoint, l'attaccante ha pieno accesso al sistema ed è in grado di caricare / scaricare file, eseguire script, eccetera. A questo punto i cyber criminali caricano ed eseguono due file .bat utilizzando la funzione "Esegui script" del programma. Servono per verificare i privilegi di amministratore e attivarli, in modo da poter disabilitare Windows Defender e altri strumenti di detection ed eseguire programmi con privilegi elevati.

Da notare che non è il primo esempio di sfruttamento di Atera: anche il gruppo ransomware Conti ha sfruttato questo RMM in passato per ottenere persistenza e accesso remoto.

Una vecchia vulnerabilità

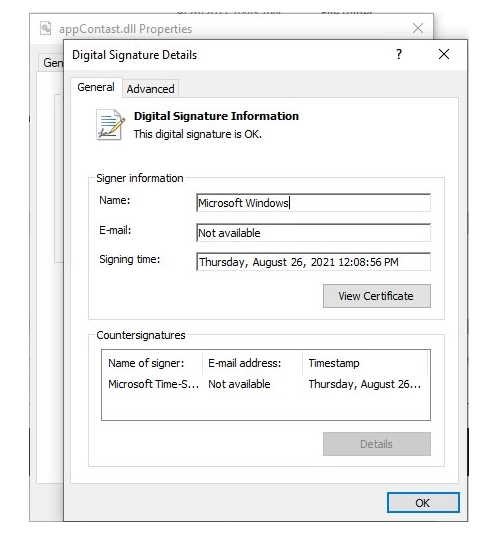

Il passaggio successivo della attack chain è l’esecuzione di un eseguibile con il file appContast.dll come parametro. I ricercatori hanno scoperto che la DLL in questione è firmata da Microsoft con una firma valida, ma è stata modificata rispetto all’originale aggiungendo uno script che esegue il payload principale di Zloader.

La tecnica funziona proprio grazie alla DLL autenticata da Microsoft: com’è stato possibile sfruttarla? I ricercatori hanno scoperto che gli attaccanti hanno sfruttato vulnerabilità scoperte e risolte nel 2013, monitorate con le sigle CVE-2020-1599, CVE-2013-3900 e CVE-2012-0151.

Nell'advisory pubblicato da Microsoft a suo tempo era spiegato che si trattava di vulnerabilità RCE legate al modo in cui la funzione WinVerifyTrust gestisce la verifica della firma Authenticode di Windows per i file portable executable (PE). “Un attaccante anonimo potrebbe sfruttare la vulnerabilità modificando un file eseguibile firmato già esistente aggiungendo codice dannoso senza invalidare la firma". Sfruttando tale falla -metteva in guardia Microsoft – si poteva “assumere il controllo completo di un sistema".

È esattamente quello che è successo: il file appContast.dll ha una firma valida nonostante siano stati modificati il checksum del file e due posizioni che corrispondono alla dimensione della firma. Se la correzione esisteva ed era efficace, perché oggi riemerge questo problema? Perché l'impatto della correzione era considerato elevato, quindi nel luglio 2014 è stata disabilitata per impostazione predefinita, lasciando il campo libero agli autori di malware.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici