Dark Herring ha truffato 105 milioni di utenti Android per due anni

Tecniche di offuscamento del codice e di bypass degli antivirus, lo sfruttamento di 470 app del Play Store e del DCB ha permesso ai cyber criminali di protrarre la truffa per anni.

Si chiama Dark Herring la truffa per Android che ha sfruttato 470 app presenti nel Play Store, ha frodato 105 milioni di utenti in 70 Paesi per due anni, causando perdite per centinaia di milioni di dollari tramite abbonamenti illegali a servizi premium. I malcapitati si abbonavano a loro insaputa a servizi premium che addebitavano 15 dollari al mese tramite DCB (Direct Carrier Billing). Tale cifra finiva direttamente nelle casse dei cyber criminali.

DCB è un'opzione di pagamento che consente agli utenti di acquistare contenuti digitali dal Play Store, addebitandoli direttamente sul conto telefonico, oppure sottraendone il costo dal credito residuo della scheda ricarciabile. È per questo motivo che molti gli utenti si sono resi conto della frode con diversi mesi di ritardo.

Una truffa ben congegnata

Le truffe sono iniziate a marzo 2020, ma come spiegano i ricercatori di Zimperium che hanno scoperto il problema, Dark Herring aveva diverse armi a suo favore. Poteva bypassare il rilevamento degli antivirus, impiegava tecniche avanzate di offuscamento del codice, sfruttava un elevato numero di app e proxy come URL. Sono tutte tecniche note e rodate, ma sono passate sotto traccia perché raramente vengono applicate tutte simultaneamente.

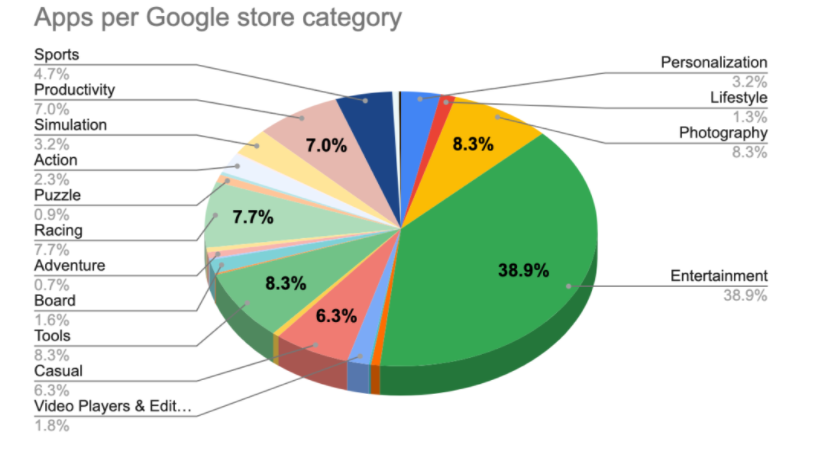

La ripartizione delle 470 app coinvolte

La ripartizione delle 470 app coinvolte

Un’altra peculiarità consisteva nell’impiego di un'infrastruttura sofisticata, che agiva da centro di controllo univoco per tutte le comunicazioni provenienti da tutti gli utenti delle 470 app, benché queste fossero gestite separatamente sulla base di un identificatore univoco. Dato che l’app non conteneva codice dannoso, a insospettire i ricercatori è stata una stringa crittografata che puntava a un URL ospitato su CloudFront di Amazon.

Inoltre, la risposta del server conteneva collegamenti a file JavaScript ospitati su istanze AWS, che venivano scaricati sui dispositivi infetti. Erano proprio questi script a preparare l'app a configurarsi, generare gli identificatori univoci per ciascuna vittima, recuperare i dettagli della lingua e del Paese della vittima e identificare la piattaforma DCB applicabile in ciascun caso.

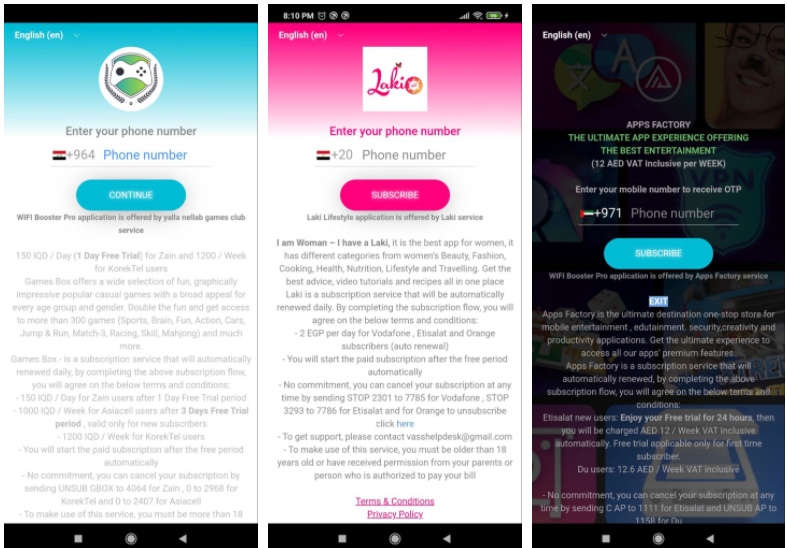

La richiesta del numero di telefono

La richiesta del numero di telefono

L’unico passaggio sospetto in cui era richiesta l’interazione della vittima era una pagina WebView personalizzata che richiedeva di inserire il proprio numero di telefono. Si presume che fosse necessario per ricevere un codice OTP temporaneo da inserire nell’app per attivare l'account.

A parte gli elementi tecnici, a sancire il successo dell’operazione è stato lo sfruttamento di un numero tanto elevato di applicazioni, che ha permesso di truffare utenti di età, nazionalità e con interessi differenti. L’unico denominatore comune delle app era il loro inserimento nella categoria Intrattenimento di Google Play, che tuttavia non può essere considerata caratterizzante, visto che è la più ampia e popolare dello store.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici