Log4Shell: a gennaio rilevate oltre 30.000 scansioni

L’allarme per la vulnerabilità Log4Shell non è rientrato. Nelle prime tre settimane di gennaio continuano i tentativi di sfruttamento.

Chi avesse pensato di essersi ormai lasciato alle spalle l’emergenza Log4Shell si è sbagliato di grosso. Nonostante la Fondazione Apache abbia rilasciato più di una patch, questa vulnerabilità continua a rappresentare una grossa minaccia sia per gli utenti privati sia per le aziende.

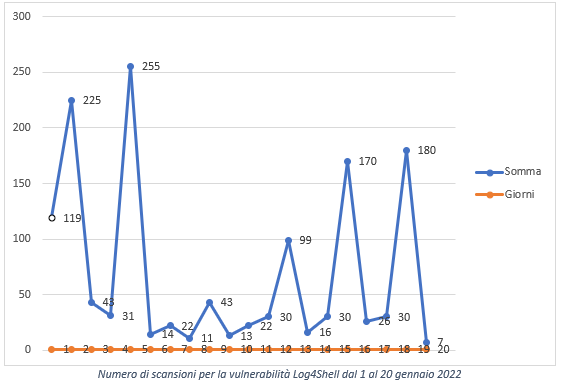

Il fatto che dopo l’ondata iniziale di notizie la questione sia diventata di secondo piano per la stampa non significa infatti che i tentativi di sfruttamento della falla da parte dei cyber criminali si siano attenuati. A ricordarlo è Kaspersky, che ha analizzato i log dei suoi prodotti di cybersecurity durante le prime tre settimane di gennaio 2022. I dati rivelano che sono stati rilevati e bloccati 30.562 tentativi di attacco che cercavano di sfruttare la vulnerabilità Log4Shell. Circa il 40% di questi tentativi è stato rilevato fra l’1 e il 5 di gennaio.

L’azienda russa aggiunge che a far data dalla prima segnalazione di Log4Shell, il 9 dicembre 2021, i sistemi Kaspersky hanno rilevato e contrastato 154.098 tentativi di scansione e attacco dei dispositivi. La maggior parte dei sistemi attaccati si trovava in Russia (13%), Brasile (8,97%) e USA (7,36%). In Italia la percentuale di sistemi presi di mira è del 2,93%.

Questi dati ovviamente non danno una visione d’insieme del problema, perché sono relativi solo ai sistemi protetti con soluzioni Kaspersky. Al 20 dicembre le soluzioni di Check Point avevano bloccato oltre 4.300.000 tentativi di exploit, andrebbero sommati quelli di tutte le altre aziende di sicurezza informatica.

La situazione in ogni caso è in lento miglioramento. Evgeny Lopatin, security expert di Kaspersky, fa notare infatti che “ci sono state molte meno scansioni e tentativi di attacco sfruttando Log4Shell rispetto alle prime settimane”. Tuttavia non è il momento di abbassare la guardia, perché la telemetria Kaspersky evidenzia che i criminali informatici continuano a svolgere attività di scansione di massa e tentano di sfruttare il codice.

L’aspetto più critico è che, come evidenziato a suo tempo, i gruppi che tentano di approfittare della falla sono molti e variegati: si va dagli APT ai criminali motivati economicamente, e i sistemi esposti sono ad altissimo rischio perché la vulnerabilità è facile da sfruttare e consente di ottenere il pieno controllo del sistema target.

La linea di difesa

Una difesa efficace si sviluppa su più fronti. Il primo passo da intraprendere è installare la versione più recente della libreria Log4j, scaricandola dalla pagina ufficiale della fondazione Apache. Se si sta utilizzando la libreria all’interno di un prodotto di terze parti, occorrerà monitorare e installare tempestivamente gli aggiornamenti forniti dal software provider.

Il secondo passo è seguire le linee guida del progetto Apache Log4j. Il terzo è predisporre una soluzione di sicurezza che fornisca funzionalità di prevenzione di sfruttamento delle vulnerabilità e gestione delle patch, capaci di controllare anche le azioni sospette sulle applicazioni e di bloccare l'esecuzione di file dannosi. Inoltre, è caldeggiato l’uso di soluzioni capaci di identificare e bloccare gli attacchi nelle prime fasi, ossia prima che gli aggressori possano raggiungere il loro obiettivo finale.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici