Ransomware: un attacco su sette espone dati OT

L'analisi dei dati esfiltrati durante gli attacchi ransomware e pubblicati sul dark web rivela la presenza online di documentazione sensibile relativa ai sistemi OT.

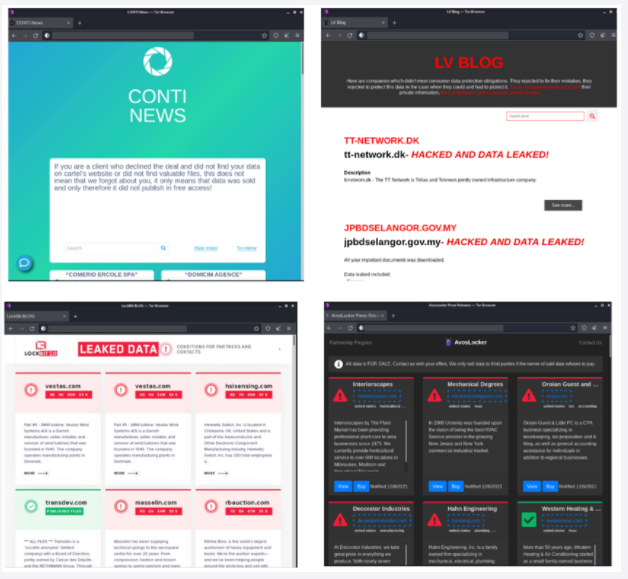

Un attacco ransomware su sette espone dati critici OT. È questa la conclusione a cui sono approdati gli esperti di Mandiant analizzando una selezione semi-casuale di campioni provenienti da industrie che fanno uso di sistemi OT per la produzione. L’idea di condurre un’analisi focalizzata sull’Operational Technology è scaturita dal fatto che nel 2021 la Mandiant Threat Intelligence ha identificato oltre 3.000 leak pubblicati sul dark web dagli operatori di ransomware.

Circa 1.300 provenivano da imprese del settore industriale che utilizzavano sistemi OT, come i servizi energetici e idrici. Da qui l’idea di selezionare e recuperare un paio di centinaia di campioni negli elenchi pubblicati e analizzarne alcuni file a campione. Sono stati selezionati alcuni che contenevano dati tecnici OT sensibili, e passando al setaccio i dati è stata riscontrata una notevole quantità di dati sensibili.

Il materiale includeva credenziali amministrative di un sistema OEM, file relativi a progetti per Siemens TIA Portal PLC e altri strumenti OT provenienti da un’azienda produttrice di treni merci e passeggeri. Ancora, erano pubblicati elenchi di nomi, email e privilegi degli utenti, password sia di dipendenti del settore IT sia di alcuni operatori addetti alla manutenzione degli impianti di un produttore di energia idroelettrica.

Non ultimo, è stata rivenuta la documentazione approfondita della rete e dei processi, inclusi diagrammi, Hazardous Materials Identification System (HMIS), fogli di calcolo e altro, di due imprese operanti nel settore Oil&Gas.

Probabilmente si tratta solo della punta dell’iceberg, dato che l’analisi dei dump condotta da Mandiant era limitata. Come fanno notare gli esperti, un esame più approfondito avrebbe probabilmente scoperto molto più materiale.

Una situazione preoccupante

La pubblicazione di questo materiale è molto preoccupante, anche se il data leak è avvenuto tempo addietro. I ricercatori, infatti, sottolineano che “anche se i dati OT esposti possono risultare relativamente vecchi, la durata media dei sistemi OT varia dai venti ai trent’anni, con il risultato che i data leak subiti costituiscono un pericolo per decenni, molto più a lungo delle informazioni pubblicate a seguito di attacchi a infrastrutture IT”.

Le informazioni sono accessibili con relativa facilità da chi ha confidenza con TOR può collezionare importanti informazioni sull’ambiente industriale, identificare percorsi di minor resistenza per orchestrare cyber attacchi efficaci e metterli in pratica. Inoltre, i dati relativi a processi, progetti, e dipendenti possono fornire a un attaccante un quadro molto preciso sulle abitudini, i piani di sviluppo e le attività dell’azienda.

Oltre a spingere le aziende ad adottare solide politiche di gestione dei dati sia per i dipendenti che per i fornitori, questa ricerca offre anche una chiara indicazione sul da farsi a seguito di un attacco. È infatti importante che le vittime di attacchi ransomware procedano con una valutazione di tutti i dati esfiltrati e che attuino controlli compensativi per abbassare la soglia di rischio e prevenire ulteriori intrusioni.

Fra questi, ad esempio, la modifica di eventuali credenziali trapelate, e degli indirizzi IP esposti per i sistemi critici e i server OT. Mandiant esorta infine a condurre periodicamente esercizi di red teaming per identificare le informazioni esposte o poco protette.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici