Endpoint sotto attacco, attenzione a Excel e al trojan FlawedGrace

Una ricerca di HP Wolf Security mette in guardia su tre campagne che hanno spopolato a fine 2021 e potrebbero avere una coda lunga nel 2022.

Gli endpoint continuano ad essere i destinatari di un elevato numero di attacchi informatici che hanno l’obiettivo ultimo di colpire le aziende. La constatazione è contenuta nel Quarterly Threat Insights Report redatto da HP Wolf Security relativo all’ultimo trimestre del 2021.

Fra i dati più salienti risultano l’impiego di 136 diverse estensioni di file progettati per infettare le aziende, fra cui la più efficace è stata una funzionalità di Excel di cui parliamo diffusamente più avanti. Come facilmente preventivabile, il 77% dei malware rilevati è stato recapitato tramite email, mentre i download web sono stati la causa del restante 13%.

Gli esperti di security hanno anche isolato alcune importanti campagne mirate. Una utilizzava file PowerPoint Add-In (.ppa) malevoli, che sganciavano nei sistemi infetti il RAT AgentTesla. Si tratta di una minaccia ampiamente usata per lo spionaggio, che è in circolazione dal 2014 e torna a impensierire le aziende a ondate cicliche. Spesso estrae credenziali da browser, email, client FTP e altro.

La seconda è stata una campagna di phishing MirrorBlast progettata per diffondere il trojan FlawedGrace Remote Access. Anche qui parliamo di una vecchia conoscenza, legata al gruppo criminale noto con la sigla TA505. Dopo varie attività, il gruppo era tornato agli onori delle cronache proprio per una campagna particolarmente insidiosa che sfruttava allegati Excel pericolosi.

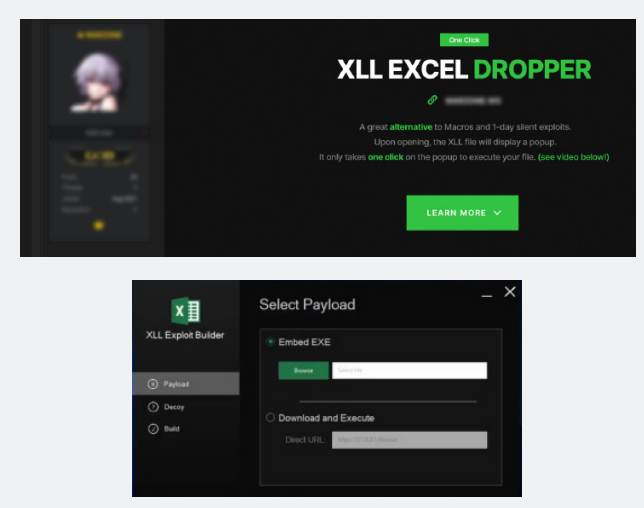

Non stupisce quindi se i ricercatori di HP Wolf Security hanno individuato una serie di attacchi che utilizzavano le funzionalità di Excel per aggirare il rilevamento e ottenere l'accesso alle aziende target. La finalità era duplice: esfiltrare dati da rivendere sul dark web e scatenare remunerativi attacchi ransomware. Più nel dettaglio, la campagna dell’ultimo trimestre 2021 sfruttava i file add-in di Microsoft Excel (.xll) per diffondere malware tramite un clic. Non sono mancate poi altre campagne che utilizzavano tecniche nascoste come il thread hijacking delle email per indurre gli utenti a cliccare. Anche le campagne Emotet ora sfruttano Excel invece di file JavaScript o Word.

Dato che l’ondata potrebbe riproporsi, gli esperti esortano le aziende a configurare i gateway di posta elettronica per bloccare gli allegati .xll in entrata, autorizzare solo gli add-in certificati da partner fidati e disabilitare completamente gli add-in proprietari. Inoltre, la difesa più efficace da questo tipo di campagne è l’adozione della filosofia Zero Trust per restringere l’area accessibile agli attacchi e circoscrivere i danni.

Ultima ma non meno importante insidia è stata ricondotta a un sito web di installazione di Discord contraffatto, che induceva i visitatori a scaricare l'infostealer RedLine e a rubarne le credenziali.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici