Ransomware focalizzati su falle zero day e supply chain

Un nuovo report sul ransomware che copre tutto il 2021 evidenzia la crescita dei gruppi ransomware e la loro capacità sempre maggiore di sfruttare le vulnerabilità prima che vengano pubblicate le patch.

Sono le vulnerabilità zero day la nuova arma dei gruppi ransomware, che riescono ormai ad approfittare delle falle sconosciute in tempi record, finalizzando attacchi estremamente dannosi. Contemporaneamente, i cybercriminali stanno ampliando il proprio raggio di azione e massimizzando la portata degli attacchi prendendo di mira le supply chain. Sono queste, in estrema sintesi, le due conclusioni a cui sono approdati gli esperti di security di Ivanti, Cyber Security Works e Cyware nel Ransomware 2021 Year End Report.

Il report analizza approfonditamente tutti gli aspetti del ransomware, dal modello di business al modus operandi, passando per taget, tattiche, tecniche e finalità. Selezionando solo la parte delle informazioni che può essere di maggiore interesse per chi deve orchestrare una difesa degli asset aziendali, ci concentriamo sui gruppi da cui guardarsi le spalle e sulle debolezze che sfruttano. Per tutti gli altri dettagli invitiamo a scaricare e consultare il report.

Un business in aumento

Nel 2021 sono state conteggiate e identificate 32 nuove famiglie di ransomware. Il totale sono quindi 157 i gruppi attualmente in attività, in aumento del 26% rispetto al 2020. Coveware stima che le aziende vittime abbiamo pagato in media 220.298 dollari di riscatti, per rimediare a una media di 23 giorni di inattività in seguito a un attacco ransomware. Parliamo quindi di un business remunerativo e per questo in forte crescita.

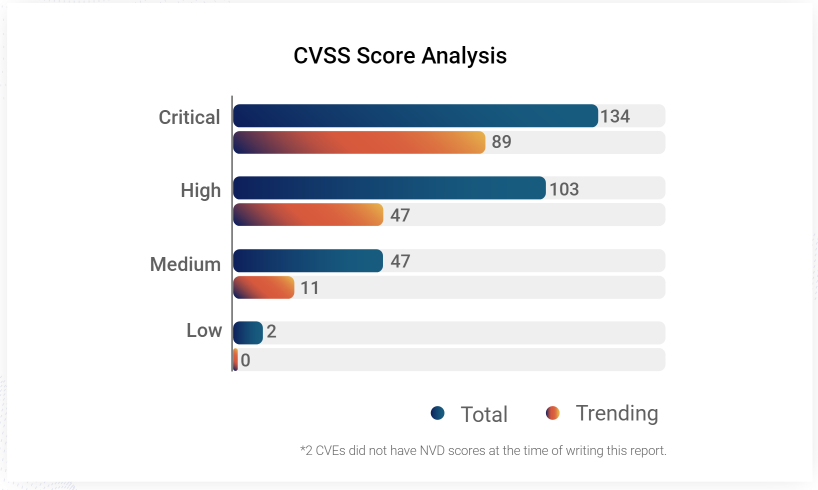

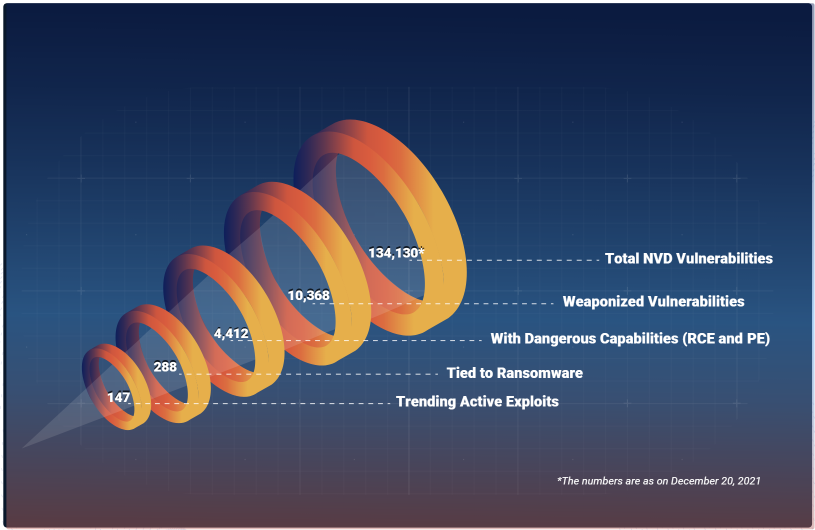

Nella continua e rapida evoluzione che caratterizza il cybercrime, quello che è risultato evidente analizzando quanto accaduto nel 2021 sono gli investimenti criminali per la ricerca e lo sfruttamento tempestivo di falle. Nell’anno appena passato, infatti, i 157 gruppi attivi hanno sfruttato 288 vulnerabilità.

I ricercatori sottolineano che solo nello scorso anno, sono state scoperte 65 nuove vulnerabilità legate al ransomware, rappresentando una crescita del 29% rispetto all'anno precedente. Più di un terzo (37%) di queste erano presenti sul dark web e ripetutamente sfruttate.

Anche il 56% delle 223 vulnerabilità più vecchie, identificate prima del 2021, sono state attivamente sfruttate. È questo il motivo per il quale il patch management è diventato un’attività critica che deve guadagnare una priorità elevata.

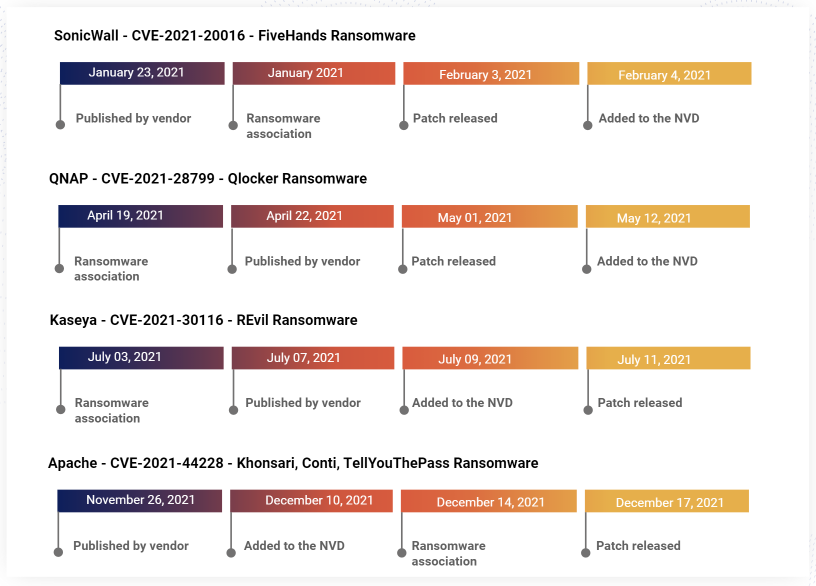

Per ovvi motivi le vulnerabilità preferite dagli attaccanti sono quelle sconosciute, che per definizione sono sprovviste di patch. La cattiva notizia è che riescono agevolmente a trovarle. Secondo il report, si è intensificato il ritmo con cui i cybercriminali rilevano e sfruttano le vulnerabilità zero day anticipando l’inserimento dei CVE nel National Vulnerability Database e il rilascio delle patch.

Alcuni esempi sono chiarificatori sono le falle di QNAP (CVE-2021-28799), Sonic Wall (CVE-2021-20016), Kaseya (CVE-2021-30116), e più recentemente quella di Apache Log4j (CVE-2021-44228). Aziende diverse e prodotti diversi, accomunati dal fatto che tutte le falle sono state sfruttate prima di essere inserite nel National Vulnerability Database (NVD). Da qui l’appello ai vendor, di rendere note le vulnerabilità e rilasciare le patch in base alle priorità.

Dall’azienda alla supply chain

Creare il massimo danno possibile e generare panico nell’utenza sono i due obiettivi perseguiti dai criminali informatici, che vi fanno affidamento per spingere le vittime a pagare. Spostare gli attacchi da una realtà medio-piccola a una grande è stato un passaggio intermedio, adesso gli obiettivi sono le supply chain. Per comprenderne il motivo basti pensare a quanto accaduto con l’attacco di Colonial Pipeline, oltre che con quelli già nominati sopra di Kaseya e Log4j, e il più famoso SolarWinds.

Una singola violazione della supply chain può aprire molteplici strade ai cybercriminali, dirottando intere distribuzioni del sistema attraverso le reti delle vittime. Forse non tutti ricordano che alcuni dei più devastanti attacchi alle supply chain sono stati orchestrati a aprtire dallo sfruttamento di una vulnerabilità, come il caso di Kaseya VSA.

Il passaggio chiave che ha permesso il salto di qualità dall’attacco singolo a quello su larga scala è la costituzione dell’ecosistema criminale. Difficilmente un gruppo solo, con le sole risorse interne, potrebbe gestire un supply chain attack: richiederebbe un dispendio enorme di tempo, denaro e figure specializzate. Tuttavia, negli ultimi anni i cybercriminali hanno iniziato a condividere i propri servizi con terze parti, seguendo il modello delle soluzioni SaaS.

È nato così il ransomware-as-a-service, un modello di business in cui gli sviluppatori di ransomware offrono i loro servizi, varianti, kit o codici ad altri criminali in cambio di una percentuale sui guadagni (ossia sui riscatti incassati). Le soluzioni exploit-as-a-service consentono ai cybercriminali di affittare exploit zero-day dagli sviluppatori, mentre i dropper-as-a-service permettono ai più inesperti di distribuire programmi che, se lanciati, possono eseguire un payload dannoso sul computer della vittima.

Il trojan-as-a-service, invece, chiamato anche malware-as-a-service, consente a chiunque abbia una connessione Internet di ottenere e distribuire un malware personalizzato nel cloud, senza ricorrere a installazioni.

La conclusione è che i cybercriminali stanno diventando sempre più sofisticati, i loro attacchi sempre più efficaci e gli obiettivi sempre più importanti. Per invertire questa tendenza c’è molto lavoro da fare, in primis assegnare alle vulnerabilità una priorità basata sul rischio, automatizzare il patching e accelerare il processo di remediation.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici