Malware e sistemi Linux, l'analisi di VMware

VMware analizza in maniera approfondita minacce, moventi e possibili soluzioni per gli ambienti multi-cloud basati su Linux.

Più volte su questo sito abbiamo trattato il tema dell’incremento dei malware Linux. L’argomento è protagonista di un interessante studio di VMware dal titolo Exposing Malware in Linux-Based Multi-Cloud Environments, che sonda a fondo i motivi e le conseguenze del coinvolgimento di Linux nelle campagne del cybercrime. È un problema ben noto a VMware, dato che la sua piattaforma ESXi (che non è un prodotto Linux, ma condivide con ecco molte delle sue caratteristiche) non è nuova ad essere oggetto di attacchi mirati. Fra gli obiettivi degli attaccanti sono sempre più rilevanti le macchine virtuali e i dispositivi IoT.

Non solo. Negli ultimi cinque anni Linux è diventato il sistema operativo più comune negli ambienti multi-cloud, superando per popolarità persino Microsoft Azure. Oltre il 78 percento dei siti Web più popolari gira su sistemi Linux. Mettere mano sui sistemi vulnerabili basati su Linux può dare accesso sia alle reti aziendali che a quelle governative.

Nonostante questa presa di coscienza, le soluzioni di difesa sono concentrate per lo più sul contrasto alle minacce basate su Windows. Questo - denuncia VMware - espone molti cloud pubblici e privati agli attacchi basati su Linux, nonostante siano sono obiettivi di alto valore, capaci persino di fornire l’accesso a infrastrutture critiche.

L’analisi

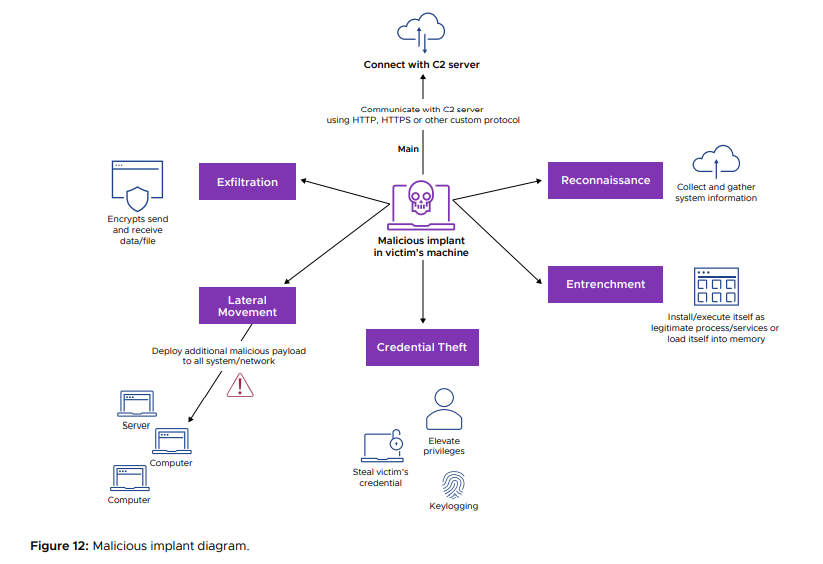

VMware ha messo in campo la sua esperienza con una base di clienti diversificata per offrire uno sguardo completo sulle minacce malware basate su Linux per ambienti multi-cloud. Le principali minacce nella maggior parte degli ambienti multi-cloud sono ransomware, cryptominer e RAT. Sia nel primo che nel secondo caso la tattica più comune utilizzata è l'evasione delle tecniche di difesa, mediante l’adozione di crittografia o offuscamento.

A fare più paura è ovviamente il ransomware che – denota VMware - sta diventando più sofisticato. È recente l’evoluzione ransomware in chiave Linux ed è per lo più finalizzata agli ambienti virtualizzati. Il problema principale è che gli attacchi ransomware contro le implementazioni cloud sono mirati e spesso vanno di pari passo con l'esfiltrazione dei dati e l’applicazione del classico schema di doppia estorsione.

Sul fronte del cryptojacking viene impiegato per lo più XMRig per estrarre la criptovaluta Monero. Il problema in questo caso è lo sfruttamento delle risorse hardware. Secondo la ricerca di VMware l'89% dei cryptominer utilizzava librerie relative a XMRig.

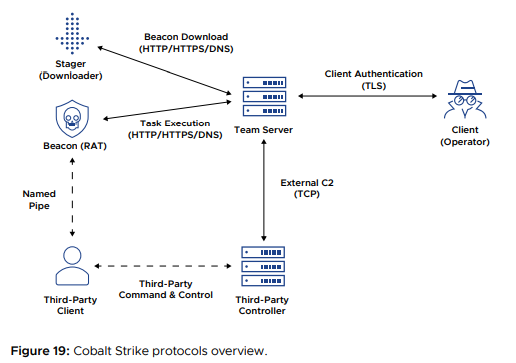

I RAT, infine, sono una minaccia crescente per i sistemi basati su Linux. I riflettori sono puntati su Cobalt Strike, una minaccia pressoché onnipresente su Windows, che si sta espandendo notevolmente verso sistemi operativi, Linux in primis. È la dimostrazione pratica della volontà degli attaccanti di utilizzare strumenti di controllo remoto disponibili per prendere di mira quante più piattaforme possibili.

L'unità di threat intelligence di VMware ha rilevato più di 14.000 server Cobalt Strike attivi su Internet dalla fine di febbraio 2020. Il protocollo più diffuso per il beacon Cobalt Strike è HTTPS, e oltre la metà degli utenti di Cobalt Strike utilizza versioni illegittimamente ottenute del software commerciale. Il problema è che più della metà degli utenti di Cobalt Strike possono essere criminali informatici o fare un uso illecito dell’applicazione.

Conclusioni

L’analisi fornisce uno spaccato parziale della situazione. Nel frattempo le famiglie di ransomware che gravitano attorno al malware basato su Linux sono cresciute, e con loro il potenziale di ulteriori attacchi. Quanto pubblicato nel report è comunque indicativo per meglio comprendere la natura del malware basato su Linux e per adottare misure adeguate a mitigare la crescente minaccia che ransomware, cryptomining e RAT costituiscono per gli ambienti multi-cloud.

VMware esorta le organizzazioni ad adottare un approccio Zero Trust per affrontare e gestire le minacce che mettono a rischio l’integrità di tutta l’infrastruttura.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici