Trickbot dilaga, Amazon, Microsoft e Google fra le vittime

Sono 140.000 i dispositivi colpiti a novembre 2021 da Trickbot, fra cui quelli di clienti Amazon, Microsoft, Google, Paypal e altre grandi aziende.

Il banking trojan Trickbot non è stato solo il malware più diffuso in Italia per svariati mesi del 2021. È stato una minaccia di grande rilievo a livello globale, tanto da avere infettato 140.000 dispositivi di clienti Amazon, Microsoft, Google, PayPal e altre 56 aziende a partire da novembre 2020.

Il dato è stato pubblicato da Check Point Research, che da tempo monitora questa minaccia informatica conosciuta dal 2016, che deve il suo incessante successo alla sua modularità e ai continui aggiornamenti a cui è soggetta. A seconda dell’esigenza, i cyber criminali possono sfruttare Trickbot per rubare informazioni finanziarie e credenziali, esfiltrare dati personali, compiere movimenti laterali nelle reti target e scaricare payload ransomware.

Trickbot è uno dei migliori candidati in circolazione per allestire campagne multiuso di grande efficacia grazie alla struttura composta da un ampio ecosistema di moduli plugin e componenti di supporto. Ne sono un esempio il modulo per gli attacchi brute force contro connessioni RDP esposte e il modulo VNC (Virtual Networking Computing) per monitorare e raccogliere informazioni su obiettivi selezionati di alto profilo.

Il funzionamento di Trickbot può essere riassunto in cinque passaggi fondamentali. Si parte con un database di email rubate, che gli attaccanti acquistano sul darkweb e impiegano per inviare file dannosi a una lista di indirizzi selezionati. Quelle che sono a tutti gli effetti delle email di spear phishing, composte con le ben note tecniche di social engineering, hanno l’obiettivo di indurre i dipendenti delle aziende target a scaricare e aprire l’allegato, permettendo così l'esecuzione delle macro dannose nascoste al suo interno.

Se la vittima abbocca, viene eseguito il primo stadio del malware e viene scaricato il payload principale di Trickbot, che è immediatamente eseguito. È a questo punto che entrano in gioco i moduli ausiliari di Trickbot di cui abbiamo parlato sopra, a seconda dell’obiettivo dell’attacco.

Questi passaggi fanno emergere alcune costanti che è importante conoscere per difendersi in maniera efficace. Innanzi tutto, gli attaccanti che usano Trickbot non fanno pesca a strascico: colpiscono solo obiettivi mirati e precisi. Le aziende che potrebbero essere a rischio di attacco per fatturato, ambito operativo o altro devono essere coscienti di essere potenziali vittime appetibili.

Il secondo elemento è che con una buona formazione anti phishing a tutti i dipendenti è possibile attivare una prima linea di difesa essenziale ed efficace. Guardare con sospetto gli allegati e non attivare mai le macro di Office sono misure che dovrebbero entrare nel DNA di tutti coloro che lavorano in azienda.

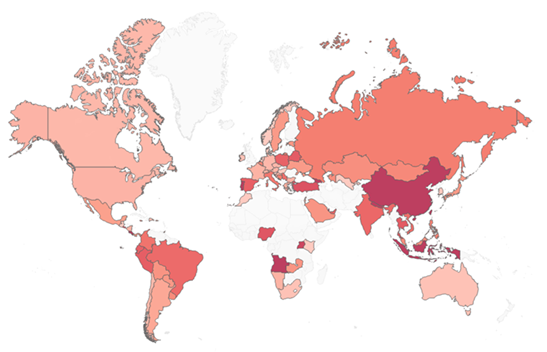

Percentuale di aziende colpite da Trickbot (più scuro è il colore, maggiore è l'impatto)

Percentuale di aziende colpite da Trickbot (più scuro è il colore, maggiore è l'impatto)

Per gli amministratori IT è bene sapere che Trickbot è difficile da individuare perché elusivo: adotta diverse strategie anti-analisi e anti-obfuscation all’interno di tutti i suoi moduli per bypassare i sistemi di difesa. Il machine learning e l’analisi comportamentale possono essere una soluzione di contrasto efficace. Di certo i classici filtri antimalware possono poco davanti a una minaccia del genere. Anche perché l'infrastruttura di Trickbot può essere utilizzata da varie famiglie di malware.

Quanto alla diffusione a livello geografico di Trickbot, com’è possibile vedere dall’immagine riportata in questa pagina non ci sono zone franche. In Europa, nel periodo in esame, è stata colpita una azienda ogni 54, con una percentuale pari all’1,9% del totale. Al contrario di quanto avviene in genere, è andata meglio in Nord America, che è il meno colpito, mentre l’area più tartassata è stata quella asiatica.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici