L’evoluzione di Evil Corp dimostra la flessibilità del cybercrime

Un cluster unico che cambia spesso pelle per eludere la detection e rendere difficoltosa l’attribuzione delle sue attività: ecco la storia di Evil Corp.

Abbiamo trattato spesso il tema del ransomware contestualizzato nell’ambito di un ecosistema criminale organizzato, fluido e versatile, in cui vari attori ricoprono ruoli diversi, travasando le proprie competenze da un gruppo all’altro. L’evidenza, peraltro sottolineata nel recente report di IBM Security, è che non si possono più considerare i gruppi ransomware come monolitiche strutture a sé stanti.

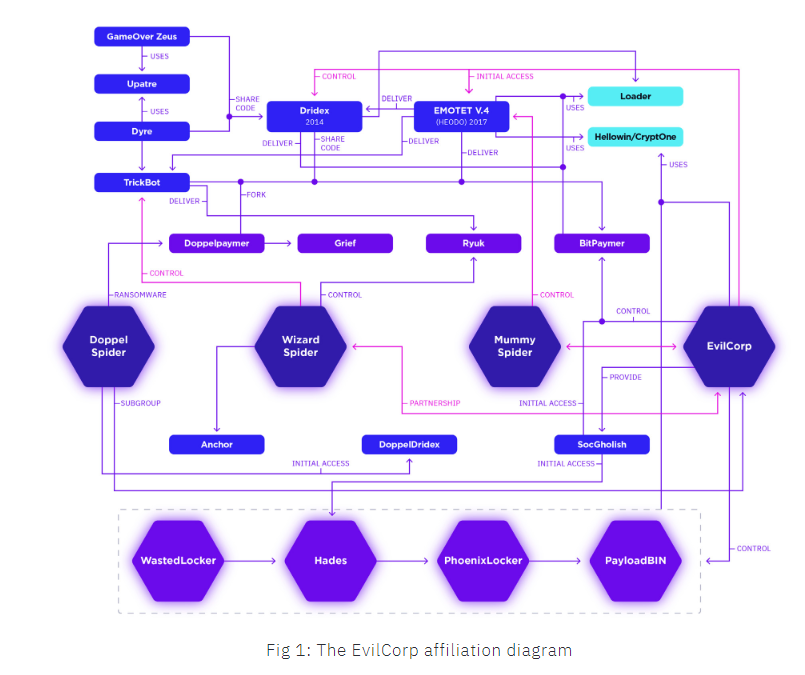

Il tema è oggetto della nuova ricerca di SentinelOne sull’evoluzione di Evil Corp., il cluster avanzato di criminalità informatica attivo dal 2007, che si reputa abbia base in Russia e a cui si ritiene che confluisca il 9,9% di tutti i profitti da ransomware conosciuti a livello globale.

La National Crime Agency del Regno Unito lo ha definito "il gruppo di criminalità informatica più dannoso del mondo". A dicembre 2019, l'Office of Foreign Assets Control (OFAC) del Dipartimento del Tesoro degli Stati Uniti ha emesso una sanzione contro 17 individui e sette entità legate alle operazioni informatiche della Evil Corp. per aver causato perdite finanziarie di oltre 100 milioni di dollari con il trojan bancario Dridex.

Le metamorfosi di Evil Corp.

Gli esperti di SentinelLabs hanno condotto una revisione approfondita e un'analisi tecnica dell'attività di Evil Corp, dei malware e dei TTP impiegati, e ne hanno evidenziate la capacità di adattamento e il cambio in corsa di tattiche e strumenti impiegati per riuscire a continuare a operare indisturbato, nonostante l’intensa attività di contrasto verso le sue attività.

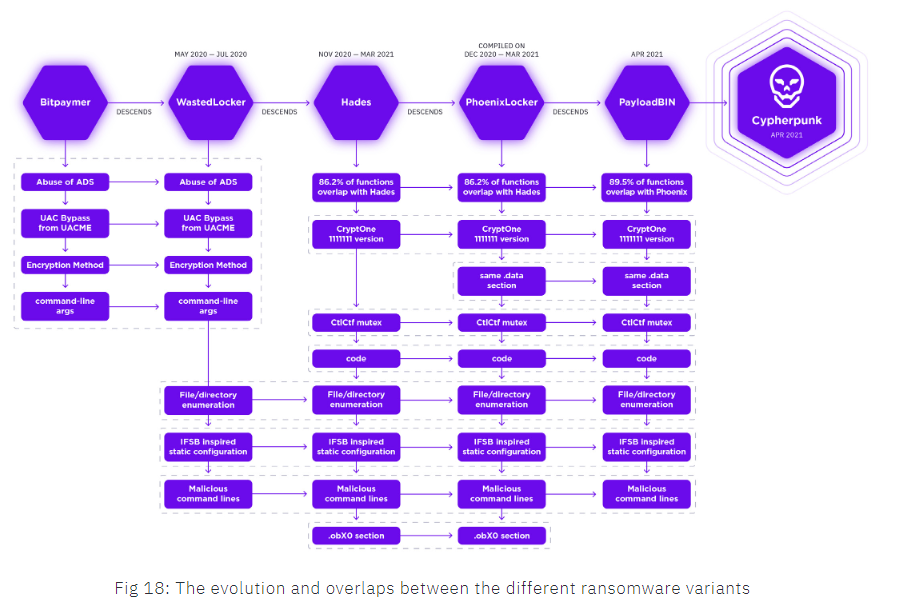

I punti fermi della ricerca sono tre. Il primo è che SentinelLabs ha rilevato con certezza che WastedLocker, Hades, Phoenix Locker, PayloadBIN appartengono allo stesso cluster, dato che ci sono forti sovrapposizioni in termini di somiglianze di codice, packer, TTP (Tattiche, Tecniche e Procedure) e configurazioni.

Secondo punto è che la variante ransomware Macaw è sicuramente derivata dalla stessa base di codice di Hades. Terzo punto è che, da marzo 2020, Evil Corp è diventato cliente del packer-as-a-service CryptOne.

A seguito dell'incriminazione dell'OFAC, Evil Corp. ha cambiato i TTP usati variando di continuo i payload, così come gli strumenti di sfruttamento e i metodi di accesso iniziale. Dall’arma di partenza prediletta, Dridex, gli operatori sono passati al framework SocGholish per confondere l'attribuzione e prendere le distanze sia da Dridex che da Bitpaymer, che erano nell’occhio del ciclone.

Durante questo periodo, gli operatori hanno iniziato a fare più affidamento su Cobalt Strike per ottenere un punto d'appoggio iniziale ed eseguire movimenti laterali, piuttosto che sul PowerShell Empire. Siamo a maggio 2020 quando viene scoperta in the wild una variante ransomware sconosciuta, soprannominata WastedLocker, che impiegava tecniche di offuscamento ed eseguiva attività simili a quelle che erano già impiegate da BitPaymer e Dridex. Queste somiglianze hanno permesso alla community di intelligence di identificare le connessioni tra le citate famiglie di malware.

A dicembre 2020 è comparsa sulla scena l’ennesima variante ransomware sconosciuta: Hades, rivelatasi poi una versione compilata a 64 bit di WastedLocker che visualizza importanti sovrapposizioni di codice e funzionalità. È un passaggio importante perché lega il passato di Evil Corp. con il suo futuro: a marzo 2021 infatti va in scena Phoenix Locker, una versione rinominata di Hades, con pochi o nessun cambiamento. Più di recente, una nuova variante chiamata PayloadBIN è identificata come l’erede di Phoenix Locker.

Tutto questo porta alla conclusione che BitPaymer, WastedLocker, Hades, Phoenix Locker e PayloadBIN sono in realtà un cluster unico, perché condividono una base di codice comune.

CryptOne: un packer per tutto

L’ultimo anello della catena è CryptOne, noto anche come HellowinPacker. È un packer esistente dal 2015. Le prime versioni sono state utilizzate da un assortimento di diverse famiglie di malware come NetWalker, Gozi, Dridex, Hancitor e Zloader. Nel 2019 furono raccolte le prove che ne dimostravano l’impiego anche da parte di Emotet, mentre nel 2020 NCC Group dimostrò che CryptOne era stato utilizzato per realizzare WastedLocker.

Nel 2021 CryptOne veniva ormai pubblicizzato come Packer-as-a-Service su vari forum del cybercrime. Secondo i ricercatori di SentinelLabs, Evil Corp ha iniziato a essere un cliente del servizio CryptOne da marzo 2020. Lo stesso CryptOne ha cambiato pelle tra maggio 2020 e agosto 2020 e ora ha una firma differente da quella del primo periodo di attività.

Stando a quanto accertato finora, i ricercatori di aspettano che Evil Corp. continuerà ad evolversi e a sferrare attacchi. Troverà nuovi metodi per eludere la detection e rendere difficoltosa l’attribuzione delle sue attività. La ricerca proseguirà, nel frattempo gli Indicatori di Compromissione e tutti i dettagli tecnici sono online nel report completo.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici