Ransomware DeadBolt attacca i NAS Asustor

Anche i NAS Asustor, dopo quelli QNAP, sono bersaglio di attacchi con il ransomware DeadBolt. Il produttore ha pubblicato una patch, le misure preventive e la procedura da seguire subito dopo l’attacco.

Dopo quelli di QNAP, anche i NAS di Asustor sono oggetto di attacco con il ransomware DeadBolt. I prodotti a maggiore rischio sono quelli che eseguono sistemi operativi ADM, come i modelli AS5104T, AS5304T, AS6404T, AS7004T, AS5202T, AS6302T e AS1104T. Tuttavia, non sono esenti da rischi altri prodotti non indicati nella lista.

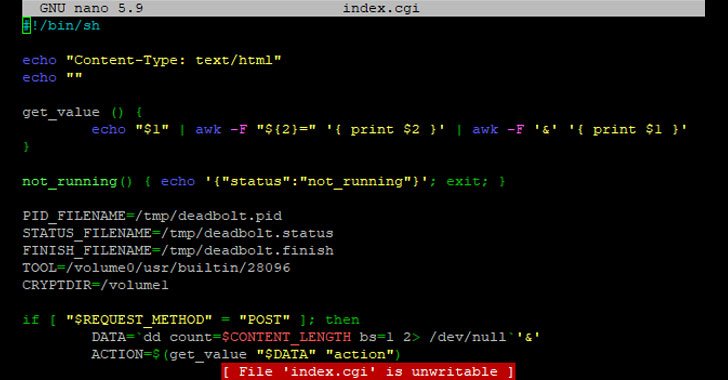

Quanto sta accadendo è un déjà-vu di quello che abbiamo visto un mese fa con QNAP: gli attaccanti sostengono di sfruttare una vulnerabilità zero-day per crittografare i dati archiviati nei NAS, e chiedono alle vittime il pagamento di un riscatto pari a 0,03 bitcoin (circa 1.150 euro) per fornire la chiave di decodifica con cui tornare il possesso dei dati.

Analogamente al caso di QNAP, gli operatori di ransomware hanno proposto ad Asustor il pagamento di 7,5 bitcoin in cambio dei dettagli sulla vulnerabilità in fase di sfruttamento, e di un corrispettivo di 50 bitcoin per il decryptor universale. Come sempre in caso di un attacco ransomware, il pagamento del riscatto non garantisce il mantenimento delle promesse, quindi l’indicazione degli esperti di security a utenti finali e azienda è di non pagare.

Dato che l’azienda produttrice ha esortato a titolo preventivo i propri clienti a disabilitare la funzione EZ Connect, che consente l'accesso remoto ai dispositivi NAS, il sospetto è che il vettore di attacco sfrutti una falla in questo componente.

La patch

Asustor ha pubblicato l’aggiornamento firmware ADM 4.0.4.RQO2 che risolve i problemi di sicurezza, e che è pertanto da installare con la massima rapidità. Contestualmente, il produttore invita ad adottare alcune misure di prevenzione: cambia le password di amministrazione e di accesso usando chiavo complesse, modificare le porte HTTP e HTTPS predefinite (rispettivamente 8000 e 8001) e le porte del server Web (quelle predefinite sono 80 e 443). Inoltre, i clienti sono invitati a disattivare i servizi Terminal/SSH e SFTP se non in uso e ad esegui backup regolari.

Chi è già stato vittima dell’attacco ransomware, deve scollegare immediatamente il cavo Ethernet e spegnere il NAS tenendo premuto il pulsante di accensione per tre secondi. Riavviare il NAS comporterebbe la perdita di dati, quindi ci si deve limitare a lasciarlo spento e a compilare l’apposito form di segnalazione per ricevere assistenza.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici