I dettagli del malware e degli attacchi DDoS che hanno colpito l’Ucraina

SentinelLabs ha esaminato il codice del malware usato per l’attacco in Ucraina, Kaspersky ha fornito interessanti dettagli sulla parte DDoS dell’offensiva cyber. Due azioni profondamente diverse.

I ricercatori di SentinelOne hanno pubblicato alcuni dettagli del malware wiper HermeticWiper che è stato rilevato su decine di sistemi infetti ucraini. ESET, che ha una consistente base di clienti nel Paese, ha potuto entrare in possesso dei campioni delle armi informatiche impiegate nell’attacco del 23 febbraio alle 17 ora di Kiev, rilevati dai propri sistemi come Win32/KillDisk.NCV.

ESET, Symantec, Stairwell e RedCanary hanno fornito i campioni a SentinelLabs affinché potesse condurre un’analisi approfondita, che riassumiamo di seguito. Oltre al certificato a firma di un’azienda cipriota, gli esperti confermano che il wiper cancella tutti i dati presenti sui dispositivi Windows, dopo aver eliminato le copie shadow e manipolato il MBR a seguito dell’avvio del sistema.

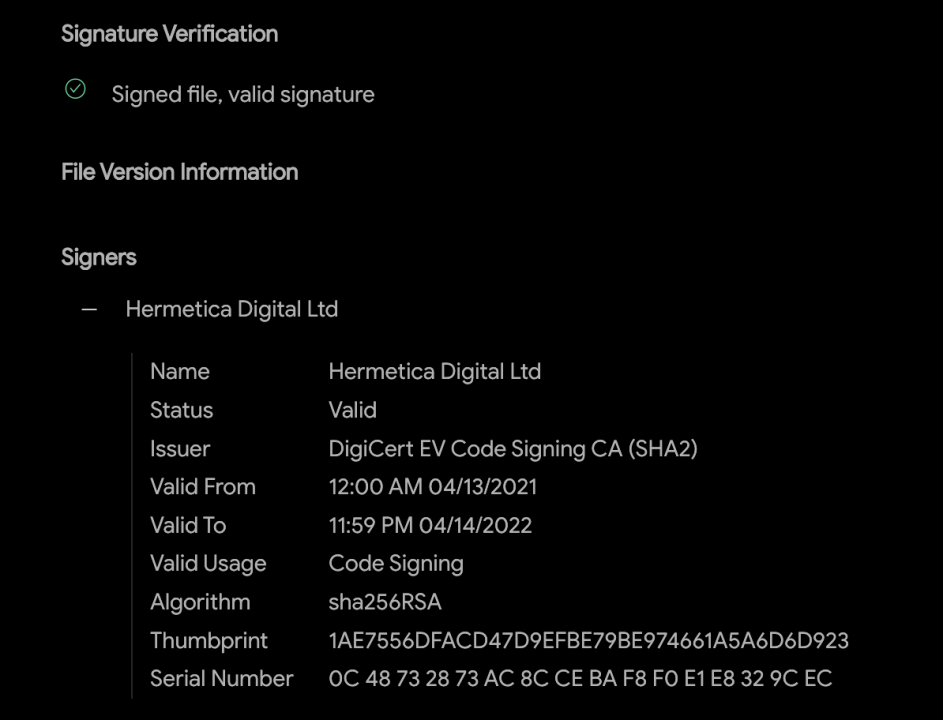

Il nome assegnato alla minaccia, HermeticWiper, fa proprio riferimento all’azienda titolare della firma del certificato digitale del campione rilevato, "Hermetica Digital Ltd". Dato che tale società non dispone di un sito web né di contatti pubblici, i ricercatori ipotizzano che gli autori del malware abbiano utilizzato una società di comodo o abbiano sfruttato il nome di un’azienda ormai fallita per emettere il certificato digitale.

Il dato importante è che tale certificato è valido a decorrere da aprile 2021, quindi significa che il progetto è stato studiato attentamente nel tempo. Almeno in un caso, gli attaccanti hanno avuto accesso alla rete di una vittima prima di scatenare il malware.

L’analisi tecnica di HermeticWiper

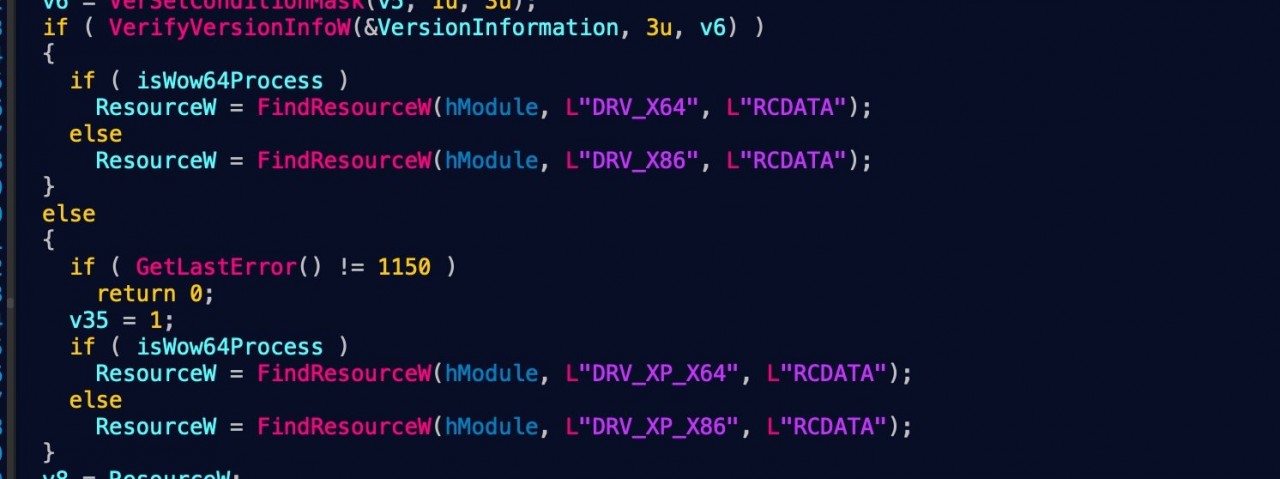

Come sottolineato nel blog di ESET, questo wiper abusa dei driver legittimi di EaseUS Partition Master per corrompere i driver del sistema infetto. Il driver EaseUS è uno strumento legittimo, che in questo caso specifico è stato abusato per ottenere l’accesso diretto alle unità fisiche e ottenere informazioni sulla partizione.

SentinelLabs sottolinea come a prima vista HermeticWiper sembri un'applicazione scritta “su misura” con pochissime funzioni standard. Il campione di malware ha una dimensione di 114 KB e circa il 70% di questo è composto da risorse. Gli sviluppatori hanno sfruttato una tecnica collaudata dei malware wiper, abusando di un driver legittimo di gestione delle partizioni per eseguire i componenti più dannosi.

La stessa tecnica è stata vista in passato nei malware impiegati da Lazarus e dal gruppo iraniano APT33. Da notare che in entrambi i casi si tratta di Advanced Persistent Threat, ossia di gruppi che dispongono di ampie risorse economiche e di finanziamenti elevati. Nella stragrande maggioranza dei casi (e in particolare nei due casi citati) gli APT sono sponsorizzati da stati nazionali.

La chiamata al driver EaseUS

La chiamata al driver EaseUS

Lazarus e APT33 avevano usato Eldos Rawdisk per ottenere l'accesso diretto del filesystem senza fare chiamate alle API di Windows (così da eludere i sistemi di detection). HermeticWiper, invece, ha sfruttato la stessa tecnica ma ha abusato di un driver diverso, EaseUS appunto. Diverse release del driver sono state compresse e distribuite a seconda della versione del sistema operativo e di altri parametri.

HermeticWiper passa in rassegna le unità fisiche dei sistemi compromessi e per ciascuno ne corrompe i primi 512 byte, ossia il Master Boot Record (MBR). Oltre a questo, ha anche la capacità di distinguere le partizioni FAT e quelle NTFS. Nel caso di una partizione FAT, il malware chiama lo stesso "bit fiddler" per corrompere la partizione. Per quelle NTFS, HermeticWiper analizza la tabella dei file master prima di richiamare la stessa funzione.

I ricercatori hanno rilevato chiamate alle API di Windows per l’attivazione di un’attività crittografica che ha generato byte casuali. È probabile che sia stata impiegata per la crittografia in linea e la sovrascrittura dei byte, ma al momento il meccanismo non è del tutto chiaro.

Dopo avere danneggiato l’MBR il computer è di fatto inutilizzabile. Però i ricercatori hanno trovato anche traccia di un’attività in cui il malware ha enumerato le cartelle comuni (Documenti, Desktop, AppData, Utente, eccetera), il Registro di sistema e i Registri degli eventi di Windows. Non è chiaro quale fosse lo scopo di questo passaggio, sono incorso approfondimenti. Sul blog ufficiale sono stati pubblicati tutti gli IoC da monitorare, comprese le modifiche alle chiavi del Registro di sistema.

I dettagli sull’attacco DDoS

Gli esperti di Kaspersky hanno fornito a Security Open Labs alcuni dettagli anche sugli attacchi DDoS che hanno colpito gli istituti bancari in Ucraina. “Il malware utilizzato per lanciare attacchi DDoS contro le banche ucraine è una variante di Mirai conosciuta come Katana. In precedenza era in vendita sui forum underground e ora è disponibile senza limiti su Github. Si diffonde prendendo di mira le vulnerabilità nei router domestici obsoleti e nelle apparecchiature IoT”.

Questo lascia dedurre che, al contrario dell’operazione HermeticWiper, quella DDoS è stata meno sofisticata e dispendiosa. È stato riciclato un codice già esistente e peraltro disponibile gratuitamente, a cui non sono state apportate modifiche. Non sono state necessarie competenze di alto livello, né la pianificazione, gli investimenti e le skill messi in campo per l’altro attacco.

Kaspersky comunque non sottovaluta nulla e reputa “molto probabile che gli attacchi continueranno, probabilmente concentrandosi su entità nazionali, grandi istituzioni e il settore bancario. Anche le aziende al di fuori dell'Ucraina dovrebbero rimanere vigili e prendere tutte le precauzioni contro attacchi mirati e attacchi alla supply chain.

Kaspersky conclude sottolineando: “stiamo osservando attentamente la situazione e tenendo d'occhio il flusso di nuovi cyberattacchi segnalati in Ucraina. Finora, non abbiamo osservato alcuna vittima di questi attacchi tra i nostri clienti, e questo conferma la loro natura altamente mirata. I nostri prodotti sono stati aggiornati e contengono tecnologie innovative in grado di difendere da malware distruttivi”.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici