Ransomware sempre più distruttivo, occhio a Linux

Sofisticazione, velocità e tecniche di diversificazione degli attacchi dimostrano l’importanza di rafforzare l’intera cyber kill chain.

Nella seconda metà del 2021 si è registrato un incremento nell’automazione e nella velocità degli attacchi. Questo indica l’esistenza di una strategia del cybercrime persistente più avanzato, ancora più distruttiva e imprevedibile. In aggiunta, la superficie in espansione determinata dalla presenza di lavoratori ed IT ibridi è un punto focale che i cybercriminali stanno cercando di sfruttare.

Sono alcune, importanti, informazioni contenute nella nuova edizione del FortiGuard Labs Global Threat Landscape Report,che spazia per tutta la kill chain, tracciando il nuovo panorama delle evoluzioni del cybercrime. A chiarire dove portano i contenuti ci pensa Derek Manky, Chief, Security Insights & Global Threat Alliances dei FortiGuard Labs, che sottolinea: "le recenti minacce informatiche mettono in luce come oggi gli avversari informatici stiano sviluppando ed eseguendo gli attacchi a velocità senza precedenti. Tecniche di attacco nuove e sempre in evoluzione abbracciano l'intera kill chain, soprattutto nella fase di weaponization, evidenziando l'evoluzione verso una strategia di cybercrimine persistente più avanzata, distruttiva e imprevedibile”.

La superficie di attacco

Partiamo dal punto più ovvio: l’ampliamento della superficie di attacco, a cui hanno concorso il Work From Home, la trasformazione digitale e il successo dell’IoT. Alcune minacce che oggi possono essere considerate minori o di basso profilo hanno il potenziale per causare problemi più grandi in futuro. Un esempio è il malware di recente creazione progettato per sfruttare i sistemi Linux, spesso sotto forma di binari in formato eseguibile e linkabile (ELF). Linux esegue i sistemi back-end di molte reti e soluzioni basate su container per dispositivi IoT e applicazioni mission-critical, e sta diventando pertanto un obiettivo sempre più popolare per i criminali informatici.

Secondo i dati dei FortiGuard Labs, le nuove firme di malware Linux nel Q4 sono quadruplicate rispetto a quelle conteggiate nel Q1 2021. Ne sono un esempio la variante ELF Muhstik, il malware RedXOR e persino Log4j. La tendenza suggerisce che il malware Linux è sempre più parte dell’arsenale dei cybercriminali.

La diretta conseguenza è che Linux necessita di essere protetto, monitorato e gestito come qualsiasi altro endpoint nella rete, con protezione avanzata e automatizzata oltre a detection e response. In aggiunta, la security hygiene dovrebbe essere prioritaria per fornire una protezione attiva contro le minacce per i sistemi che possono essere colpiti da minacce di basso livello.

Botnet

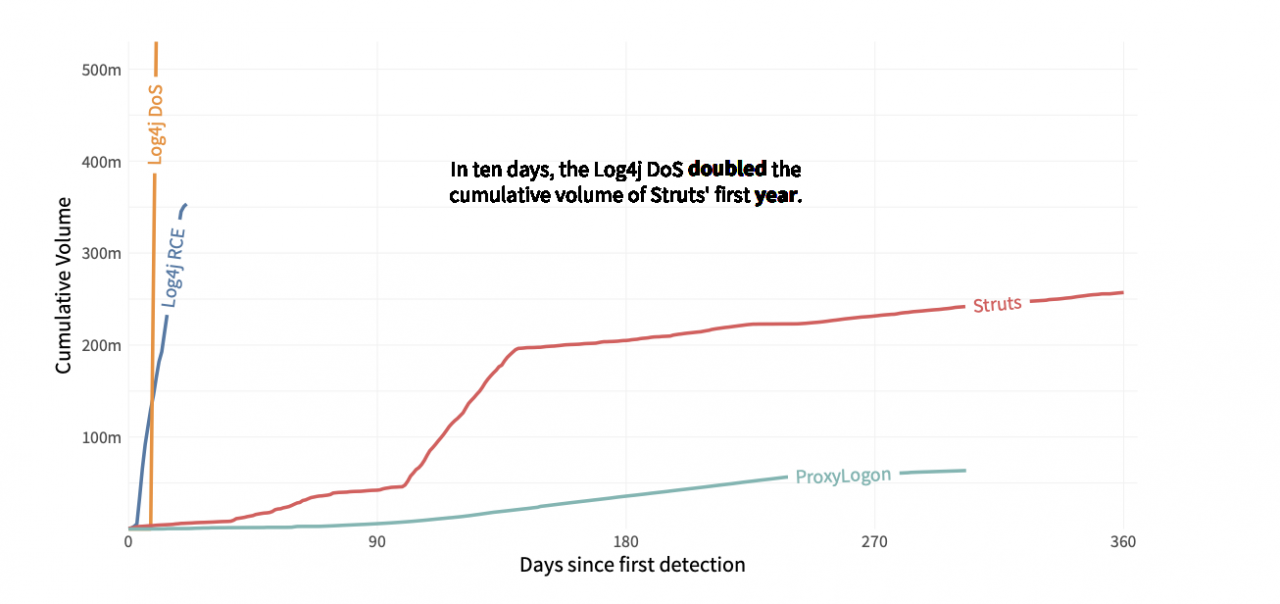

Un elemento di attenzione sono le botnet, soggette a un’evoluzione particolarmente sofisticata dei metodi di attacco. Secondo gli esperti di Fortinet, si stanno evolvendo per adottare nuove e più evolute tecniche di cyber attacco. Invece di essere monolitiche e perlopiù focalizzate su attacchi DDoS, ora sono veicoli di attacco con più utilizzi, che sfruttano una varietà di tecniche di attacco più sofisticate, tra cui il ransomware. Per fare un esempio, gli attori delle minacce, compresi gli operatori delle botnet come Mirai, hanno integrato exploit per la vulnerabilità Log4j nei loro kit di attacco.

I due temi botnet e Linux trattati sopra si incrociano anche, come nel caso del malware RedXOR, che mira ai sistemi Linux per l'esfiltrazione dei dati, e del malware RedLine Stealer. La difesa più efficace in questi casi è l’accesso Zero Trust con l’applicazione del privilegio minimo, in particolare a protezione di endpoint e IoT.

Malware e ransomware

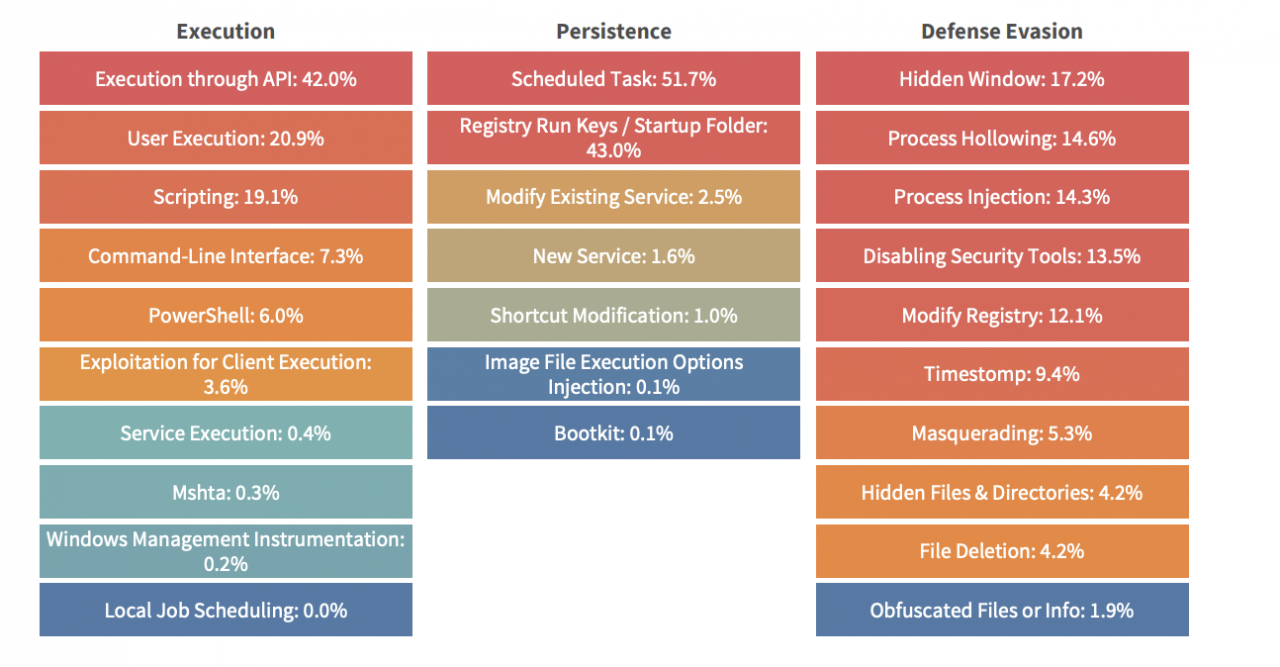

Passando a un argomento più classico, troviamo il malware. FortiGuard Labs evidenzia la tendenza del cybercrime di massimizzare il “remote everything”. In sostanza, gli attaccanti stanno sempre più massimizzando i vettori di attacco verso il lavoro e l’apprendimento da remoto. Questo emerge dal proliferare di malware basati sul browser, esche di phishing o di script che iniettano codice o reindirizzano gli utenti verso siti dannosi.

Le tecniche impiegate variano da una regione all'altra, ma si possono raggruppare in tre grandi meccanismi di distribuzione: gli eseguibili di Microsoft Office (MSExcel/, MSOffice/), i file PDF e gli script del browser (HTML/, JS/).

Anche qui, la tattica migliore di difesa verte sull’adozione dello Zero Trust, oltre che dell’impiego di strumenti EDR avanzati.

Chiudiamo con il ransomware, non perché sia una minaccia secondaria, ma perché ormai è chiaro a tutti che è un problema grave da cui guardarsi. I dati dei FortiGuard Labs rivelano che la presenza di ransomware non si è abbassata dai livelli di picco dell'ultimo anno. Al contrario, la sofisticazione, l'aggressività e l'impatto di questo tipo di minacce stanno aumentando. I vecchi ransomware vengono attivamente aggiornati e migliorati, a volte con malware wiper inclusi, mentre altri ransomware si stanno evolvendo per adottare modelli di business Ransomware-as-a-Service (RaaS) che permettono a un maggior numero di cybercriminali di sfruttare e distribuire il malware senza doversi però occupare di crearlo.

Analisi da leggere

I report come questo sono importanti nella misura in cui consentono una comprensione più approfondita delle tecniche di attacco, e questo a sua volta può aiutare a fermare gli attacchi. Conoscere e analizzare gli obiettivi di attacco dei criminali informatici consente di dispiegare meglio le difese e di attuare tattiche di contrasto più efficaci.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici