Rapporto Clusit 2022: impennata di rischi cyber

L’edizione 2022 del Rapporto Clusit evidenzia che la gravità degli attacchi è aumentata vertiginosamente e c’è uno scollamento totale fra la capacità degli attaccanti e le capacità difensive delle vittime.

La speranza che dopo due anni di pandemia si potesse uscire dall’emergenza si sono dissolte: ora si preannuncia una nuova emergenza “con rischi enormemente maggiori”. È questa la premessa con cui Gabriele Faggioli, Presidente Clusit, ha aperto la conferenza abituale di anticipazioni che precede la pubblicazione ufficiale del Rapporto Clusit 2022. Un appuntamento fisso che in genere era l’occasione non solo per analizzare quanto accaduto nell’ultimo anno, ma anche e soprattutto per farsi un quadro circostanziato su quello che ci aspettava.

Invece la doverosa premessa di Faggioli: “probabilmente fra qualche mese commenteremo numeri molto diversi”, frutto di uno scenario internazionale mai visto e in continua evoluzione, che aprirà prospettive mai viste fino ad oggi.

Rapporto Clusit 2022

Partiamo con le certezze: quello che è accaduto nel 2021. A presentare i dati è Andrea Zapparoli Manzoni del Comitato Direttivo Clusit, che denota il consolidamento di una situazione che Clusit denunciava dal 2017: l’endemica diffusione di attacchi perpetrati per varie ragioni, con impatto sempre più grave e con numero crescente di anno in anno.

L’accelerazione è evidente nella slide che pubblichiamo qui sopra ed evidenzia che, nel quadriennio dal 2018 al 2021, Clusit ha analizzato oltre 14.000 attacchi, di cui più di 2.000 solo lo scorso anno. Come sempre, questa vista è una parziale fotografia della realtà perché si basa sugli incidenti informatici che sono stati resi pubblici, e che non equivalgono a quelli realmente accaduti.

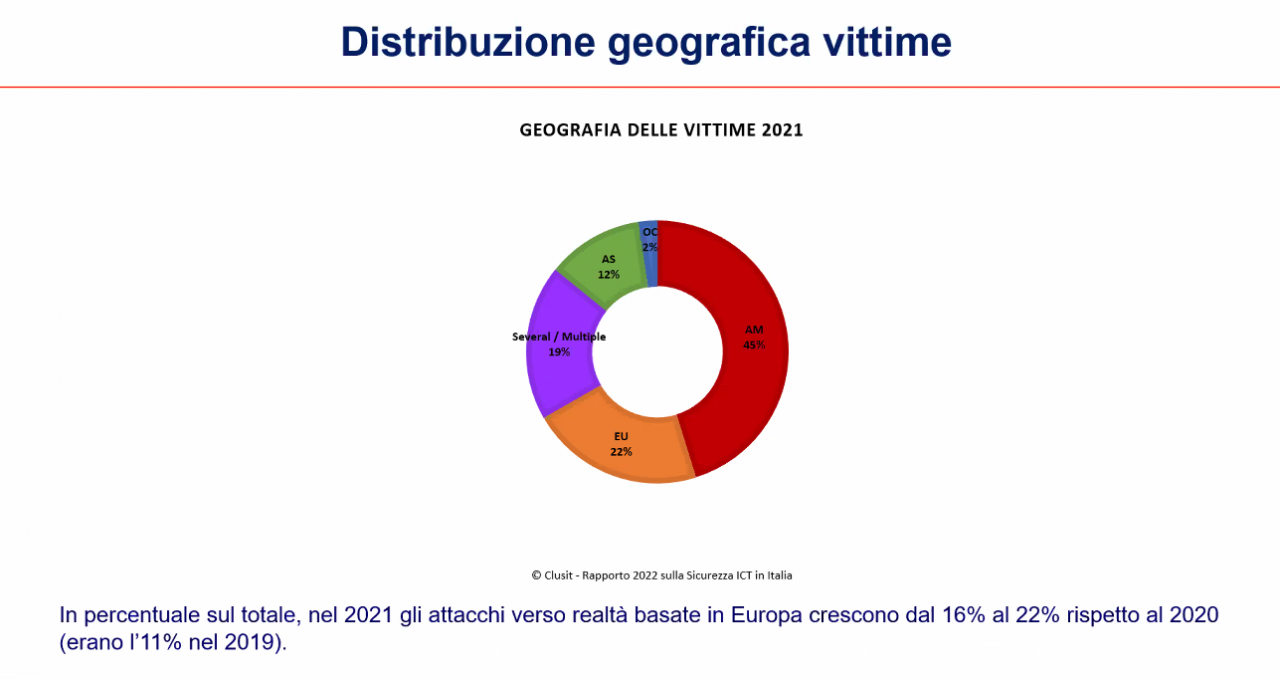

Il volume, tuttavia, è tale da permettere di comprendere con buona approssimazione quello che accade. Nel quadriennio di riferimento, gli attacchi gravi analizzati per ogni anno è cresciuto del 32%, quindi di un terzo - rimarca Zapparoli Manzoni. A crescere in maniera significativa sono stati gli attacchi in Europa, per due motivi: le normative che obbligano le aziende europee a fare discolsure quando subiscono un attacco, e il fatto che l’Europa che è fra le aree più ricche e dense di imprese e di persone.

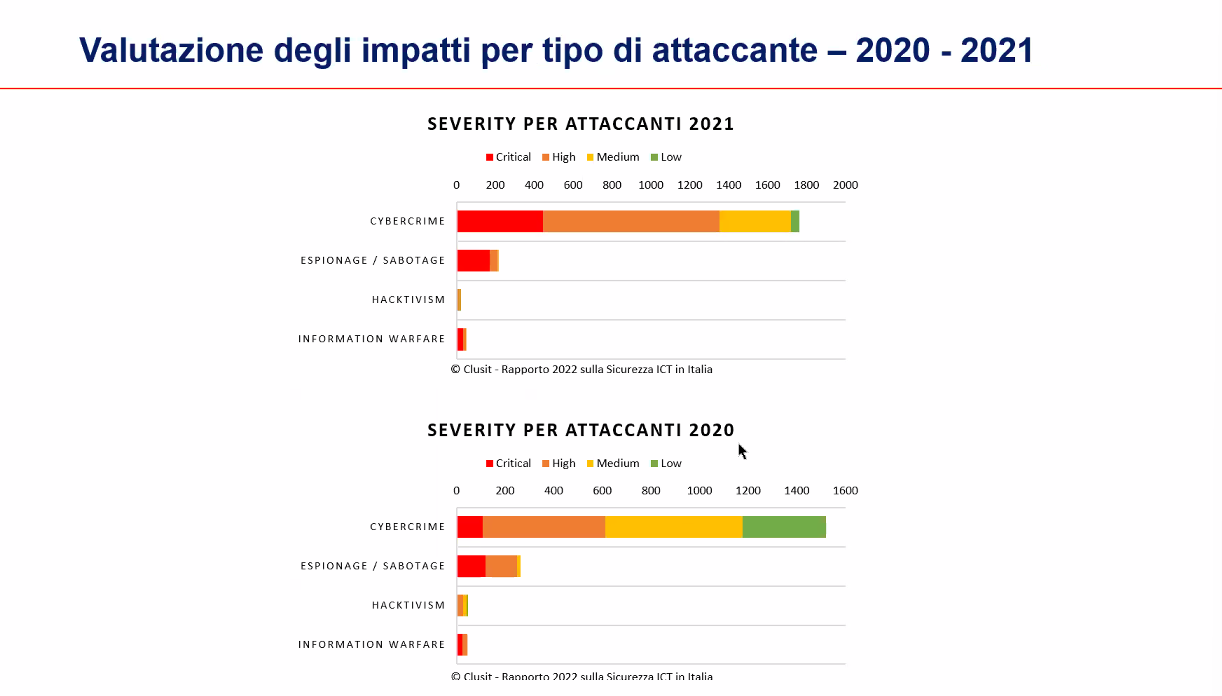

Il guaio è che l’incremento degli attacchi in termini numerici non è la notizia peggiore, perché oltre al numero è aumento l’impatto, indicato da Clusit come “severity”. Prima di arrivarci tuttavia bisogna capire tipologia e distribuzione degli attaccanti. Sulla carta non è cambiato molto dal passato: al cybercrime fa sempre capo l’86% degli attacchi, e in questa categoria rientrano soggetti che hanno capacità, intenti, organizzazioni e giro d’affari molti diversi.

La somma di espionage e sabotage arriva cumulativamente al 13-14% e corrisponde, secondo Clusit, agli attacchi che volevano essere scoperti o che erano talmente gravi da non poter essere nascosti. Per il resto, sottolinea Zapparoli Manzoni, di questo tipo di attacco - che è stealth e di lungo periodo - non ci si accorge se non mesi o anni dopo, come nel caso di Stuxnet.

Cambio di strategia

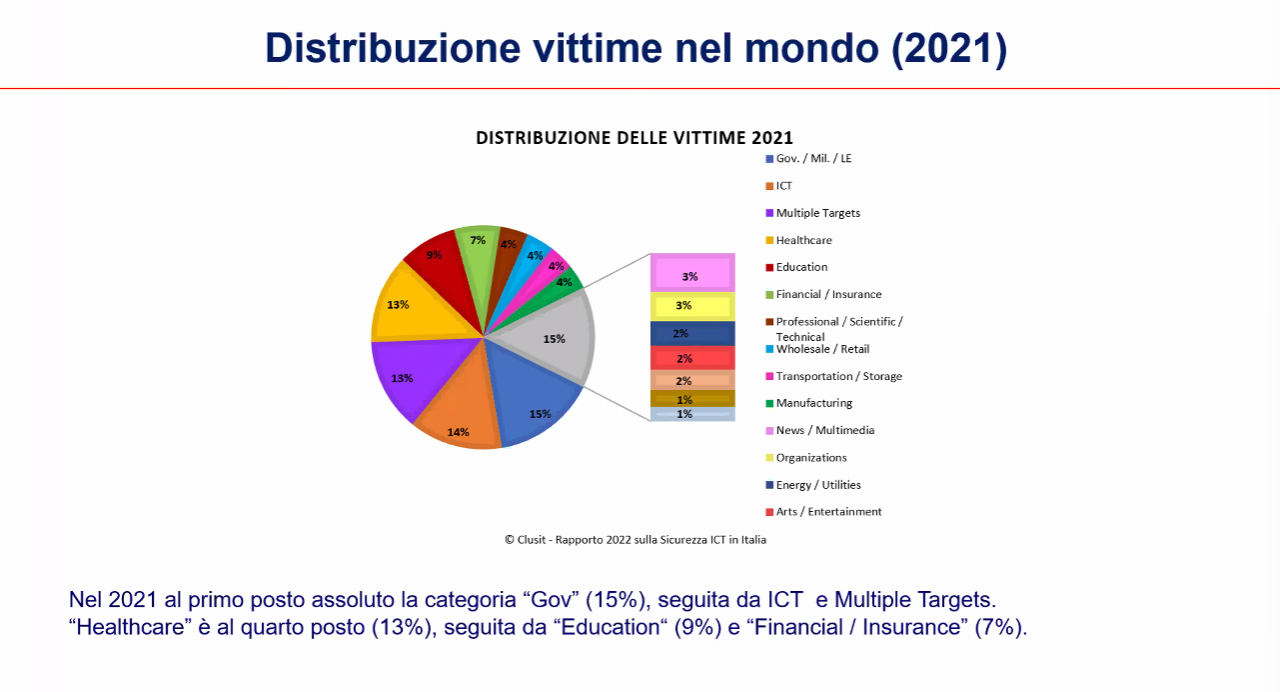

Sulla distribuzione delle vittime e le tecniche di attacco, Clusit evidenzia un dato interessante: le prime cinque categorie del grafico seguente sono colpite allo stesso modo. Questo significa che gli attaccanti ormai sono in grado da approcciare diversi settori merceologici in un modo standardizzato.

L’altro elemento di questo grafico era già emerso nel precedente Rapporto Clusit: gli attaccanti fanno sempre più attacchi mirati e sempre meno “pesca a strascico”, quindi i bersagli multipli diminuiscono nettamente, a favore (o meglio ai danni) di settori mirati quali government, ICT, Healthcare, eccetera.

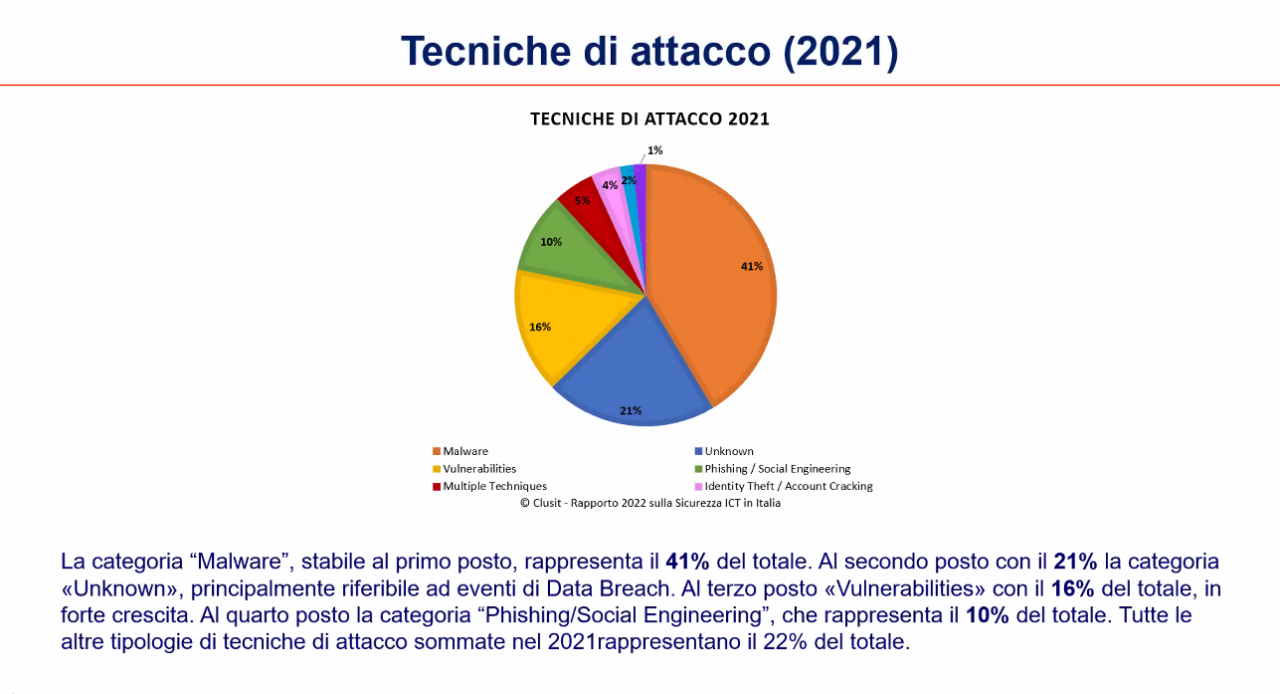

Zapparoli Manzoni sottolinea come questo cambio di strategia implichi un rischio molto più alto di prima per le vittime, perché gli attacchi mirati sono più penetranti e devastanti. Ma di quali attacchi parliamo? È presto detto: il malware continua a farla da padrone, compresi quelli sconosciuti.

Seguono le vulnerabilità note e non note, che con una percentuale del 16% sono il gruppo con la crescita più veloce, oltre che quello che facilita maggiormente il lavoro degli attaccanti, rendendo rendono meno costosa la costruzione di un attacco. Sono questi i motivi per i quali il cybercrime si sta concentrando maggiormente su questa rispetto alle altre tecniche.

La gravità degli attacchi

È il momento di tornare alla severity a cui abbiamo accennato sopra. Quest’anno Clusit ha suddiviso la gravità degli attacchi in quattro fasce: alto, critico, medio e basso. Il dato rilevante è che gli attacchi critici sono diventati il 32%, e sommati a quelli di livello alto risulta che il 79% degli attacchi ha ormai un potenziale gravissimo o devastante, mentre quelli con severity media e bassa sono solo un quinto del totale.

Ecco perché il problema dell’evoluzione del cybercrime non è da valutare sono nel numero degli attacchi ma anche nella loro gravità, altrimenti non ci si rende conto dei reali rischi a cui si è sottoposti. Su questo punto Zapparoli Manzoni fa un focus molto circostanziato: a suo avviso le vittime (ossia le aziende) non hanno questa percezione del rischio e quindi nell’ultimo anno non si sono rese conto che la gravità degli attacchi è aumentata vertiginosamente, con tutte le conseguenze e gli effetti che ne derivano.

Per comprendere la situazione basta comparare i grafici qui sopra, dov’è evidenziata la differenza fra 2010 e 2021. Spicca il fatto che la maggior parte degli attacchi di gravità alta o critica è di natura cybercriminale. Altrimenti detto, la severity degli attacchi per finalità cyber criminali ha raggiunto lo stesso livello di quella degli attacchi di information warfare e spionaggio. Con la differenza che il cybercrime è all’86%, contro il 13% degli altri due sommati, quindi l’effetto complessivo sul sistema è devastante.

In che modo questo si riflette sull’efficacia della cyber difesa? Nemmeno a dirlo, devastante. Per dirla con le parole di Zapparoli Manzoni, “il difensore ha sempre le mura del 13mo secolo che ha costruito 5 anni fa e l’attaccante è passato dalla balistica al nucleare. C’è uno scollamento totale fra la capacità degli attaccanti e le capacità difensive delle vittime. È una rincorsa continua, ma credo che oggi quasi nessuno abbia capito quant’è aumentata e peggiorata la minaccia nel giro di 18 mesi. Chi ha fatto l’analisi del rischio un anno fa misura i suoi rischi in base a una valutazione non aderente alla situazione. Se il cybercrime può cambiare modalità di attacco da una settimana all’altra, a un’azienda occorrono mesi per adattarsi, fra l’approvazione degli extra budget e tutto quello che ne segue”.

L’invito esplicito di Zapparoli Manzoni è riflettere sulle tempistiche di analisi del rischio e di revisione di budget, perché “non è detto che un anno sia una finestra temporale accettabile, l’assessment dev’essere fatto almeno ogni 6 mesi” per capire come reagire alle minacce.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici