Roadmap verso la Zero Trust Identity

Zero Trust è un modello che piace a molti perché garantisce la sicurezza degli accessi, ma non è un prodotto che si compra e si installa, è un processo lungo e costoso.

Zero Trust è una approccio alla security ormai popolare, tornato alla ribalta nel 2020 quando – complice la pandemia e i lock down – milioni di lavoratori dovettero lavorare dalle proprie abitazioni e le VPN mostrarono tutti i propri punti deboli. Prima di quel momento, molti non avevano mai sentito parlare di “fiducia zero”, anche se questa idea risale al 2010.

Quello che è emerso nell’ultimo biennio ha ormai fatto comprendere che Zero Trust non è un prodotto, che si compra, si installa e funziona. È una filosofia, un diverso approccio alla sicurezza che si basa, come suggerisce il nome, sulla mancanza di fiducia e sul presupposto di verificare tutto, dagli utenti ai dispositivi che cercano di connettersi a una rete o accedere ai dati.

Il motivo per il quale oggi molte aziende sono attratte dallo Zero Trust è l’ambito ristretto della gestione degli accessi, quasi sempre in relazione alla migrazione cloud – che è quella che dà i maggiori problemi di esposizione dei dati.

A questo proposito, Alberto Dossena, Regional Sales Director per Italia, Svizzera, Grecia, Croazia e Ungheria di Saviynt, interviene specificando che “al fine di implementare questo modello di sicurezza è necessario individuare gli elementi che contraddistinguono una strategia di Zero Trust Identity di successo”.

Alberto Dossena, Regional Sales Director per Italia, Svizzera, Grecia, Croazia e Ungheria di Saviynt

Alberto Dossena, Regional Sales Director per Italia, Svizzera, Grecia, Croazia e Ungheria di Saviynt

La differenza fra Zero Trust e approccio tradizionale

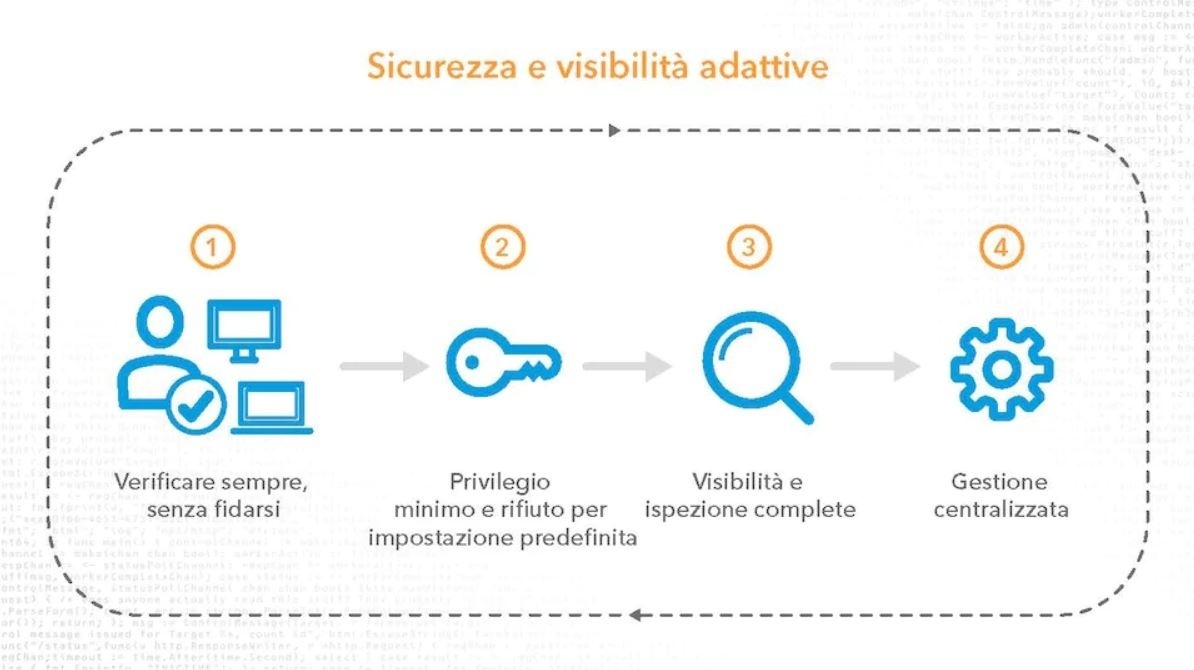

Rispetto a soluzioni di sicurezza legacy basate sul perimetro aziendale, l’approccio Zero Trust è più adatto agli ambienti digitali dinamici, in cui gli asset non risiedono più in locale, quindi si rende necessario progettare un perimetro fondato sulle identità. Il paradigma Zero Trust Identity fa esattamente questo: attiva una valutazione continua del rischio ogni volta che viene richiesto l'accesso a una risorsa.

Implica l'utilizzo di informazioni di identità contestualizzate per informare e ottimizzare i criteri di accesso, e sebbene non sia la soluzione definitiva, Zero Trust si propone al momento come la giusta strategia per semplificare la gestione IT e migliorare la protezione dei dati, permettendo alle aziende di reagire alle nuove sfide legate alla sicurezza.

Detto questo, è bene sapere che passare a Zero Trust richiede investimenti significativi, dovuti all’implementazione di soluzioni di sicurezza sensibili all'identità, all’adozione di policy e processi aziendali adatti e all’educazione degli stakeholder a comprendere l'importanza dello Zero Trust. Inoltre, la transazione allo Zero Trsut richiede tempo per pianificare, lungimiranza e la giusta strategia.

Primo step: la valutazione

Il primo passaggio da svolgere nella valutazione di un’adozione Zero Trust è comprendere l’asset aziendale e dove risiedono i dati sensibili. È necessario assicurarsi che le persone abbiano il giusto livello di accesso alle risorse giuste, al momento giusto. In sostanza, è richiesta l’applicazione del privilegio minimo, che è esatto opposto dell’impostazione aziendale tipica, in cui gli utenti beneficiano di un livello di accesso ai dati eccessivo.

Un recente studio sui diritti cloud ha rilevato che oltre il 90% delle utenze utilizza meno del 5% delle autorizzazioni concesse. È quindi necessario conoscere nel dettaglio l'ecosistema di risorse e identità IT dell’organizzazione, determinare chi ha accesso a tali risorse, quindi intervenire su come i criteri di accesso vengono amministrati e applicati.

Non è possibile fare questo lavoro manualmente, applicando criteri di sicurezza statici. Occorre centralizzare la visibilità, la gestione delle identità e l'applicazione delle policy, in modo da applicare automaticamente l'accesso con privilegi minimi.

Costruire la strategia di identità Zero Trust

Lo step successivo è stabilire il livello di maturità dello Zero Trust, seguendo le raccomandazioni relative all'evoluzione delle capacità e dei controlli Zero Trust delineate nel Maturity Model sviluppato dal Dipartimento della Difesa degli Stati Uniti (DoD) e pubblicato nell'Architettura di riferimento Zero Trust del DoD.

I livelli sono tre. In quello base l'accesso alla rete avviene in funzione di policy di sicurezza informatica prestabilite e tutti i dispositivi sono gestiti per garantire la conformità alle stesse. L'autenticazione a più fattori (MFA) è attiva e vengono implementati criteri di accesso con privilegi minimi. Inoltre, le reti sono segmentate con "deny all traffic " come impostazione predefinita e l'accesso alle risorse è consentito solo dopo la verifica.

Al secondo livello vengono determinati i criteri di accesso tramite attributi utente e dispositivi granulari. Viene migliorato l'accesso con privilegi minimi, grazie a una soluzione di gestione degli accessi privilegiati (PAM) e viene utilizzata l'analisi comportamentale per informare e perfezionare lo sviluppo delle policy. In questa fase, la micro-segmentazione viene applicata alla maggior parte della rete e i dati vengono contrassegnati e classificati per implementare la soluzione di prevenzione della perdita di dati (DLP).

Ultimo step è quello avanzato, a cui si approda dopo avere sviluppato i primi due. In questa fase l'autenticazione e l'autorizzazione continue e adattive sono attive, sono implementate le policy di accesso Just-in-Time e Just-Enough Access, la rete è micro segmentata e sarà attiva una serie di misure aggiuntive, quali lo sfruttamento del machine learning (ML) per analizzare in modo continuo i modelli di accesso, la protezione dell'accesso ai dati con l'analisi dei rischi in tempo reale, la crittografia di tutto il traffico e la convalida continua dell'identità nei flussi di lavoro tra applicazioni e all'interno dell'applicazione.

Zero Trust è un viaggio

Tutto questo fa comprendere, come sottolinea Dossena, che "Zero Trust è un percorso da affrontare gradualmente, che comporta la modifica ai processi aziendali e alle interazioni dei dipendenti, nonché all'architettura tecnologica. Richiede un lavoro di concerto di analisti e i responsabili della sicurezza, oltre che la corretta consulenza esterna".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici