Lapsus$, Microsoft e Okta, che cosa succede

Dopo Nvidia e Samsung, il gruppo Lapsus$ colpisce ancora. Pubblicati su Telegram alcuni codici sorgente di Bing e Cortana.

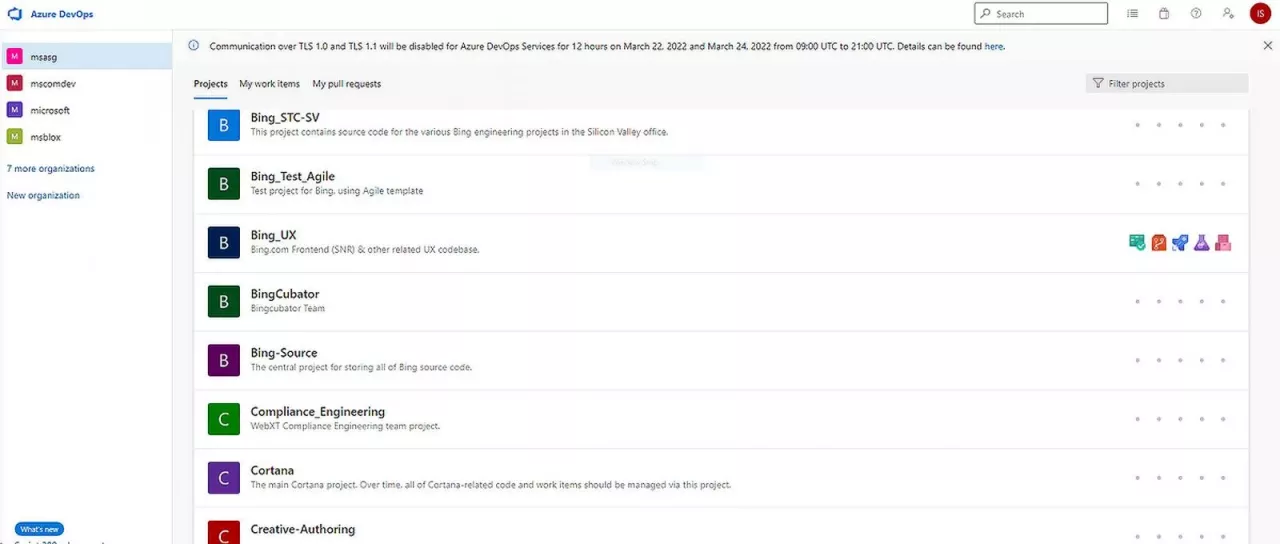

Il gruppo criminale noto come Lapsus$ sostiene di avere esfiltrato il codice sorgente di Bing, Cortana e altri progetti rubati da un server Azure DevOps di Microsoft. Il thret actor è lo stesso che in passato ha trafugato il codice sorgente di alcuni progetti Nvidia e Samsung.

Il caso Microsoft è esploso domenica mattina, quando i cyber criminali hanno pubblicato uno screenshot sul proprio canale Telegram per denunciare la violazione del server di Microsoft sopra indicato. I dubbi sul risultato della scorribanda sono stati fugati lunedì sera, quando il gruppo ha pubblicato un archivio 7zip da 9 GB contenente 37 GB non compressi di codice sorgente di oltre 250 progetti, accreditandoli a Microsoft.

Stando alle dichiarazioni, il contenuto includeva il 90% del codice sorgente di Bing e circa il 45% del codice di Cortana e alcuni esperti sono pronti a scommettere che il codice sia originale.

Lapsus$ e i dubbi su Okta

Nel giro di poco tempo Lapsus$ è diventato il pericolo numero uno da cui le aziende tech devono difendersi. Per quanto ne sappiamo al momento, Lapsus$ è un gruppo specializzato nella compromissione delle reti aziendali con l’obiettivo di rubare codice sorgente, elenchi di clienti e altri dati preziosi, e chiedere alle vittime il pagamento di un riscatto per scongiurarne la pubblicazione

Negli ultimi mesi Lapsus$ ha portato avanti numerosi attacchi informatici contro grandi aziende, fra cui Nvidia, Samsung, Vodafone, Ubisoft e altre. Denominatore comune è l’avere preso di mira i repository di codice sorgente.

Viene da chiedersi come faccia questo gruppo a intromettersi in server che sulla carta dovrebbero essere blindatissimi. Le ipotesi sul tavolo per ora sono sue: insider interni o un problema di sicurezza legato alla piattaforma di autenticazione e gestione delle identità Okta. Quest’ultima opzione è venuta a galla proprio lunedì, quando i criminali hanno pubblicato uno screenshot dai sistemi interni di Okta, precisando di non avere avuto accesso a nessun database Okta.

https://twitter.com/BillDemirkapi/status/1506109956298317830?s=20&t=T5Qi6OByleayUR28FyTW6A

Un ricercatore di sicurezza ha notato una strana coincidenza: le date sugli screenshot coincidono con una violazione di Okta avvenuta a fine gennaio. Inoltre, studiando gli screenshot, lo stesso ricercatore ipotizza che Lapsus$ possa aver ottenuto l'accesso al tenant Cloudflare, con la possibilità di reimpostare le password dei dipendenti.

Sia Okta che Cloudflare hanno avviato un'indagine. Risulta infatti che a fine gennaio Okta abbia rilevato un tentativo di compromissione dell'account di un ingegnere dell'assistenza clienti di terze parti. Okta nega qualsiasi compromissione, tuttavia, a scanso di equivoci, oggi il CEO di Okta ha twittato che l’azienda sta “reimpostando le credenziali di tutti i dipendenti che hanno modificato le password negli ultimi quattro mesi, per eccesso di cautela”.

https://twitter.com/eastdakota/status/1506158901078618118?s=20&t=uzPv_1jV69kCSoGmq9v9Nw

Al momento non ci sono prove di attività dannose in corso legate o conseguenti all'attività rilevata a gennaio. Ma a questo punto è lecito approfondire la questione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici