Chi è Hive, il gruppo ransomware che ha colpito Ferrovie dello Stato

Un classico attacco con doppia estorsione per Ferrovie dello Stato, che deve gestire una richiesta di riscatto di 5 milioni di dollari.

Nella giornata di ieri un attacco ransomware ha bloccato le biglietterie fisiche e quelle self service di Ferrovie dello Stato, impedendo l’acquisto dei biglietti ai passeggeri. Il sito ha invece continuato a operare normalmente, e i passeggeri in stazione hanno potuto acquistare i propri biglietti a bordo dei treni, senza sovrapprezzo.

Questo è stato il danno evidente, che tutti hanno visto recandosi in molte stazioni. Dietro le quinte, quello che è accaduto si può ricostruire con discreta approssimazione dalle varie fonti ufficiali e non che sono state protagoniste del tam tam mediatico per diverse ore.

Ufficialmente i responsabili della cyber security dell’infrastruttura di rete hanno identificato un attacco in corso la mattina stessa dei disservizi, e per cercare di circoscrivere i danni hanno adottato il metodo ormai consolidato di staccare tutto. Hanno disattivato le biglietterie per evitare che il ransomware si diffondesse. Secondo quanto emerso in rete, i dipendenti sarebbero stati contattati con la richiesta di disconnettere le VPN, spegnere i computer ed eventualmente staccare fisicamente i cavi di rete dai PC.

La nota ufficiale infatti informa che erano stati rilevati in rete “elementi che potrebbero ricondurre a fenomeni legati a un’infezione da cryptolocker. Sono in corso le attività di verifica sulla rete. In via precauzionale sono state disattivate alcune utenze dei sistemi di vendita fisici di Trenitalia”.

Fin qui la parte ufficiale. Quella non ufficiale - da prendere con il beneficio d’inventario in assenza di riscontri - sibila che l’intrusione nella rete delle Ferrovie dello Stato fosse in realtà avvenuta 15 giorni prima. Un’evenienza tutt’altro che inusuale: spesso accade che l’intrusione si manifesti solo quando gli attaccanti lo vogliono, ossia non appena attivano il ransomware. Il tempo che intercorre fra l’ingresso effettivo in rete e l’attivazione del ransomware (il dwell time) viene sfruttato per attivare movimenti laterali, esfiltrare eventuali dati e diffondere l’infezione.

L’altro tema è il riscatto. Ufficialmente non sarebbe pervenuta alcuna richiesta. Sul sito di rivendicazione del gruppo criminale Hive sarebbe tuttavia stata pubblicata una richiesta iniziale di 5 milioni di dollari, raddoppiata quando le credenziali di accesso alla chat sono finite online e utenti sconosciuti non autorizzati e tecnicamente impreparati hanno iniziato a provocare gli attaccanti.

Chi è il gruppo Hive

L’informazione importante è chi sono gli attaccanti. Il conflitto bellico e le paure ad esso legate fanno correre subito il pensiero a un attacco con motivazioni geopolitiche, di provenienza russa. Tuttavia, riprendendo la celebre citazione di Theodore Woodward, se senti rumore di zoccoli, aspettati un cavallo. Questo per dire che oltre l’80% degli attacchi è motivato da interessi finanziari che nulla hanno a che vedere con la politica.

Ed è proprio l’interesse finanziario il movente e la finalità dell’attacco contro Ferrovie dello Stato. L’attaccante è infatti il gruppo Hive, di lingua russa, che quasi un anno fa avevamo inserito non a caso fra i gruppi ransomware emergenti da tenere d'occhio.

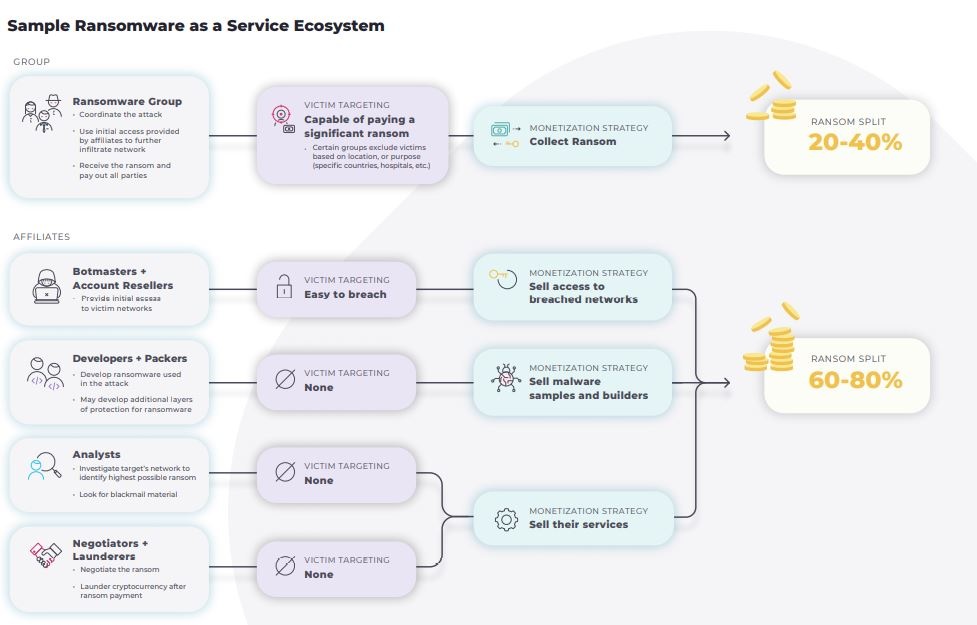

Hive è attivo da giugno 2021, e finora ha attaccato diverse organizzazioni, tra cui operatori sanitari e aziende di medie dimensioni. Si tratta di un Ransomware-as-a-Service, in cui operatori sparsi per il mondo e non necessariamente abili nella programmazione affittano strumenti e infrastruttura e scatenano materialmente gli attacchi, per poi diversi il bottino con chi è a capo dell’organizzazione.

Il sito di rivendicazione è Hive Leaks, su cui compaiono i dati relativi alle vittime. Il modus operandi è quello tipico dei RaaS: tra i metodi usati per ottenere l'accesso iniziale e per spostarsi lateralmente sulla rete ritroviamo le solite email di phishing con allegati dannosi e attacchi RDP. Come in molti altri casi, anche Hive ruba i file di potenziale interesse prima di avviare la crittografia, così da poter attuare il doppio riscatto. Fra le peculiarità di questo gruppo (ma non esclusiva) c’è la cancellazione dei processi di backup e delle copie di file, così che la vittima non possa ripristinare i sistemi senza il decryptor.

Quando il ransomware viene attivato chiude i software di sicurezza (come Windows Defender) che ostacolerebbero l'attività di crittografia. I file crittografati hanno estensione .hive, mentre la richiesta di riscatto è un file HOW_TO_DECRYPT.txt, che contiene anche le istruzioni per prevenire la perdita di dati. La richiesta di riscatto include una credenziale di accesso che permette alla vittima di accedere alla chat con cui comunicare con gli attaccanti e negoziare il riscatto.

È proprio la pubblicazione di alcuni stralci della chat ad avere rivelato sia l’identità del gruppo attaccante sia la richiesta di riscatto.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici