Sophos Firewall: una falla consente l'esecuzione di codice da remoto

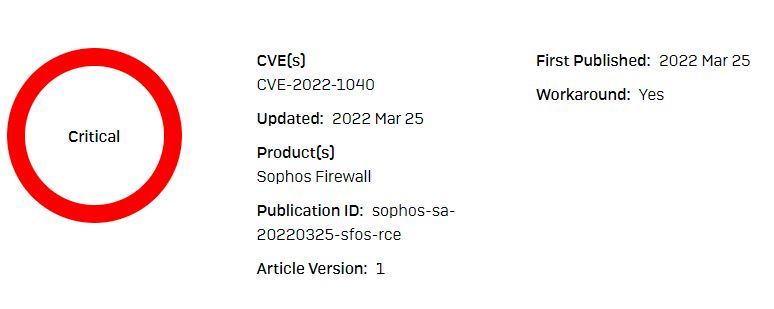

Sophos ha appena chiuso una vulnerabilità con punteggio CVSS di 9.8: è urgente assicurarsi che le patch siano installate correttamente.

Una vulnerabilità RCE di Sophos Firewall potrebbe consentire a un attaccante l'accesso al portale utente o all'interfaccia Webadmin bypassando l'autenticazione, e da qui l'esecuzione di codice arbitrario da remoto. La falla è stata tracciata con la sigla CVE-2022-1040, ha un punteggio CVSS di 9.8 e interessa le versioni di Sophos Firewall 18.5 MR3 (18.5.3) e precedenti. L'azienda ha già pubblicato la patch, a cui è doveroso assegnare la massima priorità, perché a poche ore dalla sua diffusione ci sono già "organizzazioni specifiche principalmente nella regione dell'Asia meridionale" che stanno sfruttando la vulnerabilità.

Nel security advisory il produttore sottolinea che gli unici che possono ignorare l'allerta sono coloro che hanno lasciato invariata l'impostazione predefinita deli aggiornamenti, che ne prevede l'installazione in automatico. Questo a patto che i prodotti in uso non siano a fine vita: in questo caso sarebbe comunque necessario un intervento manuale per chiudere la criticità.

Per tutelarsi dalla vulnerabilità, l'azienda consiglia ai clienti di sincerarsi che il loro utente e Webadmin non siano esposti sul web, il che significa disabilitare l'accesso WAN al portale utente e a Webadmin e attivare, una VPN e/o Sophos Central per l'accesso e la gestione da remoto.

L'allarme non è un'esagerazione, perché nei mesi passati abbiamo assistito più volte ad attacchi che hanno sfruttato le falle di sicurezza dei prodotti Sophos non appena divenute di pubblico dominio. Per esempio, a inizio 2020 Sophos chiuse una falla SQL injection zero-day nell'XG Firewall, e nell'aprile dello stesso anno i threat actor sfruttarono il malware trojan Asnarök per approfittare della vulnerabilità e cercare di rubare nomi utente e password hash dei firewall. Parallelamente, il gruppo ransomware Ragnarok sfruttò il bug per violare sistemi aziendali.

È per questo che ogni segnalazione di vulnerabilità ai firewall dev'essere presa in grande considerazione. Vale la pena sottolineare che, oltre al problema segnalato, una settimana fa sempre Sophos aveva risolto due vulnerabilità di gravità "Elevata" (CVE-2022-0386 e CVE-2022-0652) che avevano un impatto sulle appliance Sophos UTM (Unified Threat Management).

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici