Dirottamento delle email per installare il malware IceID

Sfruttando le note falle di Microsoft Exchange, un gruppo criminale si appropria di un account email e si intromette nelle conversazioni per diffondere il malware IceID.

Il cybercrime in continua evoluzione e le specializzazioni in settori verticali è ormai una realtà. Uno dei settori che ha vissuto la crescita maggiore negli ultimi anni è quello degli Initial Access Broker, le persone specializzate nell'ottenere e rivendere ai gruppi criminali (tipicamente ransomware) gli accessi iniziali alle aziende target. Sembrano essere dietro a una campagna attiva da circa cinque mesi che ha compe protagonista il trojan bancario IcedID.

Parliamo di una minaccia che è in circolazione dal 2017 e inizialmente era usato per rubare le credenziali bancarie; ora è gettonato per distribuire altri malware sulle macchine infette. IceID agisce tipicamente tramite phishing: le vittime selezionate ricevono email con allegati che, una volta aperti, avviano l'infezione. Nel caso di IceID veniva impiegato un allegato .zip che conteneva il solito documento di Office con le macro malevole.

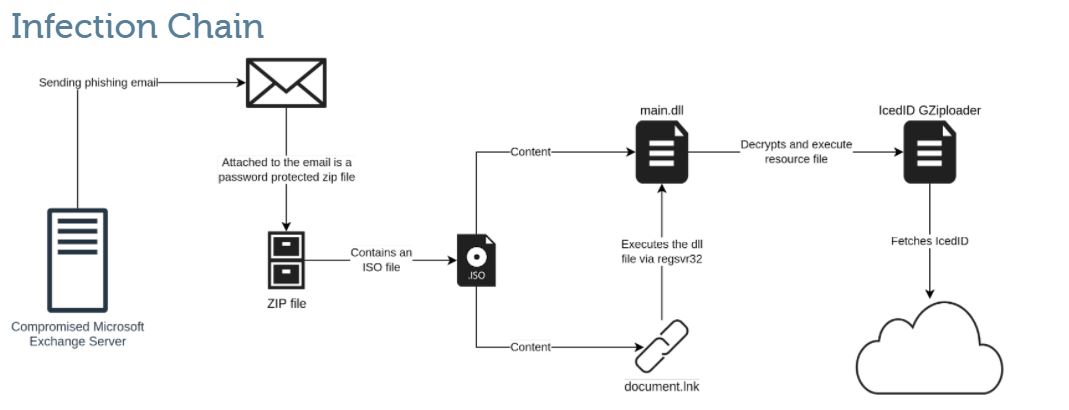

Quello che sta accadendo con una recente campagna di IceID, tuttavia, è un'evoluzione preoccupante. Sfruttando le ormai note falle di Microsoft Exchange, i cyber criminali sfruttano i server compromessi per assumere il controllo di un account, quindi dirottare una conversazione di gruppo inviando ai destinatari un messaggio che appare come il proseguimento di un thread.

Chi riceve il messaggio non si insospettisce, dato che entra in un flusso di conversazione già in atto, quindi la frode ha molte più probabilità di andare a segno. Oltre tutto, per evitare che qualcuno si insospettisca per il file Office con macro, gli attaccanti hanno cambiato anche il formato dell'allegato dannoso. Non è più un documento Office, ma un file ISO compresso che include a sua volta due file: un file LNK denominato "document" e un file DLL denominato "main". Oltre a essere un formato sconosciuto a molti, ha anche il vantaggio di bypassare agilmente i controlli Mark-of-the-Web. È il file DLL a contenere il loader per il payload crittografato di IcedID, "annegato" in una buona dose di codice spazzatura.

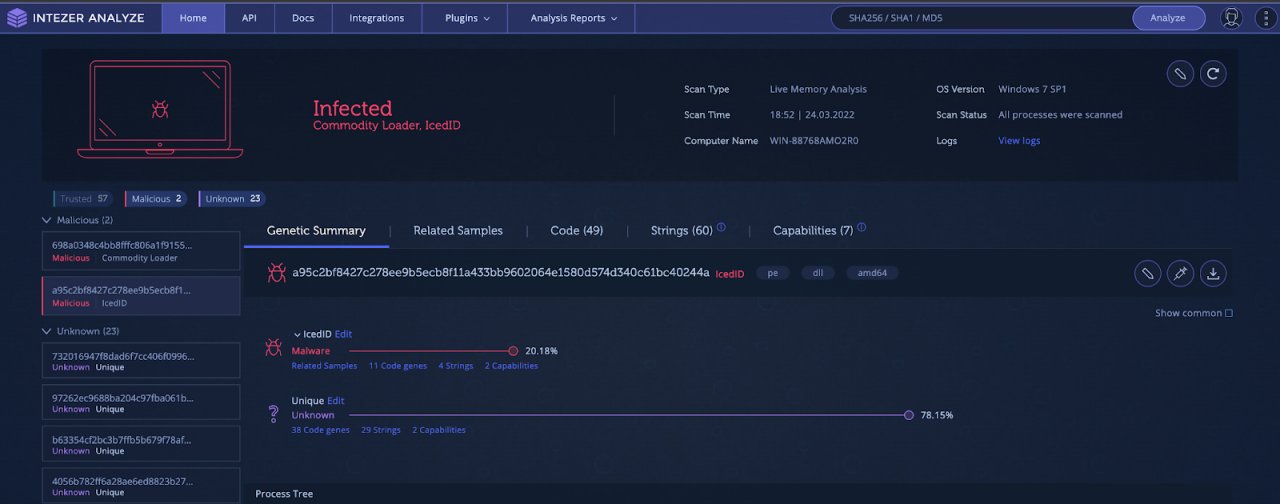

Il payload viene decodificato, inserito in memoria, eseguito, quindi si mette in contatto con il server di comando e controllo, a cui in prima battuta comunica le informazioni sull'host infetto tramite richiesta HTTP. Secondo i dati finora esaminati la campagna sarebbe in corso da novembre 2021 e le vittime finora individuate sono parte dei settori dell'energia, della sanità, legale e farmaceutico.

Da notare che la tecnica di dirottare una conversazione già esistente non è sconosciuta. È stata affinata e modificata per sfruttare le vulnerabilità ProxyShell e ProxyLogon di Exchange, che nonostante siano state a lungo protagoniste della cronaca infosec, non sono ancora state chiuse da tutte le aziende.

I ricercatori di Intezer che hanno indagato su questo attacco sottolineano infatti che la maggior parte dei server Exchange da cui partivano gli attacchi erano privi di patch ed esposti pubblicamente. È quindi il caso di rinnovare l'esortazione a dare corso agli aggiornamenti di sicurezza pubblicati da Microsoft. Nel report sono inclusi anche gli Indicatori di Compromissione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici