Sistemi cloud sotto attacco Crypto Mining

La superficie d’attacco in relazione al mining delle criptovalute si amplia agli asset cloud, spesso mal configurati durante la pandemia.

Il mining di crypto valute è un'attività profittevole, ma richiede ingenti e costose risorse di calcolo. I criminali informatici, sempre fedeli al principio della massima resa con la minima spesa, sono sempre in cerca di sistemi da infettare per utilizzare la loro potenza di calcolo per estrarre criptovalute. Le infrastrutture usate in genere per questa attività sono le botnet, e i periodi in cui cresce il mining illegale delle criptovalute corrisponde ai picchi di quotazione di bitcoin e attivi.

Gli effetti collaterali sui sistemi infetti sono svariati, a partire dai costi computazionali aggiuntivi, che possono aumentare i costi operativi fino al 600% in ogni sistema infetto provocati dal mining, oltre al concreto rischio di rallentare i servizi chiave rivolti agli utenti all’interno delle organizzazioni vittime. Non ultimo, il mining di criptovalute può anche essere l’allarme di una compromissione più seria. Molti cybercriminali implementano software di mining per avere entrate extra prima che gli acquirenti online acquistino l'accesso alla rete per attivare ransomware, furto di dati e altro.

Queste e altre informazioni sono racchiuse nella ricerca A Floating Battleground. Navigating the Landscape of Cloud-Based Cryptocurrency Mining condotta da Trend Micro, secondo cui in questo momento ad essere soggetti ad attacchi di cryptomining sono i sistemi cloud.

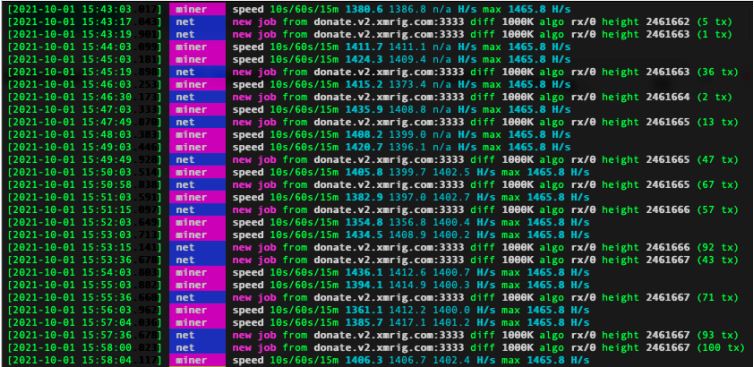

XMRing all'opera

XMRing all'opera

Quella in corso sarebbe una vera e propria sfida dei gruppi cyber concorrenti per accaparrarsi il maggior numero di risorse possibile. Salvatore Marcis, Technical Director di Trend Micro Italia, sottolinea come “anche poche ore di compromissione possono tradursi in profitti per i cybercriminali. Ecco perché assistiamo a una lotta continua per le risorse computazionali in cloud”.

Gli obiettivi più ghiotti sono le istanze esposte, che possono essere sfruttate facilmente, insieme agli accessi deboli di SecureShell (SSH), che vengono bucati tramite attacchi brute force. Gli obiettivi sono spesso caratterizzati dalla presenza di software non aggiornati, da una postura di sicurezza cloud non conforme e da una conoscenza inadeguata dei gestori su come mettere in sicurezza i servizi cloud.

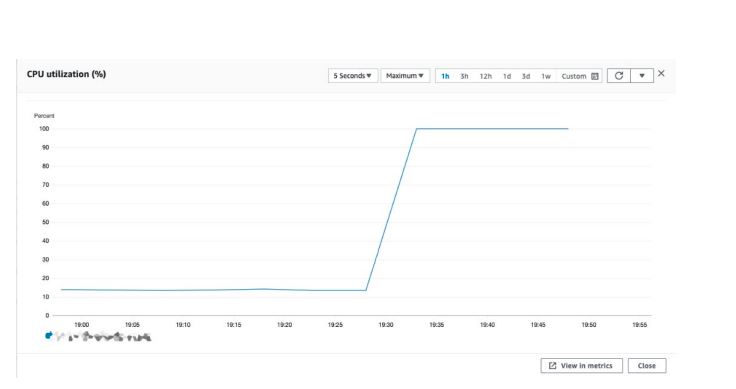

La dashboard mostra l'incremento nell'uso della CPU

La dashboard mostra l'incremento nell'uso della CPU

Trend Micro fa notare che anche questa tendenza è figlia della trasformazione digitale, e in particolare dell'impennata di investimenti in cloud computing verificatasi durante la pandemia. Più asset del dovuto sono stati implementati con troppa facilità, lasciando molte istanze cloud esposte online senza patch, o configurate in maniera errata.

Quello che bisogna fare per tutelarsi dagli attacchi di questo tipo è disporre di una sicurezza organizzata e distribuita, per assicurarsi che gli attaccanti non abbiano nessun posto dove nascondersi. La piattaforma corretta supporta i team nel mantenere visibilità e controllo della propria infrastruttura cloud, mappare la superficie di attacco, valutarne i rischi e applicare la protezione corretta senza Immagine che contiene testo, monitor, interni, scrivania.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici